В августе Linux Foundation основали фонд OpenSSF. В него вошли — Core Infrastructure Initiative и Open Source Security Coalition. Их участники разработают инструментарий для поиска уязвимостей в коде и верификации программистов, участвующих в его написании. Рассказываем, что к чему.

Рубрика «информационная безопасность» - 80

Кто займется развитием безопасности открытого ПО — обсуждаем новые проекты и их будущее

2020-09-19 в 21:03, admin, рубрики: 1cloud, Core Infrastructure Initiative, IT-стандарты, open source, Open Source Security Coalition, OpenSSF, Блог компании 1cloud.ru, информационная безопасность, Разработка под LinuxPysa: как избежать проблем безопасности в коде Python

2020-09-18 в 13:30, admin, рубрики: open source, python, безопасность веб-приложений, Блог компании SkillFactory, информационная безопасность, Разработка веб-сайтов, статический анализ

7 августа Facebook представил Pysa — ориентированный на безопасность статический анализатор с открытым исходным кодом, помогающий работать с миллионами строк в Instagram. Раскрыты ограничения, затронуты проектные решения и, конечно, средства, помогающие избегать ложных положительных срабатываний. Показана ситуация, когда Pysa наиболее полезен, и код, в котором анализатор неприменим. Подробности из блога Facebook Engineering под катом.

Читать полностью »

Google не узнает, что вы делали прошлым летом (ну почти)

2020-09-18 в 9:42, admin, рубрики: android, BigData, Google, Блог компании RUVDS.com, информационная безопасность, Лайфхаки для гиков, Разработка под android

Google (или его родительский холдинг Alphabet) на данный владеет самым популярным одноименным поисковым сервисом, самым популярным видеохостингом YouTube, самым популярным сервисом электронной почты с Gmail, самой популярной мобильной операционной системой Android и целым рядом популярных облачных приложений для работы с документами Google Docs. По крайней мере восемь продуктов корпорации имеют более миллиарда пользователей. Бородатая шутка из середины нулевых о том, что скоро мы все будем ездить на работу в Гугле на Гугле, чтобы заработать немного Гугла, сегодня оказалась близка к реальности как никогда.

Читать полностью »

Организация эффективных атак по времени с помощью HTTP-2 и WPA3

2020-09-18 в 7:30, admin, рубрики: http/2, WPA3, атака, атаки, Блог компании VDSina.ru — хостинг серверов, информационная безопасность, Сетевые технологии, Тестирование веб-сервисовНовая методика взлома преодолевает проблему «джиттера сети», которая может влиять на успешность атак по сторонним каналам

Новая методика, разработанная исследователями Левенского университета (Бельгия) и Нью-Йоркского университета в Абу-Даби, показала, что злоумышленники могут использовать особенности сетевых протоколов для организации утечек конфиденциальной информации.

Эта методика под названием Timeless Timing Attacks, продемонстрированная в этом году на конференции Usenix, использует особенности обработки сетевыми протоколами одновременно выполняемых запросов для устранения одной из проблем удалённых атак по времени по сторонним каналам.

Читать полностью »

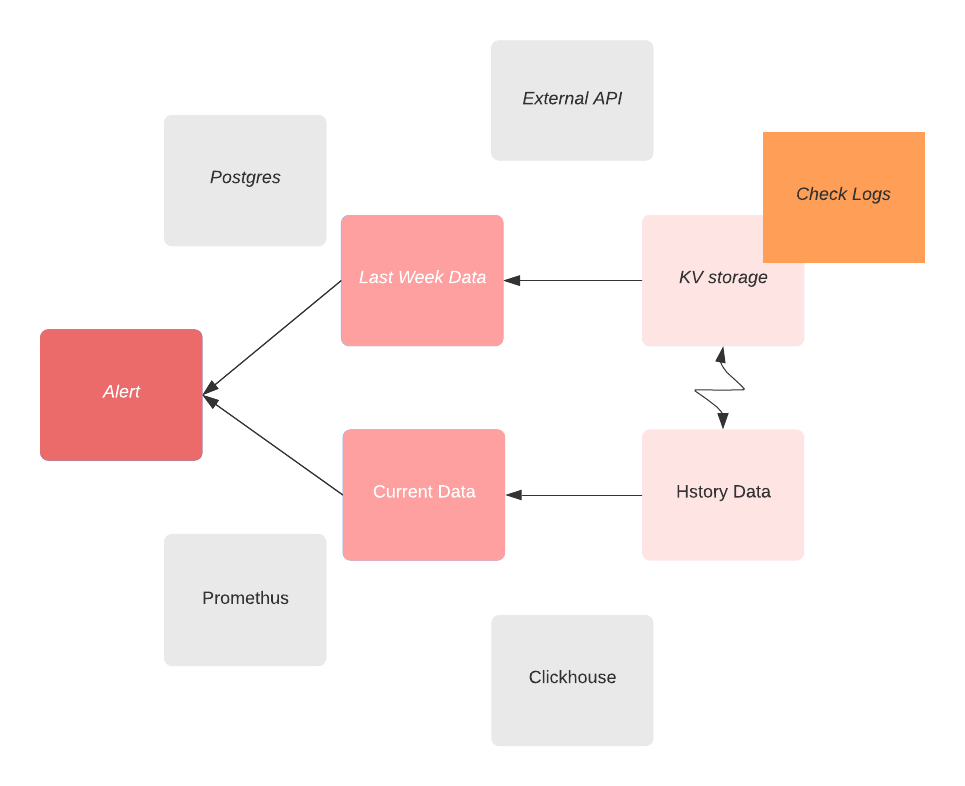

Легкая работа со сложными алертами. Или история создания Balerter

2020-09-17 в 14:29, admin, рубрики: alert, balerter, devops, Go, monitoring, open source, информационная безопасность

Все любят алерты.

Конечно, гораздо лучше получить уведомление когда что-то произошло (или починилось), чем сидеть, смотреть на графики и искать аномалии.

Как плохо спроектированный UX у теста на коронавирус чуть не посадил нас на самоизоляцию, но дырка в безопасности спасла

2020-09-16 в 14:25, admin, рубрики: it-эмиграция, границы, интерфейсы, информационная безопасность, коронавирус, личный опыт, хранение данных

Это я, пишу скрипт по перебору параметров для POST запроса на gov.tr, сидя перед границей в Хорватию.

Как все начиналось

Мы с моей женой путешествуем по миру и работаем удаленно. Недавно переезжали из Турции в Хорватию (самая оптимальная точка, чтобы заехать в Европу). Чтобы не сесть на карантин в Хорватии, нужно иметь справку об отрицательном анализе на ковид, сделанном не позже 48 часов до въезда.

Выяснили, что относительно выгодно (2500 рублей) и быстро (всем результаты приходят в течение 5 часов) делают тест в аэропорту Стамбула, из которого мы как раз и вылетали.

Читать полностью »

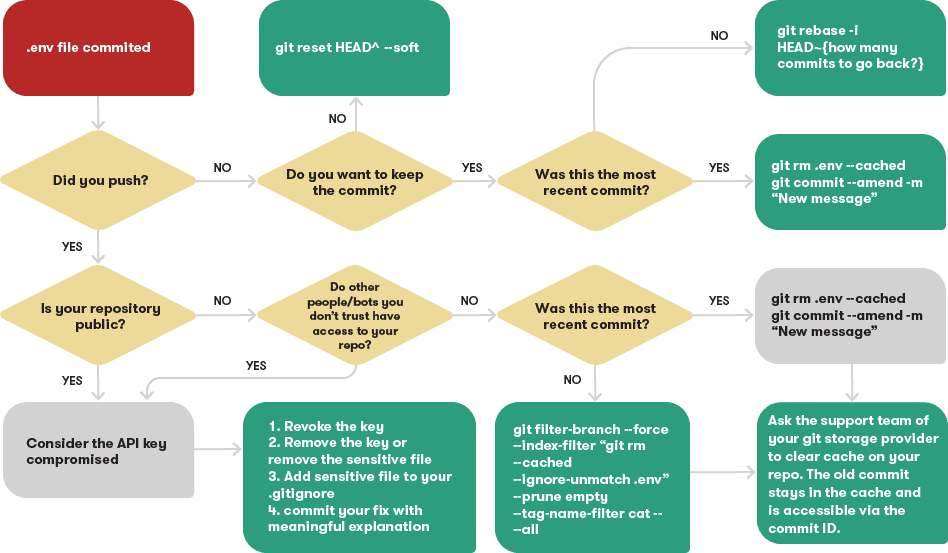

Как убрать из Git-репозитория файлы с конфиденциальной информацией

2020-09-16 в 13:16, admin, рубрики: Git, Блог компании RUVDS.com, информационная безопасность, разработка, Разработка веб-сайтовФайлы проиндексированы, написано сообщение коммита, данные отправлены на сервер… И вдруг хочется повернуть время вспять. В коммит попал файл, которого там быть не должно. Когда такое случается, приходит время обращаться к поисковику.

Каждый разработчик когда-то по ошибке коммитил в общедоступный репозиторий файлы с конфиденциальной информацией. Как справиться с такой проблемой? Как сделать так, чтобы ничего подобного больше не случилось бы?

В этой статье я расскажу о том, что делать в том случае, если в репозиторий случайно попал файл, которому там совершенно нечего делать. Здесь же я приведу команды Git, которые позволят подправить историю, и поделюсь некоторыми рекомендациями по организации безопасной работы с конфиденциальной информацией.

Удаление файлов с конфиденциальной информацией из Git-репозитория (изображение большого размера)

Читать полностью »

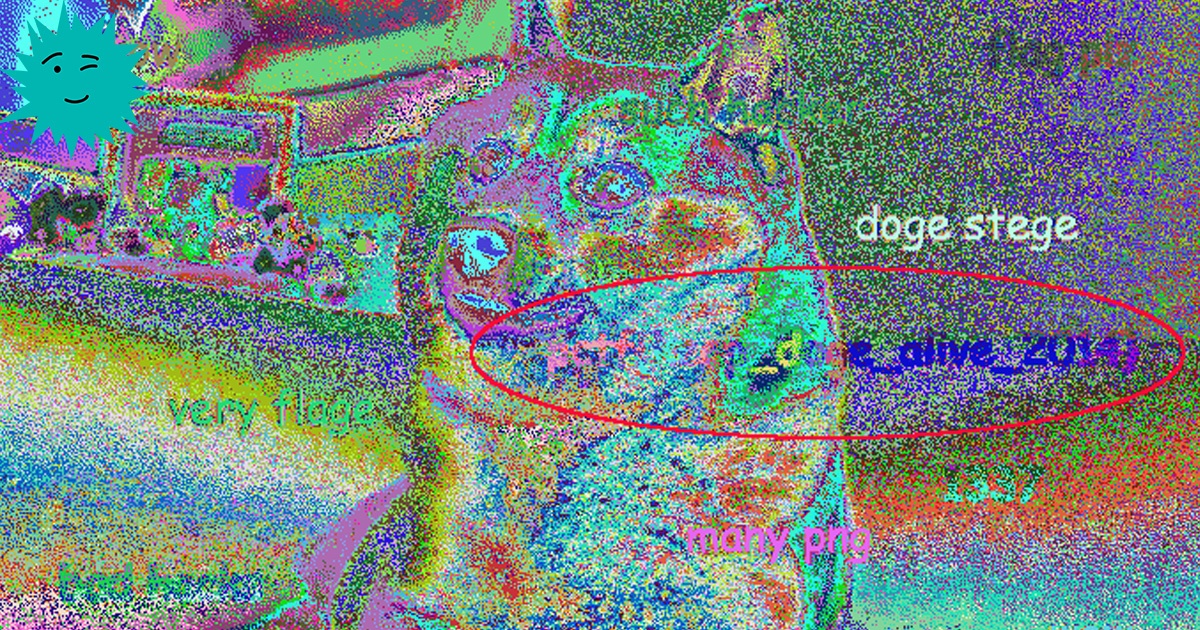

Практическая стеганография. Скрытие информации в изображениях PNG

2020-09-16 в 8:20, admin, рубрики: IDAT, IHDR, PNG, pngcheck, stegdetect, stegsolve, Блог компании VDSina.ru — хостинг серверов, информационная безопасность, обработка изображений, Стеганография

На хакерских конкурсах и играх CTF (Capture The Flag) иногда попадаются задачки на стеганографию: вам дают картинку, в которой нужно найти скрытое сообщение. Наверное, самый простой способ спрятать текст в картинке PNG — прописать его в одном из цветовых каналов или в альфа-канале (канал прозрачности). Для выявления подобных «закладок» есть специальные инструменты, такие как stegsolve, pngcheck и stegdetect, иногда конкурсантам приходится вручную повозиться с фильтрами в GIMP или Photoshop.

Однако прогресс не стоит на месте — и в последнее время всё чаще используются другие способы скрытия данных, например, PNG-наполнение. Посмотрим, как это делается.

Читать полностью »

Безопасность через неясность недооценивается

2020-09-15 в 21:44, admin, рубрики: OWASP, безопасность через неясность, Блог компании GlobalSign, информационная безопасность, камуфляж, модель швейцарского сыра, обфускация, порты, Программирование, симметричное шифрование, эшелонированная оборонаВ информационной безопасности мы выработали ряд аксиом, с которыми не принято спорить:

- Никогда не внедряйте собственную криптографию.

- Всегда используйте TLS.

- Безопасность через неясность (security by obscurity) — это плохо.

И тому подобное. Большинство из них в целом верны. Однако мне начинает казаться, что люди слепо следуют этим аксиомам как культу карго. И многие на самом деле не думают об исключениях из правил. В этой статье я выскажу свои возражения против идеи «безопасность через неясность — это плохо».

Риск, эшелонированная оборона и швейцарский сыр

Одной из главных задач ИБ является снижение рисков. Согласно методологии OWASP, риск возникновения проблемы рассчитывается по формуле:

Риск = Вероятность * Воздействие

По этой формуле, проблема удалённого выполнения кода (RCE) представляет больший риск, чем проблема межсайтового скриптинга, поскольку RCE несёт большее воздействие. Здесь всё просто. Но что насчёт метрики вероятности?Читать полностью »

От Threat Modeling до безопасности AWS: 50+ open-source инструментов для выстраивания безопасности DevOps

2020-09-14 в 7:06, admin, рубрики: AWS, container security, DAST, devops, DevSecOps, docker, kubernetes, SAST, sca, secdevops, security, Блог компании Swordfish Security, информационная безопасность, системное администрированиеПривет! Я консультант по информационной безопасности в Swordfish Security по части выстраивания безопасного DevOps для наших заказчиков. Я слежу за тем, как развивается тенденция развития компаний в сторону DevSecOps в мире, пытаюсь транслироватьЧитать полностью »