Привет. Недавно NIST на своем сайте объявили о старте третьего этапа стандартизации постквантовой криптографии. В третий этап прошли 3 кандидата на цифровую подпись и 4 кандидата на асимметричное шифрование. Так же были представлены 8 альтернативных кандидатов. Я подумал, что заинтересует данное событие. Более подробнее под катом.

Рубрика «криптография» - 15

NIST объявило о начале третьего этапа стандартизации постквантовой криптографии

2020-07-24 в 19:25, admin, рубрики: code-based crypto, hash-based crypto, lattice-based crypto, multivariate-based crypto, NIST, pqc, информационная безопасность, криптография, стандартизацияИ еще раз про аппаратные ключи GPG за копейки

2020-06-17 в 7:07, admin, рубрики: diy или сделай сам, аппаратное шифрование, безопасность, информационная безопасность, ключи шифрования, криптография, токен доступа токен, шифрованиеНачалось все с того что я почитав статью Аппаратный ключ шифрования за 3$ — возможно ли это? решил запилить такую штуку. В итоге stlink приехал со второго раза. Первый потерялся в недрах почты.

После приезда я выяснил что там стоит чип cks и по второй статье залил прошивку. В системе ключ определился

[612524.102634] usb 4-5: new full-speed USB device number 26 using ohci-pci

[612524.264962] usb 4-5: New USB device found, idVendor=234b, idProduct=0000, bcdDevice= 2.00

[612524.264969] usb 4-5: New USB device strings: Mfr=1, Product=2, SerialNumber=3

[612524.264973] usb 4-5: Product: Gnuk Token

[612524.264976] usb 4-5: Manufacturer: Free Software Initiative of Japan

[612524.264979] usb 4-5: SerialNumber: FSIJ-1.0.4-9A760301Но после этого начались проблемы.

Опасный алгоритм SHA-1 убирают из библиотек SSH

2020-06-02 в 8:23, admin, рубрики: libssh, miran, open source, openssh, sha-1, ssh, Блог компании Дата-центр «Миран», дата-центр "Миран", информационная безопасность, коллизии хеша, криптография, Софт

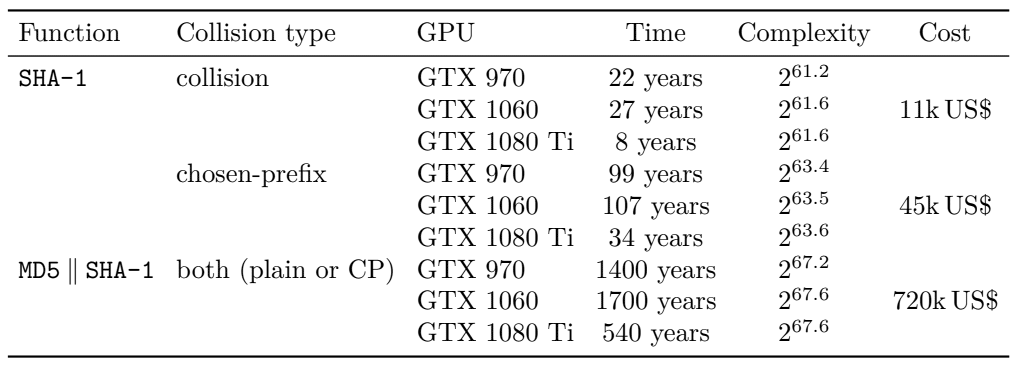

Сложность атак на SHA-1. Стоимость указана из расчёта стоимости аренды одного GTX 1060 в 35 долларов/месяц

Намного позже всех остальных, но разработчики библиотек для SSH приняли решение наконец-то отключить по умолчанию устаревшую криптофункцию SHA-1. Сегодня подбор серверного ключа аутентификации SHA-1, то есть коллизия с выбранным префиксом, на арендованном кластере GPU обойдётся в $45 тыс., как указано в таблице вверху. Это делает атаку доступной не только для государственных спецслужб, но и для коммерческих клиентов.

Об отключении SHA-1 по умолчанию одновременно объявили разработчики опенсорсных библиотек OpenSSH (release notes) и libssh (изменение кода).

Читать полностью »

Про SSH Agent

2020-05-23 в 15:34, admin, рубрики: Data Analyst, data science, ssh, SSH Agent, Блог компании SkillFactory, информационная безопасность, криптография, обучение программированию, Сетевые технологии, Учебный процесс в ITВведение

SSH-agent является частью OpenSSH. В этом посте я объясню, что такое агент, как его использовать и как он работает, чтобы сохранить ваши ключи в безопасности. Я также опишу переадресацию агента и то, как она работает. Я помогу вам снизить риск при использовании переадресации агента и поделюсь альтернативой переадресации агента, которую вы можете использовать при доступе к своим внутренним хостам через bastion’ы.

Что такое SSH-agent

ssh-agent — это менеджер ключей для SSH. Он хранит ваши ключи и сертификаты в памяти, незашифрованные и готовые к использованию ssh. Это избавляет вас от необходимости вводить пароль каждый раз, когда вы подключаетесь к серверу. Он работает в фоновом режиме в вашей системе, отдельно от ssh, и обычно запускается при первом запуске ssh.

Агент SSH хранит секретные ключи в безопасности из-за того, что он не делает:

- Он не записывает никакой информации о ключах на диск.

- Он не позволяет экспортировать ваши личные ключи.

Секретные ключи, хранящиеся в Агенте, могут использоваться только для одной цели: подписания сообщения.

Но если агент может только подписывать сообщения, как SSH шифрует и расшифровывает трафик?

При первом изучении открытых и закрытых ключей SSH естественно предположить, что SSH использует эти пары ключей для шифрования и дешифрования трафика. Именно так я и думал. Но это не тот случай. Пара ключей SSH используется только для аутентификации во время первоначального соединения.

Читать полностью »

Linux Kernel TLS и Nginx

2020-05-08 в 20:32, admin, рубрики: linux kernel, nginx, open source, openssl, криптографияВ этой статье я расскажу об истории развития и текущем состоянии технологии ускорения раздачи контента в TLS соединениях путем переноса шифрования в ядро операционной системы, а так же о своём вкладе в развитие этого направления.

Читать полностью »

Расшифровываем PDF417 без подсказок

2020-05-05 в 8:11, admin, рубрики: DIY, diy или сделай сам, PDF417, Алгоритмы, коды, криптография, математика, шифрованиеВы ведь обращаете внимание на зашифрованную информацию? Все эти бесконечные штрих, QR и другие коды, встречающиеся буквально на каждом шагу. Товары в магазинах, кассовые чеки, таблички с информацией для туристов, квитанции для оплаты коммунальных платежей и так далее.

Сегодня я хочу рассказать о коде, который регулярно можно увидеть в аэропортах, а если точнее — на посадочных талонах. Герой этой истории — код PDF417. Давайте посмотрим, можно ли расшифровать такой код вручную и без подсказок? Какой информацией нужно обладать для этого? Сколько на это понадобится времени? Всё это и множество другого ждёт вас в данной публикации. Начнём!

Внимание, под катом — 30 изображений общим размером в 16.3 МБ.

Маленькие хитрости SSH

2020-04-30 в 14:46, admin, рубрики: ITSumma, ssh, Блог компании ITSumma, информационная безопасность, криптография, сессии, Сетевые технологии, трюки, хитрости, шифрованияВ этой статье собраны наши лучшие приемы для более эффективного использования SSH. Из нее вы узнаете как:

- Добавить второй фактор к логину SSH

- Безопасно пользоваться agent forwarding

- Выйти из вставшей SSH сессии

- Сохранить постоянный терминал открытым

- Поделиться удаленной сессией терминала с другом (без Zoom!)

Добавление второго фактора к своему SSH

Второй фактор аутентификации к своим SSH соединениям можно добавить пятью разными способами:

- Обновить свой OpenSSH и использовать ключ шифрования. В феврале 2020 года в OpenSSH была добавлена поддержка ключей шифрования FIDO U2F (Universal Second Factor). Это отличная новая функция, но есть нюанс: только те клиенты и серверы, которые обновились до версии OpenSSH 8.2 и выше смогут пользоваться ключами шифрования, так как февральское обновление вводит для них новые типы ключей. Командой

ssh –Vможно проверить клиентскую версию SSH, а серверную — командойnc [servername] 22

Читать полностью »

Восстановление стертой информации во Flash памяти на физическом уровне

2020-04-27 в 17:36, admin, рубрики: flash память электроника, Восстановление данных, информационная безопасность, криптография, Накопители, Производство и разработка электроникиНа Хабре появились интересные статьи (например), о том как стереть информацию на Flash SSD накопителе, так, что бы информация действительно была стерта. Производители заявляют, что обычное стирание не гарантирует невозможность восстановления информации, и рекомендует использовать специальные функции стирания, которые сотрут не только таблицы размещения блоков данных, но и собственно сами блоки данных в памяти, содержащие стираемую информацию. А можно ли восстановить полноценно стертую информацию во Flash памяти? Не просто найти неиспользуемые области, в которых сохранились «ошметки» более не нужной (якобы стертой) информации, а именно восстановить исходное значение битов памяти после физического процесса стирания этих бит? Наш интерес к этой теме вызван не попыткой найти что-то тайное, а наоборот, дать рекомендации как стереть, чтобы никто не нашел (или правильней сказать затруднить). Сейчас в ряде приборов заложены алгоритмы 10 и более кратных процедур стирания, что во-первых, долго, а во-вторых, расходует ресурс Flash памяти и быстро выводит ее из строя. Но для того, что бы рекомендации были не абстрактные «сотрите дважды» или «сотрите, запишите и еще раз сотрите», а имели некое количественное выражение, нужно сначала научиться восстанавливать информацию. Интересно? Тогда поехали…

2 в 1: шифрование с имитозащитой

2020-04-18 в 17:11, admin, рубрики: аутентификация, информационная безопасность, криптография, шифрованиеКлассическими задачами, которые решаются криптографическими методами, являются обеспечение конфиденциальности и обеспечение аутентичности/имитостойкости хранимых и передаваемых данных. Ранее (примерно до середины 2000-х годов) для решения подобных задач использовались шифрование (конфиденциальность) и функции выработки имитовставки/кодов аутентификации (имитостойоксть). При этом шифрование и функция выработки имитовставки реализовывались отдельными криптографическими механизмами, что вызывало много проблем. В первую очередь, это связано с управлением ключевой информацией: при использовании одного ключа для шифрования и имитозащиты ряд схем, например, AES-CBC + AES-CBC-MAC являются полностью нестойкими. Для того, чтобы сделать такие конструкции безопасности приходится вырабатывать дополнительные ключи используя, например, функции выработки производных ключей (KDF). Это, в свою очередь, зачастую приводит к сильному усложнению криптографических протоколов, использующих подобные схемы. Кроме этого, последовательное использование двух механизмов не всегда является самым быстрым решением с точки зрения производительности.

С начала XXI века начались попытки создать механизмы шифрования с имитозащитой (иногда можно встретить термин «аутентифицированное шифрование» — от английского Authenticated Encryption), которые бы решали сразу обе указанные задачи.

Читать полностью »

Прикладная криптография. Как мы восстановили биткоины на 300 тысяч долларов

2020-04-14 в 7:38, admin, рубрики: GPU-ферма, meet-in-the-middle, miran, SoftICE, vps, WinZip, Word 97, Блог компании Дата-центр «Миран», брутфорс паролей, выделенные серверы, информационная безопасность, кольца целых чисел, конечные поля, криптоанализ, криптоаналитика, криптография, математика, обратная разработка, прикладная криптография, реверс-инжинирингПоделюсь с вами одной историей. Около двадцати лет назад я получил степень по физике, но занимался реверс-инжинирингом и криптоанализом. Наша компания AccessData работала в конце 90-х и начале 2000-х. Тогда правительство США постепенно снимало ограничения на экспорт криптографии, однако парольная защита в большинстве программ по-прежнему оставалась довольно бесполезной. Мы брали офисные программы, я проводил реверс-инжиниринг и выяснял алгоритм шифрования, а потом ломал криптозащиту.

Это был нескончаемый поток интересных, но не особенно сложных математических головоломок. За всё время я написал около сорока взломщиков паролей. Мы продавали их домашним пользователям, системным администраторам, местным и федеральным правоохранительным органам. Мне пришлось несколько раз съездить в федеральный центр подготовки сотрудников правоохранительных органов в Глинко, чтобы объяснить ребятам из Секретной службы, ФБР и АТФ основы криптографии и как использовать наши продукты.

Особенно ярко мне запомнились два проекта. Первым был Microsoft Word 97. До его появления файлы шифровались с помощью XOR байтов открытого текста и 16-байтовой строки, которая выводилась из пароля. Самыми распространёнными байтами в файле Word обычно были 0x00, 0xFF или 0x20 (пробел), поэтому мы просто выбирали самый распространённый символ в каждом столбце и проверяли 316 вариантов. Восстановление ключа обычно происходило мгновенно, но чтобы людям не казалось, что они зря потратили деньги, мы вставили небольшую анимацию, похожую на голливудскую хакерскую сцену с множеством случайных символов, из которых постепенно проявляется правильный пароль.

Читать полностью »