В новую версию программы CyberSafe нами была добавлена функция “прозрачного шифрования” файлов. В этой статье я расскажу о том, как работает эта функция, о ее основных возможностях, а также о преимуществах перед EFS — стандартной системой шифрования данных Windows.

Как работает “прозрачное шифрование”

Функции прозрачного шифрования в CyberSafe выполняет специальный драйвер файловой системы, осуществляющий дешифрование файлов при обращении к ним определенных приложений и их шифрование после завершения работы с файлами. Также драйвером шифруются все новые файлы, добавляемые в защищенную папку.

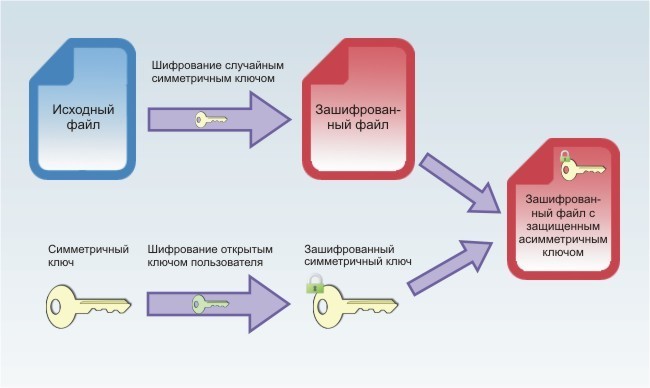

Процесс шифрования происходит по следующей схеме: