Казалось бы, что может быть нового в теме объединения удаленных площадок в единую сеть, подключения к ней одиночных пользователей? Да, чтобы не просто канал, а как водится в лучших домах Лондо'на: шифрованный. Тема давно известная. Что можно здесь улучшить? Что найти? Тех, кто не сомневается, что искать там нечего — прошу под кат. Остальные зайти просто обязаны сами по себе :)

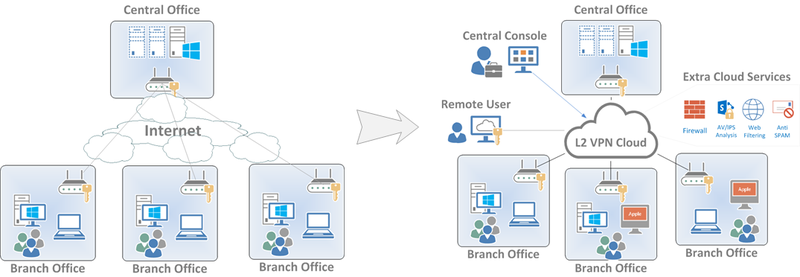

Вот, как это делается сейчас:

1) могу построить свой канал

2) могу арендовать канал у провайдера

3) могу поставить свои железки и организовать VPN через Internet

Для того, чтобы понять какой существует вариант 4, опишу кратко 3 имеющихся:

1 вариант: очевидный и дорогой, не всегда вообще реализуемый, в жизни часто заменяется на вариант 2. Свои каналы любят прокладывать между зданиями, когда у предприятия большая территория. Могут делать провайдеры, у которых нет возможности арендовать канал у других провайдеров покрупнее :) или приходится делать последнюю милю. Есть еще миллион причин, когда вариант оправданный. Шифрование тут часто не нужно.

Плюсы: «гарантированные» характеристики канала — никто, кроме вас по сути им не пользуется.

Минусы: требуется закопать мешок денег, а если нужна надежность — закапываем 2 мешка денег и делаем 2 канала.

2 вариант: тут способов куча — арендую физический линк, куплю услугу EoMPLS (L2), может даже VPLS (L2, площадки как будто в одном вирутальном коммутаторе) или L3 MPLS-подключение (ваш роутинг будет указывает на провайдера, а дальше он мучается с ним сам). Почти единственный адекватный вариант для объединения ЦОД в разных городах. Для филиалов может быть дороговат (на большие офисы еще не жалко, а на мелочь стоит подумать).

Плюсы: провайдер вам гарантирует характеристики канала в некоторых пределах — пропускная способность, время отклика, джиттер, доступность. Вас не заботит как он это делает. Просто — почти как со своим каналом.

Минусы: Опять деньги. Есть у меня филиал в Краснодаре. Прихожу, а за 2 Мбит/с MPLS — плати $1500-2000 в месяц… К тому же, может оказаться так, что в части филиалов провайдер MPLS-услуги пока не предоставляет. К тому же опять — нет шифрования. Хочешь конфиденциальность — кидай over IPSec (плохо из-за избыточной инкапсуляции), либо доверяй провайдеру.

3 вариант: многообразие устройств для организации VPN. Есть деньги — купил Cisco (переплатил, но получаешь сатисфэкшн), купил StoneGate (получил нормальный продукт да еще с ГОСТ и одобряющей улыбкой от ФСБ России), купил CheckPoint (получил маленькую скорость на VPN ;), но говорят все будет), туда же Juniper — всех не перечислить. Если бизнес малый — начал ставить dd-wrt, поднимать openvpn на линукс-серверах, работать через swan/racoon на freebsd (параллельно не забывая патчить KDE). «Небольшой» средний бизнес тоже такими вещами балуется. «Свобода. Равенство. Интернет.»

Плюсы: в целом может быть дешевле. Есть шифрование, не боюсь никого :). Коммерческие версии дают удобное управление и специализированное железо вместе с разным функционалом, помимо VPN (всякие UTM-устройства).

Минусы: мучаемся с настройкой (про большинство решений), постоянно их поддерживаем на всех устройствах, вечно чего-нибудь обновляем (ну, это часто не про unix, там чаще проблема «неэнерпрайзности» и масштабирования), меняем сертификаты. Для всего этого требуется квалификация и эспертиза у сотрудников. При этом иногда мы можем закупать устройства в филиалы помощнее из-за совмещения функций (так включение FW/IPS сильно снижает общую производительность), и тогда “дешево” в этом варианте превращается в “дорого” и снова приходится посматривать на вариант 2, но понимаем, что там тоже дорого и мучаемся снова. Опять же через Интернет мне характеристики канала никто толком не гарантирует, хотя можно брать с запасом по отношению к цене MPLS.

И что можно с этим со всем сделать? Нужно, что-то модное и современное :) А лучше практичное и дешевое — облачные технологии! К кому они придут на помощь? Не к тем, кому нужен вариант 1 точно. Частично — к тем, кто выбирает вариант 2, но думает как бы подешевле и попроще. И уж точно будет полезен тем, кому нужен вариант 3, особенно малому бизнесу, который не хочет закупать дорогие устройства по несколько тысяч долларов.

Итак, вариант 4 заключается в том, чтобы подключать все площадки не к центральному офису, а к облаку, которое обеспечит связность всех площадок. Идея простая.

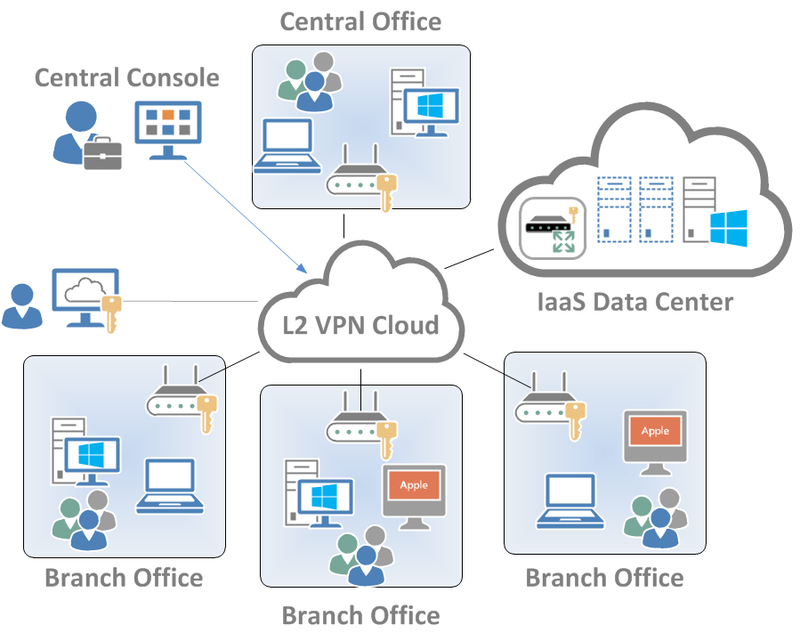

Суть таких решений, в том, что они делают весь процесс объединения в сеть простым как iPhone и надежным как топор (облако все-таки). Некоторые компании предоставляют услуги L3 VPN, некоторые могут обеспечить даже L2 VPN (ну, а L3 — тем более). Такие решения также могут служить анонимайзером для отдельных пользователей или предоставлять им безопасный серфинг в сети, быть WAN-акселератором (за счет сжатия любого трафика) и предоставлять всякие доп. функции аля FW/IPS/AV на уровне облака, не загружая этим процессоры устройств в филиалах.

В филиалы ставятся Plug and Play устройства доступа к облаку: роутеры (l3 vpn) или мосты (l2 vpn), реже это только программные компоненты (не всегда удобный вариант), а вся настройка и мониторинг осуществляется из облака. Все обновления, параметры самих туннелей, распространение сертификатов осуществляются автоматически облаком без участия пользователя.

В США и других Лондо'нах такие услуги уже есть. Вот, например, решение для серьезного среднего бизнеса — Meraki от Cisco, купленная за $1,2 миллиарда. Вот решение для мелкого бизнеса — ElephantVPN или EleNet — не лучшее название в России :), да и из-за того, что в штатах — действительно будет ele-ele-net. Вот еще одно MyVPNCloud. В России такие услуги пока почти отсутствуют, но как мы знаем, у нас всегда все появляется с некоторой задержкой. Вот, например, есть стартап RST Cloud, пытающийся привлечь внимание к себе через краудфандинг-платформу Boomstarter, вот IPSec-услуга (не облако) на базе аренды недешевых цисок.

Кроме среднего бизнеса и SMB в части объединения филиалов, где это еще может быть полезно? Например, я купил IaaS-услуги и сделал виртуальный ЦОД (ну или не ЦОД, а так: поставлю там контроллер домена, файловый сервер, 1С и т.п.), не боящийся УБОП и всякой другой российской действительности. Хочу подключить к нему филиалы. Что мне делать?

Некоторые прозорливые IaaS-провайдеры такую услугу вам сразу продадут: за рубежом — Amazon AWS, в РФ — Dataline (хотя в России это пока не так хорошо, как там).

Если у меня несколько облаков или не все площадки пользуются IaaS, то нужно стороннее VPN Cloud решение, не зависящее от конкретного IaaS-провайдера.

Итак, для варианта 4:

Плюсы: простота эксплуатации, низкая стоимость, отсутствие крупных вложений на первоначальном этапе, дополнительные услуги защиты по требованию без необходимости замены оборудования в филиалах, увеличение пропускной способности за счет сжатия

Минусы: нет гарантий характеристик канала (зависимость от Интернет-провайдера), пока недоступно в России

Автор: kirion