Рубрика «DNSSEC»

DNS: поддельные записи, перехват трафика и другие ужасы

2025-04-14 в 8:07, admin, рубрики: DNS, DNS-атаки, DNSSEC, selectel, информационная безопасность, сетевые атаки

Вы вводите в адресную строку браузера знакомый адрес сайта и через долю секунды попадаете на нужную страницу — простое действие, которое мы совершаем сотню раз в день. Но за этим кликом скрывается невидимый посредник — DNS, система, которая превращает удобные для человека названия в цифровые координаты серверов. А теперь представьте: заходите на «свой» банковский сайт, а это лишь идеальная копия, созданная мошенниками. Или ваш запрос к корпоративной почте теряется из-за подмены DNS-записей. Риск нарваться на подмену высок. Фишинговые сайты-двойники множатся, как грибы после дождя, а пользователи путаются в море похожих названий.

Но паниковать не стоит. Такие атаки работают только там, где DNS оставлен без присмотра. В этой статье разберем, как злоумышленники подделывают DNS-записи, как меняется характер DDoS-атак и какие технологии помогут вам остаться невредимыми. Подробности под катом.Читать полностью »

35 лет DNS, системе доменных имён

2022-12-25 в 11:01, admin, рубрики: apple, arpanet, DNS, DNSSEC, DoH, Google, HTTPS, IBM, ietf, IP, microsoft word, ps/2, QUIC, timeweb_статьи_выходного_дня, Администрирование доменных имен, Блог компании Timeweb Cloud, интернет, Научно-популярное, США

В 1987 году произошло много событий, так или иначе повлиявших на развитие информационных технологий: CompuServe разработала GIF-изображения, Стив Возняк покинул Apple, а IBM представила персональный компьютер PS/2 с улучшенной графикой и 3,5-дюймовым дисководом. В это же время незаметно обретала форму ещё одна важная часть интернет-инфраструктуры, которая помогла создать Интернет таким, каким мы знаем его сегодня. В конце 1987 года в качестве интернет-стандартов был установлен набор протоколов системы доменных имен (DNS). Это было событием которое не только открыло Интернет для отдельных лиц и компаний во всем мире, но и предопределило возможности коммуникации, торговли и доступа к информации на поколения вперёд.

Сегодня DNS по-прежнему имеет решающее значение для работы Интернета в целом. Он имеет долгий и весомый послужной список благодаря работе пионеров Интернета и сотрудничеству различных групп по созданию стандартов.

Читать полностью »

Церемонию подписания ключей Интернета DNSSEC отложили: не могут открыть один из сейфов с материалами для церемонии

2020-02-13 в 16:00, admin, рубрики: Ceremony, DNSSEC, fail, IANA, icann, Root KSK, информационная безопасность, Сетевые технологии

Сороковая церемония Root KSK Ceremony, назначенная на 12 февраля 2020 года, была в последний момент отложена до субботы 15 февраля из-за того, что представители Администрации адресного пространства Интернета (Internet Assigned Numbers Authority, IANA) не смогли в нужное время открыть один из сейфов из-за сбоя в работе его замкового механизма. Внутри этого закрытого сейфа хранятся материалы для церемонии подписания криптографической пары (открытый и закрытый ключи) — ключа для подписания ключей корневой зоны (KSK).

Читать полностью »

Анализ последних массовых атак с захватом DNS

2019-02-21 в 16:51, admin, рубрики: Certificate Transparency Logs, DNS, DNS hijacking, DNSpionage, DNSSEC, epp, Extensible Provisioning Protocol, Frobbit, Key-Systems, Netnod, Packet Clearing House, PCH, SSL, информационная безопасность, Сетевые технологии

Правительство США и ряд ведущих компаний в области информационной безопасности недавно предупредили о серии очень сложных и распространённых атак DNS hijacking, которые позволили хакерам предположительно из Ирана получить огромное количество паролей электронной почты и других конфиденциальных данных у нескольких правительств и частных компаний. Но до сих пор подробности произошедшего и список жертв хранились в тайне.

В этой статье постараемся оценить масштаб атак и проследить эту чрезвычайно успешную кампанию кибершпионажа от начала и до каскадной серии сбоев у ключевых поставщиков инфраструктуры интернета.

Читать полностью »

Google Public DNS тихо включили поддержку DNS over TLS

2018-10-24 в 22:27, admin, рубрики: DNS, dns over https, dns over tls, DNSSEC, dpi, knot resolver, TLS, безопасность

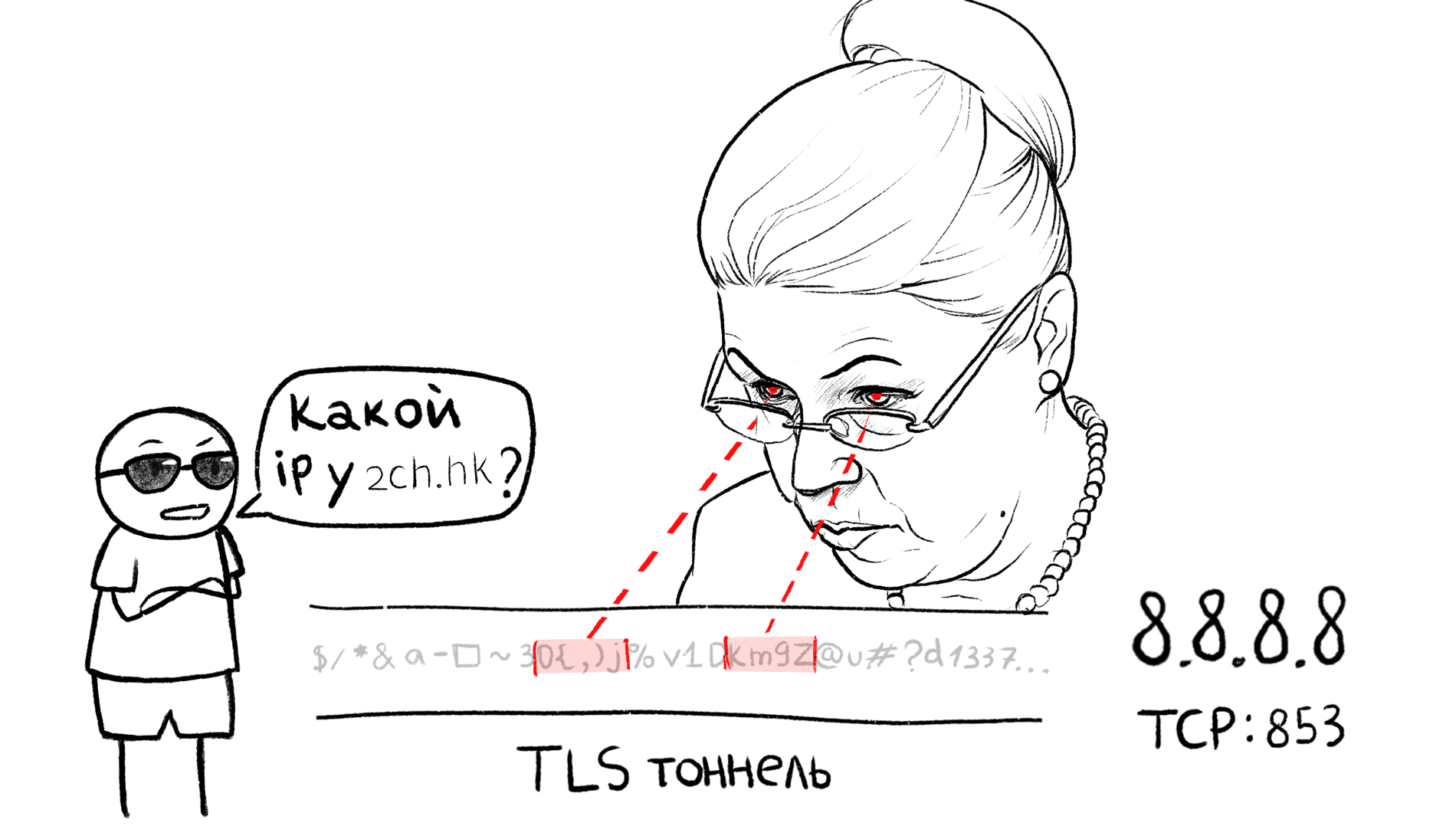

Внезапно, без предварительного анонса, на 8.8.8.8 заработал DNS over TLS. Ранее Google анонсировал только поддержку DNS over HTTPS.

Публичный резолвер от компании CloudFlare с IP-адресом 1.1.1.1 поддерживает DNS over TLS с момента запуска проекта.

Зачем это нужно

При использовании классической схемы DNS, провайдеры могут лезть своими грязными лапами в ваши DNS-пакеты, просматривать, какие домены вы запрашиваете, и подменять ответы как угодно. Этим же занимаются мошенники, подменяя резолверы на взломанных роутерах, чтобы направить пользователя на поддельный сервер.

C DNS over TLS/HTTPS запросы посылаются внутри зашифрованного тоннеля так, что провайдер не может подменить или просмотреть запрос.

А с приходом шифрования имени домена в сертификатах X.509 (ESNI) станут невозможны блокировки через DPI по SNI (Server Name Indication, специальное поле, в котором передается имя домена в первом TLS-пакете), которые сейчас применяются у некоторых крупных провайдеров.

Как это работает

На порт TCP:853 выполняется TLS-подключение, при этом проверка сертификата резолвера проихсодит с использованием системных корневых сертификатов, точно так же, как HTTPS в браузере. Это избавляет от необходимости добавлять какие-либо ключи вручную. Внутри тоннеля выполняется обычный DNS-запрос. Это создает меньше накладных расходов по сравнению с DNS over HTTPS, который добавляет HTTP-заголовки к запросу и ответу.

К сожалению, на текущий момент только в Android 9 (Pie) поддержка DNS over TLS встроена в системный резолвер. Инструкция по настройке для Android 9.

Для остальных систем предлагается использовать сторонний демон, а системный резолвер направлять на localhost (127.0.0.1).

Настройка на macOS

Разберем настройку DNS over TLS на последней версии macOS, на примере резолвера knot

Читать полностью »

EmerDNS – альтернатива DNSSEC

2017-07-31 в 9:13, admin, рубрики: blockchain, DNS, DNSSEC, rfc, security, Администрирование доменных имен, безопасность, Блог компании Emercoin, блокчейн технологии, децентрализованные сети, криптовалюта, Сетевые технологии

Классический DNS, который специфицирован в rfc1034 не пинает только ленивый. При весьма высокой эффективности работы, он действительно никак не защищён, что позволяет злоумышленникам переводить трафик на подставные сайты, путём подмены DNS-ответов для промежуточных кеширующий серверов (отравление кэша). Как-то с этой напастью борется https с его SSL-сертфикатами, которые позволяют обнаружить подмену сайта. Но пользователи обычно ничего не понимают в SSL, и на предупреждения о несоответствии сертификата автоматически кликают «продолжить», вследствие чего время от времени страдают материально.

Захват всех доменов .io с помощью таргетированной регистрации

2017-07-13 в 21:13, admin, рубрики: 101Domain, DNS, DNSSEC, TLD, Администрирование доменных имен, доменная зона, серверы имен, метки: .io, 101Domain В предыдущей статье мы обсуждали захват доменных расширений .na, .co.ao и .it.ao разными хитростями с DNS. Сейчас рассмотрим угрозу компрометации домена верхнего уровня (TLD) и как нужно действовать злоумышленнику, чтобы достичь поставленной цели. Одним из довольно простых методов видится регистрация доменного имени одного из авторитативных серверов имён этой TLD. Поскольку в TLD авторитативные серверы могут размещаться на произвольных доменах, то есть вероятность зарегистрировать такой домен, воспользовавшись ошибкой из-за неправильной конфигурации, истечения срока действия или других ошибок. Затем этот сервер можно использовать для выдачи новых DNS-записей в целой доменной зоне.

В предыдущей статье мы обсуждали захват доменных расширений .na, .co.ao и .it.ao разными хитростями с DNS. Сейчас рассмотрим угрозу компрометации домена верхнего уровня (TLD) и как нужно действовать злоумышленнику, чтобы достичь поставленной цели. Одним из довольно простых методов видится регистрация доменного имени одного из авторитативных серверов имён этой TLD. Поскольку в TLD авторитативные серверы могут размещаться на произвольных доменах, то есть вероятность зарегистрировать такой домен, воспользовавшись ошибкой из-за неправильной конфигурации, истечения срока действия или других ошибок. Затем этот сервер можно использовать для выдачи новых DNS-записей в целой доменной зоне.

Приведу здесь соответствующую цитату из предыдущей статьи:

Такой вариант казался верной дорогой к победе, так что я потратил много времени на разработку инструментария для проверки ошибок этого типа. По сути, этот процесс состоит в записи всех хостов серверов имён для данного домена — и проверке, когда истечёт срок регистрации какого-нибудь из корневых доменов и он станет доступен для регистрации. Основная проблема в том, что многие регистраторы не говорят, что домен полностью свободен, пока вы реально не попробуете его купить. Кроме того, было несколько случаев, когда у сервера заканчивался срок регистрации, но по какой-то причине домен был недоступен для регистрации, хотя не был помечен как зарезервированный. В результате такого сканирования удалось зафиксировать много перехватов доменов в закрытых зонах (.gov, .edu, .int и др.), но не самих TLD.

Как выяснилось, такой способ не только подходит для атаки TLD, но в реальности привёл к крупнейшему захвату TLD на сегодняшний день.

Читать полностью »

Подмена провайдером DNS-запросов

2017-01-28 в 16:51, admin, рубрики: DNSSEC, mitm, дом.ru, информационная безопасностьПредыстория

После принятия всем известных законов в нашем Отечестве, я выхожу в инет через западный VPN-сервер.

Вчера, по причине некоторых проблем с основным провайдером, я временно переключился на провайдера под названием Дом.ру.

Сегодня, я лазил в гугле и искал некоторую информацию по уходу за кактусами. Одна из ссылок привела меня на сайт psy*****s.org. Там, как выяснилось, вовсю торгуют «веществами». И кактусы тоже продают, правда, довольно специфические.

Но, об этом я узнал позже, а сначала, я был шокирован показом мне странички «доступ к данному ресурсу был заблокирован...» с логотипом Дом.РУ.

С тех пор, как купил ВПН, я такие страницы не наблюдал вообще, по понятной причине.

Расследование

Для начала, я решил проверить, а работает ли мой VPN?Читать полностью »

DNSSEC на практике у регистратора доменов

2013-03-04 в 5:05, admin, рубрики: DNS, DNSSEC, безопасность, домены, я пиарюсь, метки: dns, DNSSEC, безопасность, доменыВ этой статье Webnames.Ru, один из крупнейших регистраторов доменных имен в России расскажет о том, как реализовать на практике протокол безопасности DNSSEC — технологию, которая защищает уязвимые места системы доменных имен, в основе которой лежит метод цифровой подписи ответов на запросы DNS.