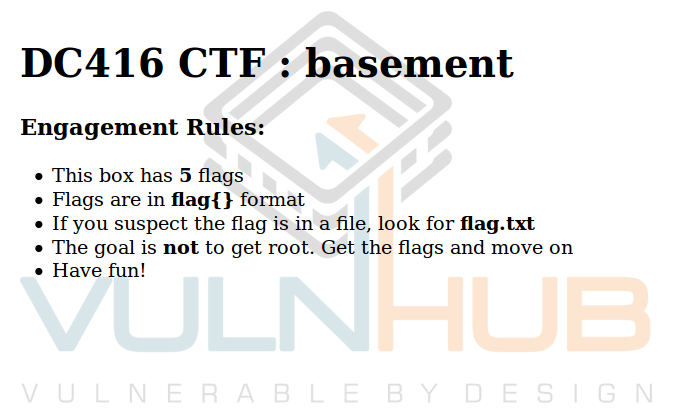

Продолжаем разбор CTF с конференции DefCon Toronto's. Задания предоставлены командой VulnHub, за что им огромное спасибо. А мы рассмотрим DC416 Basement.

Ниже, вы можете ознакомиться с предыдущим райтапом:

Рубрика «information security» - 5

VulnHub: Слепая эксплуатация и Брайнфак в DC416 Basement

2017-01-08 в 22:47, admin, рубрики: Brainfuck, ctf, defcon, exploit, information security, reverse engineering, vulnerability, vulnhub, информационная безопасность, реверс-инжинирингVulnHub: Эксплуатируем уязвимость переполнения буфера в Lord Of The Root

2016-12-29 в 7:39, admin, рубрики: aslr, ctf, information security, информационная безопасность, реверс-инжиниринг

Продолжаем разбор квестов с VulnHub, на этот раз попался довольно интересный с обходом ASLR: Lord Of The Root. Но обо всём по порядку...Читать полностью »

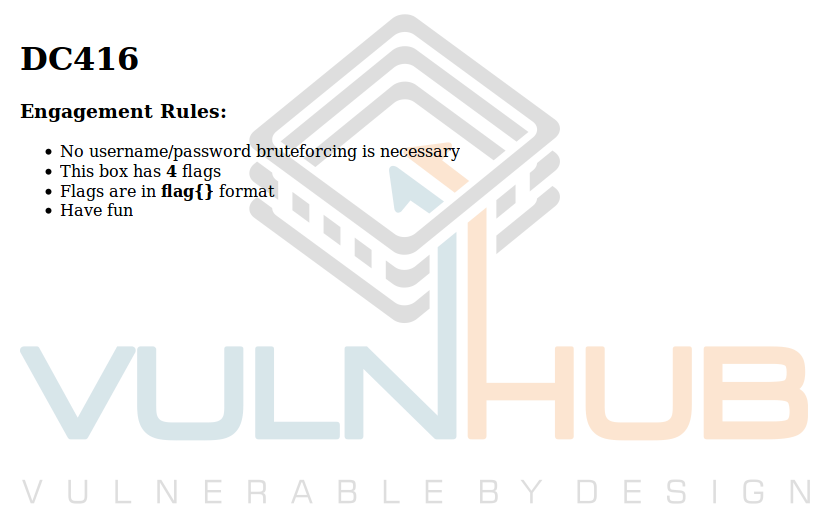

VulnHub: Разбор DC416 Dick Dastardly

2016-12-24 в 16:23, admin, рубрики: ctf, defcon, information security, vulnerability, информационная безопасность

Команда VulnHub подготовила целую серию квестов, с конференции DefCon Toronto's, скачать и опробовать которые вы можете по ссылке.

А в этой статье будет разбор DC416 Dick DastardlyЧитать полностью »

VulnHub Разбор заданий с CTF SkyDog: 2016 — Catch Me If You Can

2016-12-20 в 20:14, admin, рубрики: ctf, information security, skydog, vulnerability, vulnhub, информационная безопасность

Продолжаем разбор лаб с VulnHub. На этот раз будем разбирать решение CTF с недавней конференции по информационной безопасности SkyDog Con.

Читать полностью »

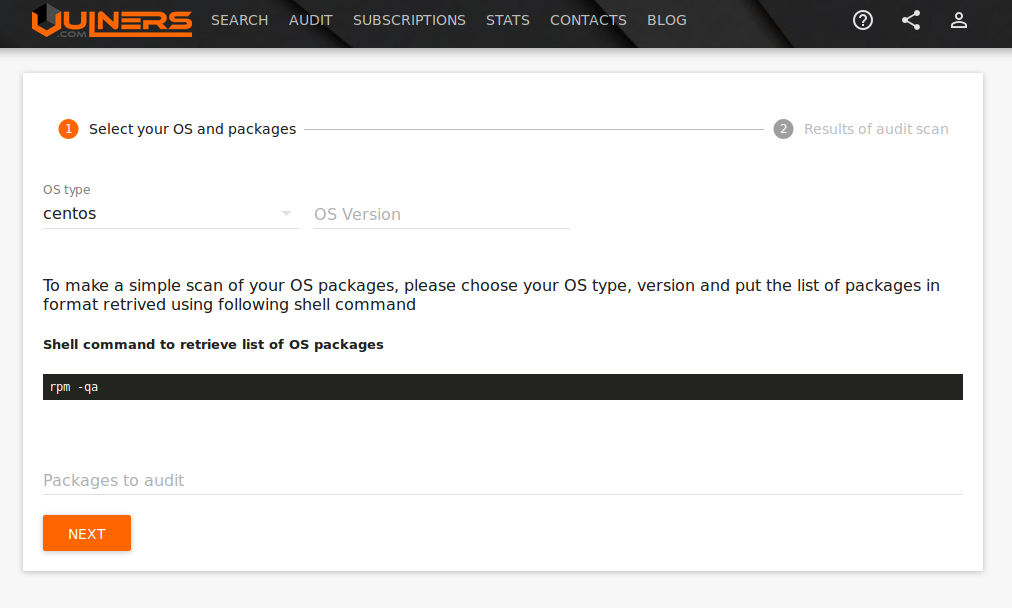

Аудит уязвимостей Linux c Vulners.com

2016-08-22 в 11:39, admin, рубрики: automation, automatization, CentOS, Debian, information security, linux, patch management, Ubuntu, vulnerability, vulnerability assessment, vulnerability management, vulnerability scanner, vulnerability scanning, vulners, информационная безопасностьVulners задумывался как поисковик для Security Content-а: уязвимостей, бюллетеней безопасности, эксплоитов, плагинов детекта и прочей полезной информации. Но мы подумали: если у нас уже есть разобранные бюллетени безопасности для основных Linux-дистрибутивов, почему бы нам не сделать сервис, который будет брать данные о системе, а на выходе отдавать список уязвимостей. Также, как это делают привычные сканеры уязвимостей, только быстрее и бесплатно.

Откуда мы получаем информацию об уязвимостях Linux? Для этого мы парсим бюллетени вендоров. Покажем процедуру разбора на примере бюллетеня безопасности Debian DSA-3638.Читать полностью »

Распознавание DGA доменов. А что если нейронные сети?

2016-04-29 в 6:03, admin, рубрики: botnets, DGA, information security, lasagne, LSTM, machine learning, Malware, natural language processing, neural networks, sklearn, theano, Блог компании «Digital Security», информационная безопасность, машинное обучение

Всем привет!

Сегодня мы поговорим про распознавание доменов, сгенерированных при помощи алгоритмов генерации доменных имен. Посмотрим на существующие методы, а также предложим свой, на основе рекуррентных нейронных сетей. Интересно? Добро пожаловать под кат.

WiFi Pineapple Mark V: черный ящик для беспроводного перехвата

2014-12-12 в 13:59, admin, рубрики: information security, pentest, wardriving, wi-fi, Беспроводные технологии, информационная безопасность

Перед специалистом в области информационной безопасности, в частности пентестером, стоят задачи эффективного решения головоломок по поиску и эксплуатации уязвимостей исследуемых систем. Немаловажным элементом любой работы по тестированию защищенности инфраструктуры заказчика является проверка беспроводных сетей. Значительно повысить эффективность такой проверки помогут специализированные инструменты, уже о пятой итерации одного из которых я сегодня вам расскажу.

Описание устройства

WiFi Pineapple — это продукт предприимчивых американцев, которые заказали у китайцев Wi-Fi роутер с двумя беспроводными интерфейсами и одним проводным, написали под него прошивку на базе OpenWRT и напичкали утилитами для взломаперехвата и анализа трафика.

У устройства 3 сетевых интерфейса (2 беспроводных с возможностью работы в режиме монитора и 1 проводной ), 1 USB порт для флешки3-4G модемаGPS-треккера и слот для microSD карт.

Так же на корпусе устройства есть набор тумблеров, сочетание которых позволяет запускать устройство с пакетом заранее присвоенных выбранному сочетанию команд, что сокращает время предварительной настройки, если задача является типовой и регулярной.Читать полностью »

No cON Name CTF 2014 Final

2014-12-12 в 5:43, admin, рубрики: BalalaikaCr3w, capture the flag, hacking, information security, NcN CTF, No cON Name, Иннополис, информационная безопасность, Учебный процесс в IT, хакерыС 30 октября по 1 ноября в Барселоне проходила международная конференция по информационной безопасности No cON Name 2014, в рамках которой уже второй раз проводился финал соревнований «Capture The Flag». Команда университета Иннополис BalalaikaCr3w приняла участие в этом соревновании и заняла первое место. Под катом наш рассказ о том, как это было, несколько примеров заданий и благодарности тем, кто нам в этом помог.

CTF-зона во время финала

Читать полностью »

ИБ по-американски. Часть 4. Разбираемся с «подгонкой» и «перекрытиями» и завершаем этот обзор

2014-11-05 в 6:36, admin, рубрики: best practices, information security, IT-стандарты, NIST, NIST 800-53, risk management, ИБ, информационная безопасность, управление рисками

*Оставьте свою работу на рабочем месте!*

Итак, нелёгкий путь по обзиранию созданию краткого обзора NIST SP 800-53 подходит к логическому концу. Я рад, что мне удалось совершить задуманное и написать пусть небольшой, но законченный по содержанию цикл статей, не остановившись на первой или второй части. В дальнейшем, надеюсь, получится от случая к случаю делиться с общественностью своими соображениями на тему ИБ, ИТ и аудита.

Итак, в этой статье будет наконец-то поведано о выборе набора контролей безопасности, подгонке его под нужды конкретной организации и создании так называемых перекрытий «overlays», применимых вне масштабов отдельной организации.

Ссылки на предыдущие статьи:

ИБ по-американски. Часть 1. Что такое NIST 800-53 и как выглядят контроли безопасности?

ИБ по-американски. Часть 2. А можно поподробнее о NIST 800-53 и причём тут управление рисками?

ИБ по-американски. Часть 3. Что из себя представляет базовый набор контролей безопасности и как определять критичность информационных систем?

ИБ по-американски. Часть 3. Что из себя представляет базовый набор контролей и как определять критичность систем?

2014-10-19 в 16:10, admin, рубрики: best practices, information security, IT-стандарты, NIST, NIST 800-53, risk management, ИБ, информационная безопасность, управление рисками

*Безопасность — это отнюдь не борьба с ветряными мельницами*

В предыдущих статьях я уже достаточно подробно рассказал о публикации NIST SP 800-53. Были успешно освещены разбиение контролей на семейства, подробное описание структуры контролей безопасности, процесс управления рисками в масштабах организации и даже вкратце отдельная публикация FIPS 200.

Из-за выхода в свет Geektimes пришлось немного задержаться, но мы продолжаем двигаться дальше, и сегодня речь пойдёт о базовых наборах контролей безопасности и об определении критичности информационных систем.

Ну и конечно в комплекте аутентичные американские плакаты, посвященные безопасности.

Ссылки на предыдущие статьи:

ИБ по-американски. Часть 1. Что такое NIST 800-53 и как выглядят контроли безопасности?

ИБ по-американски. Часть 2. А можно поподробнее о NIST 800-53 и причём тут управление рисками?