Привет, %username%! Покопавшись в статьях хабра, я нашел несколько оных про написание ботов для MMORPG. Несомненно это очень интересные и познавательные статьи, но возможности в них весьма скудны. Что если, например нужно пофармить мобов или руду по заданному маршруту убивая агрессивных мобов, игроков и всех кто будет на Вас нападать по пути, выкрикивая им вслед непристойности, да что б еще и определить не смогли. В общем полная эмуляция среднестатистического MMORPG игрока. Написание макросов для AutoIt, симуляция кликов в окне, анализ пикселей под курсором — это совсем не наш вариант. Заинтриговал? Добро пожаловать под кат! Читать полностью »

Привет, %username%! Покопавшись в статьях хабра, я нашел несколько оных про написание ботов для MMORPG. Несомненно это очень интересные и познавательные статьи, но возможности в них весьма скудны. Что если, например нужно пофармить мобов или руду по заданному маршруту убивая агрессивных мобов, игроков и всех кто будет на Вас нападать по пути, выкрикивая им вслед непристойности, да что б еще и определить не смогли. В общем полная эмуляция среднестатистического MMORPG игрока. Написание макросов для AutoIt, симуляция кликов в окне, анализ пикселей под курсором — это совсем не наш вариант. Заинтриговал? Добро пожаловать под кат! Читать полностью »

Рубрика «реверс-инжиниринг» - 68

Пишем бот для MMORPG с ассемблером и дренейками. Часть 0

2015-02-21 в 0:58, admin, рубрики: c#.net, game development, mmorpg, reverse engineering, world of warcraft, боты, игры, Программирование, реверс-инжинирингОткуда берутся бреши в безопасности программ?

2015-02-16 в 16:55, admin, рубрики: 0-day, Alex Ionescu, C, c++, C99, null, null-указатель, nullptr, security issue, Thomas Faber, vulnerability, Блог компании Фонд ReactOS, информационная безопасность, неопределённое поведение, реверс-инжиниринг, Си

— У нас дыра в безопасности.

— Ну, хоть что-то у нас в безопасности.

Анекдот

Если вы Windows-пользователь, то вам должны быть знакомы всплывающие каждый второй вторник месяца окошки, рапортующие об установке «критических обновлений безопасности». Microsoft прилагает немалые усилия, постоянно работая над исправлениями уязвимостей в своих операционных системах, но оно того стоит: в мире, где число кибератак день ото дня только возрастает, ни одна лазейка в обороне наших компьютеров не должна оставаться открытой для потенциальных злоумышленников.

Если вы Windows-пользователь, то вам должны быть знакомы всплывающие каждый второй вторник месяца окошки, рапортующие об установке «критических обновлений безопасности». Microsoft прилагает немалые усилия, постоянно работая над исправлениями уязвимостей в своих операционных системах, но оно того стоит: в мире, где число кибератак день ото дня только возрастает, ни одна лазейка в обороне наших компьютеров не должна оставаться открытой для потенциальных злоумышленников.

Недавнее обсуждение в списке рассылки, посвящённого 66192-й SVN ревизии ReactOS, показало как это легко — внести в код ядра критическую уязвимость. Я буду использовать этот случай как пример простой, но влияющей на безопасность ошибки, а также для наглядного представления некоторых мер, которым необходимо подвергать код ядра, если вы действительно хотите получить безопасную систему.

Отыщем уязвимость

Возвращаем оригинальные страницы меню в Phoenix SCT UEFI

2015-02-16 в 8:09, admin, рубрики: DXE, HII, phoenix, radare2, SCT, UEFI, UEFITool, реверс-инжиниринг, системное программирование Здравствуйте, уважаемые читатели Хабра.

С вами снова я и мы продолжаем копаться в различных реализациях UEFI во имя добра. Есть у меня один старый китайский GSM-модем, который на моем Dell Vostro 3360 определяется через раз, а на более старых ноутбуках — нормально. После нескольких экспериментов с подключением его через переходник к основному ПК выяснилось, что ему почему-то не нравится подключение через PCIe Gen2, и хотелось бы переключить порт на Gen1, но в UEFI Setup нужной настройки не оказалось. Печально, но не смертельно, ведь очень часто производители устройств не удаляют оригинальные меню производителя UEFI, а просто скрывают их, либо показывают на их месте свои, поэтому после небольшого реверс-инжиниринга оригинальное меню можно вернуть на место, что у меня и получилось. В этот раз одной IDA Demo уже не обойтись, т.к. DXE-драйверы в большинстве современных UEFI собираются для архитектуры x86-64, поэтому вместо нее будем использовать radare2.

На лавры первооткрывателя не претендую и подобным модификациям сто лет в обед, но постараюсь показать, как сделать подобную модификацию самостоятельно.

Если вам все еще интересно — добро пожаловать под кат.

Читать полностью »

Технический отчет о деятельности преступной группы, занимающейся целевыми атаками — Anunak

2015-02-15 в 15:46, admin, рубрики: банки, Блог компании «Group-IB», информационная безопасность, киберпреступность, мошенничество, платежные системы, реверс-инжиниринг, хакерыВо второй половине 2014 года мы уже неоднократно упоминали про целевые атаки на крупные финансовые учреждения как новую ступень мошенничества. Ведь теперь денежные средства похищают не у «мелких юрлиц», а у крупных финансовых компаний, в которых, казалось бы безопасность должна быть на высшем уровне и сложность совершения преступления приближается к «Hell». Однако, учитывая не стихающий поток подобных преступлений, а также особую актуальность на фоне текущего финансового состояния страны, мы решили обновить пост и добавить новых подробностей касательно группы Anunak, которая использует одноименного трояна, также известного как Carbanak. Название Carbanak происходит от склейки двух слов Anunak+Carberp.

Краткий экскурс

После задержаний членов группы Carberp в России, некоторые участники остались без работы, однако, полученный за долгие годы работы опыт позволил им занять новую нишу. Один из участников быстро понял, что можно украсть тысячу раз по $2 000 и заработать 2 миллиона долларов, а можно украсть всего лишь один раз и сразу всю сумму.

С 2013г. активизировалась организованная преступная группа, нацеленная на банки и электронные платежные системы России и пост советского пространства. Особенностью является то, что мошенничество происходит внутри корпоративной сети, с использованием внутренних платежных шлюзов и банковских систем. Таким образом денежные средства похищаются не у клиентов, а у самих банков и платежных систем. Если доступ был получен злоумышленниками в сеть государственного предприятия, то целью злоумышленников является промышленный шпионаж.

Основной костяк преступной группы составляют граждане России и Украины, однако есть лица, оказывающие им поддержку из Белоруссии.

Средняя сумма хищения на территории России и пост советского пространства составляла 2 миллиона долларов США по курсу осени 2014г. С 2013 года ими были успешно получены доступы в сети более 50 Российских банков и 5 платежных систем, некоторые из них были лишены банковской лицензии. На текущий момент итоговая сумма хищений составляет более 1 миллиарда рублей (около 300 миллионов долларов США), большая часть из которой приходится на второе полугодие 2014г.

Среднее время с момента проникновения во внутреннею сеть финансовой организации до момента хищения составляет 42 дня.

В результате доступа во внутренние сети финансовой организации хакерам удавалось получать доступ к серверам управления банкоматами и заражать их своими вредоносными программами, что позволяло в дальнейшем опустошать их по команде. Также результатом проникновения в сеть был доступ к управлению платежными шлюзами (в случае платежных систем) и счетами банка.

С 2014 года участники преступной группы начали активно проявлять интерес к Европейским ритейл компаниям.

Для проникновения во внутреннею сеть используются целевые рассылки по электронной почте, или через другие бот-сети, для чего постоянно поддерживается контакт с владельцами крупных бот-сетей. С августа 2014 года они начали создавать свою крупную бот-сеть используя массовые рассылки по электронной почте, а не Driveby.

Атаки в России

Первое успешное ограбление банка было совершено ими в январе 2013 года. Во всех первых случаях злоумышленники использовали для удаленного доступа в сеть банка программу RDPdoor, а для удаления следов и вывода Windows компьютеров и серверов из строя программу MBR Eraser. Обе программы использовались участниками преступной группы Carberp, которой управлял Germes. Для снижения рисков лишиться доступа во внутреннею сеть банка, кроме вредоносных программ, злоумышленники использовали и легитимные программы для удаленного доступа как Ammy Admin и Team Viewer. В последствии от использования RDPdoor и Team Viewer злоумышленник полностью отказались.

Кроме самих банковских и платежных систем хакеры получали доступы к серверам электронной почты, для контроля всех внутренних коммуникаций. Это позволяло им выяснить, что в сети банка была зафиксирована аномальная активность как она была установлена и какие меры будут предприниматься сотрудниками банка для решения проблемы. Контроль над почтой успешно устанавливался независимо от того был это MS Exchange или Lotus. Это позволяло им принимать обратные меры, позволяя сотрудникам банков и платежных систем получить ощущение что проблема была решена.

Основные этапы развития атаки:

1. Первичное заражение компьютера рядового сотрудника.

2. Получение пароля пользователя с административными прорвами на некоторых компьютерах. Например, специалист технической поддержки.

3. Получение легитимного доступа к одному из серверов.

4. Компрометация пароля доменного администратора с сервера.

5. Получение доступа на контроллер домена и компрометация всех доменных активных учетных записей.

6. Получение доступа к серверам электронной почты и документооборота.

7. Получение доступа к рабочим станциям администраторов серверов и банковских систем.

8. Установка программного обеспечения для контроля активности операторов интересующих их систем. Обычно это фото и видео фиксация.

9. Настройка удаленного доступа к интересующим серверам включая изменения на межсетевых экранах.

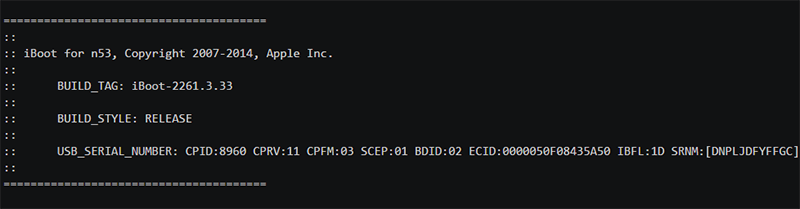

Получен доступ к диагностической консоли iPhone

2015-02-14 в 18:06, admin, рубрики: apple, lightning, Tristar, реверс-инжиниринг, метки: Apple Разъем Lightning, представленный Apple вместе с выходом 5 айфона заменил собой привычный 30-пиновый коннектор. Появление нового коннектора ознаменовало конец эры свободного подключения к устройствам. В старом разъеме звук, видео, данные, питание передавались по отдельным пинам и не было проблемы с использованием неоригинальных кабелей. В новом разъеме появился отдельный чип отвечающий за оригинальность происхождения аксессуара, а также его тип (USB-HOST, USB-DEVICE, SERIAL, POWER-ONLY).

Продолжительное время протокол оставался загадкой. Недавно его удалось взломать французскому исследователю Рамтину Амину (Ramtin Amin). Ему удалось получить доступ к последовательной консоли (serial console) через разъем Lightning. Вероятно это станет новым направлением по поиску и эксплуатации уязвимостей.

Читать полностью »

Визуализация и декодирование данных с магнитных АТМ-карт

2015-02-11 в 11:21, admin, рубрики: Карты АТМ, Промышленное программирование, реверс-инжиниринг, метки: Карты АТМПредмет интереса этой публикации — считывание и декодирование данных со второй дорожки банкоматовской карточки в условиях дефицита оборудования и средств.

Для начала приведу сухие теоретические знания. Если теория не интересует — можно пропустить.

Читать полностью »

Еще немного реверс-инжиниринга UEFI PEI-модулей на другом полезном примере

2015-02-07 в 1:05, admin, рубрики: ida, PEI, TE2PE, UEFI, UEFITool, реверс-инжиниринг, системное программирование И снова здравствуйте, уважаемые хабрачитатели.

В рамках борьбы за возможность модификации UEFI на ноутбуках HP пришлось отломать еще одну защиту, на этот раз более современную. Видимо, отдел разработки прошивок в HP догадался, что предыдущая защита была не ахти, и потому они решили радикально её улучшить, поэтому метод обхода защиты DXE-тома из предыдущей статьи перестал работать, и мне опять понадобилось вооружаться дизассемблером, разрабатывать конвертер из TE в PE и отвечать на те же вопросы: где находится цифровая подпись, кто именно ее проверяет и как сделать так, чтобы проверка всегда заканчивалась успехом.

Если вас интересуют ответы и описание процесса их поиска — прошу под кат.

Читать полностью »

Приключения на FOSDEM 2015

2015-02-06 в 16:10, admin, рубрики: coreboot, coreos, fosdem, kolibrios, open source, reactos, ultimaker, Блог компании Фонд ReactOS, Брюссель, Европа, реверс-инжиниринг, метки: fosdemСтранно, что в русскоязычных СМИ об этом никто не пишет, но несколько дней назад в Брюсселе с успехом прошло крупнейшее европейское мероприятие FOSDEM 2015.

Я уже посещал его раньше (в 2007 выступал с докладом про ReactOS, в 2009 — стенд ReactOS).

И, по сравнению с тем, что было раньше — популярность FOSDEM'а растёт из года в год.

Согласно официальной статистике в 2014 году к сети FOSDEM подключалось 8 тыс. уникальных MAC-адресов, а в 2015 — около 15 тыс!

Можете выбрать свой коэффициент устройств на человека, как вариант:

1.5 устройства на человека: 10 тыс. человек.

0.8 устройств на человека: 18 тыс. человек.

И это действительно ощущалось.

Делаем кастомную прошивку для телефонов Grandstream

2015-02-06 в 2:35, admin, рубрики: asterisk, grandstream, voip, Настройка Linux, Разработка систем связи, реверс-инжиниринг Наша компания наконец решила перейти на ip телефонию, и мы закупили ip телефоны Grandstream разных моделей, среди них были модели GXP2130 и GXP2160. Всё бы ничего, но BLF клавиши на этих телефонах, в случае свободной линии, светятся жутко ярким зелёным цветом, сильно раздражая. Ниже расскажу, как я решал эту проблему.

Читать полностью »