Будучи творческим человеком и техногиком, я обожаю при первой возможности апгрейдить своё оборудование. Время от времени я мониторю маркетплейсы в поисках чего-то новенького и в этот раз я наткнулся на настоящий мультитул для Embedded-разработчика — контроллер I2C/SPI/UART/JTAG в одной коробочке и всё это всего за 1.000 рублей... Конечно я не смог пройти мимо этой штучки и в рамках сегодняшней статьи хочу рассказать что оно из себя представляет и как с ним работать. Жду вас под катом!

Рубрика «jtag»

Чип, подёргай ножкой ¯-_(ツ)_-¯

2025-01-02 в 8:05, admin, рубрики: BGA, jrev, jtag, JTAG Boundary Scan, JTAG сканирование, jtag-тестирование, openocd, XJTAG, кряк

Как быстро выяснить схему соединений, когда на плате 70 микросхем в BGA?

Как протестировать плату, начиная с проверки соединений и заканчивая функциональными испытаниями?

Что можно вытворять с помощью JTAG сканирования? Где применять?

Возьмите в свой арсенал этот действительно полезный и могучий инструмент!Читать полностью »

Об особенностях электротехнических (и не только) сообществ: параллельные IT‑миры задают каверзные вопросы про JTAG

2024-09-04 в 9:06, admin, рубрики: jtag, игра, эксперты В литературном жанре фантастики существует художественный приём, когда постулируется наличие множества одновременно существующих миров. Каждый из этих миров похож на другой, но отличается несколькими ключевыми особенностями. Все эти миры существуют по большей части независимо, но допускают возможность путешествий между собой.

На первый взгляд, применимость концепции мультивселенной весьма ограничена и распространяется разве что на контрфактический метод в исторических исследованиях.

Zynq 7000. Загрузка Embedded Linux на SoC через JTAG с помощью XSCT

2024-08-23 в 8:05, admin, рубрики: buildroot, jtag, kernel, linux, rootfs, timeweb_статьи, xsct, zynq, zynq-7000, zynq-miniУчитывая, что я очень давно занимаюсь отладкой и запуском самых разнообразных проектов связанных с Zynq 7000 — со временем количество итераций перезапуска при проведении отладки увеличивалось пропорционально сложности проекта. Когда я только начинал осваивать разработку под Zynq, то каждый раз закидывал новый образ на microSD карту. Это было очень медленным процессом и требовало от меня постоянно подключать/отключать карту. После этого я освоил сетевую загрузку через Ethernet и TFTP, заменяя файлы по сети и проверяя результат после перезагрузки.

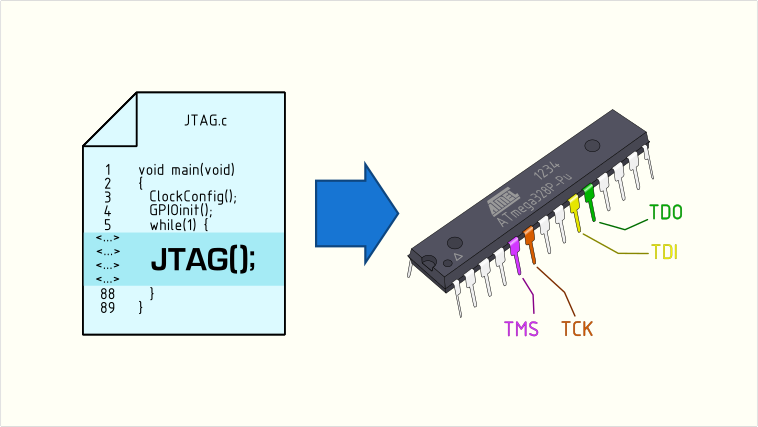

Разглядывая JTAG: самый быстрый программный JTAG на Arduino

2024-05-21 в 13:04, admin, рубрики: arduino, Atmega, ATMEGA328P, jtag, mcu, микроконтроллеры

-

Разглядывая JTAG: самый быстрый программный JTAG на Arduino

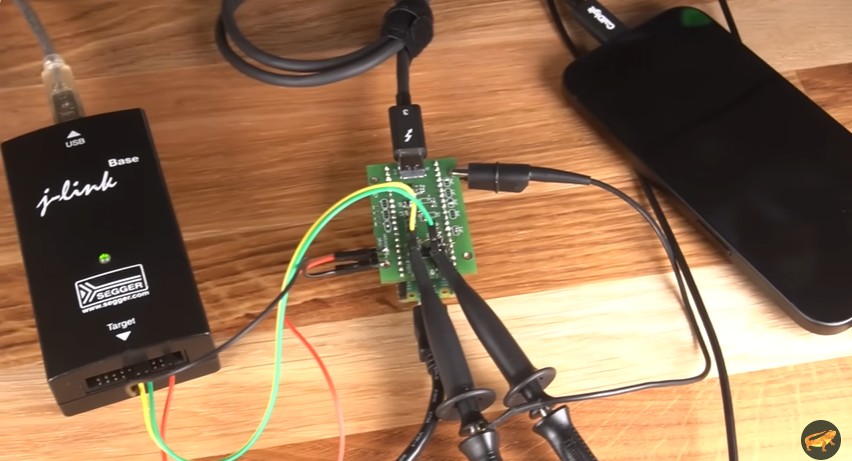

Получаем JTAG на iPhone 15

2023-10-09 в 13:00, admin, рубрики: iphone, jtag, ruvds_перевод, swd, логический анализатор, смартфоны

Месяц назад Apple выпустила iPhone 15 — свой первый смартфон с разъёмом USB-C. Предыдущие полтора года я занимался аппаратным хакингом iPhone, например, мы выпустили опенсорсный последовательный JTAG-адаптер для iPhone под названием Tamarin Cable. Компания Apple наконец-то перешла на USB-C, поэтому мне стало любопытно, можно ли сделать что-то подобное с iPhone 15. Я купил по предзаказу этот телефон, пару печатных плат и набор электронных компонентов.

Прежде всего нужно сказать, что это не уязвимость и не jailbreak, я просто исследую USB-C в iPhone 15 и развлекаюсь со взломом оборудования.

Читать полностью »

На грани отвала eMMC: Устанавливаем Android на SD-карту на любом смартфоне-планшете! Вторая жизнь для дешевых кит. устр

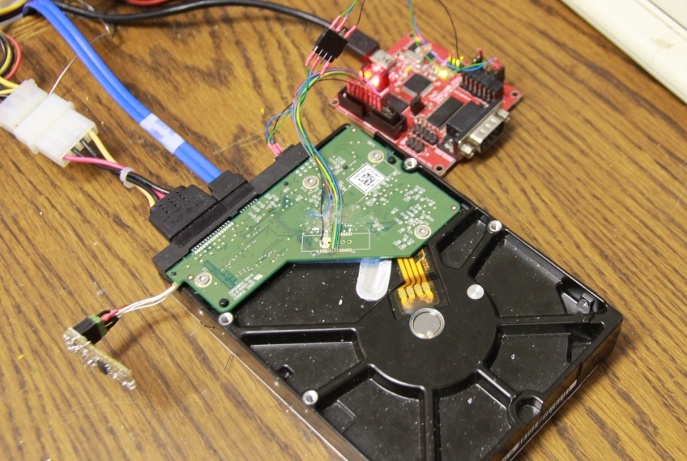

2023-02-24 в 8:01, admin, рубрики: android, Exynos, flash, hynix, jtag, Kirin, linux, MediaTek, mtk, NFS Most Wanted, Spreadtrum, telegram, timeweb_статьи, Блог компании Timeweb Cloud, МТС, Настройка Linux, память, Разработка под android, смартфонАппаратный взлом жёсткого диска

2020-10-15 в 7:52, admin, рубрики: jtag, SATA, взлом жесткого диска, жесткие диски, информационная безопасность, Компьютерное железо, Накопители, обратная разработка, перехват данных, прошивки, реверс-инжиниринг

Жёсткие диски: если вы читаете эту статью, то с большой вероятностью у вас есть одно или несколько таких устройств. Они довольно просты и, по сути, представляют собой набор 512-байтных секторов, пронумерованных возрастающими адресами, также называемыми LBA (Logical Block Address). Компьютер, к которому подключен жёсткий диск (hard drive, HD), может считывать и записывать данные в эти сектора. Обычно используется файловая система, абстрагирующая все эти сектора до файлов и папок.

Неспециалисту может показаться, что оборудование HD должно быть довольно простым: достаточно всего лишь устройства, подключаемого к порту SATA, которое может позиционировать свои головки чтения/записи и считывать или записывать данные на пластины. Однако их работа намного сложнее: разве жёсткие диски не занимаются обработкой сбойных блоки и атрибутов SMART, и не имеют кэша, с которым тоже каким-то образом нужно работать?

Всё это подразумевает, что в жёстком диске есть что-то умное, а умность устройства подразумевает возможность его взлома. Меня всегда интересовали возможности взлома, поэтому я решил узнать, как жёсткие диски работают на немеханическом уровне. Подобные исследования уже проводились с разными видами оборудования, от PCI-карт расширения и встроенных контроллеров до ноутбуков и даже клавиатур Apple. Обычно исследования проводились для того, чтобы доказать, что возможность взлома этих устройств может привести к компрометации ПО, поэтому я захотел воспользоваться тем же подходом: создавая этот хак, я стремился создать жёсткий диск, способный обходить программную защиту.

Читать полностью »

Как я реанимировал устройство (JTAG-эмулятор BH-USB-560v2) через U-Boot

2018-08-26 в 19:55, admin, рубрики: jtag, linux, u-boot, Восстановление данных, интерфейсы, реверс-инжинирингУ меня есть сомнения, что JTAG-эмулятор для отладки процессоров фирмы Texas Instruments — настолько распространённое устройство, чтобы его реанимация была бы кому-то интересна. Однако статья может быть полезна тем, кто пытается реанимировать что-нибудь на базе одноплатника с Linux, имея ограниченные ресурсы и информацию. Можно рассматривать это как некоторый практикум работы с U-Boot.