Всё бóльшую популярность у злоумышленников получает партнёрская программа Coinhive по майнингу криптовалюты в браузерах пользователей (и другие JS-майнеры). Ничего не подозревающие юзеры заходят на сайт — и не обращают внимания, что у них резко возрастает нагрузка на CPU (Coinhive майнит Monero на алгоритме CryptoNight, который создаёт большой блок в памяти и предотвращает внутренний параллелизм, поэтому майнинг исключает использование ASIC и наиболее эффективен именно на CPU).

Злоумышленники продолжают взламывать сайты и размещать скрипты для майнинга. То же самое продолжается с расширениями для браузеров. Недавно они внедрили майнер CryptoLoot даже в скрипт CookieScript.info, который помогает другим сайтам показывать предупреждение об использование кукисов по требованию Евросоюза — это самый популярный бесплатный сервис такого рода, его используют тысячи других сайтов, иначе им грозит штраф от Евросоюза до $500 000.

На деятельность злоумышленников можно было смотреть с усмешкой: ну сколько они там сгенерируют за две минуты, которые пользователь проводит на сайте? Эфемерная природа майнинга в браузере оставалась главным недостатком такого рода зловредов. Но специалисты Malwarebytes Labs отмечают, что владельцы «майнинг-ботнетов», к сожалению, сумели устранить этот недостаток. Теперь майнинг на компьютерах пользователей продолжается и после того, как они покинули заражённый сайт. И даже после закрытия браузера.

Тесты проводились в браузере Google Chrome. На анимации показано, что при закрытии браузера с обычным сайтом использование CPU сразу падает примерно до нуля. Но при закрытии сайта со встроенным майнером почему-то использование CPU остаётся на прежнем уровне более 60% (для маскировки майнер грамотно не загружает процессор по максимуму).

Хитрость в том, что несмотря на видимое закрытие окна браузера, на самом деле Google Chrome не закрывается, а остаётся в памяти. Зловред открывает невидимое всплывающее окно типа pop-under. Нужно признать, это очень грамотный приём.

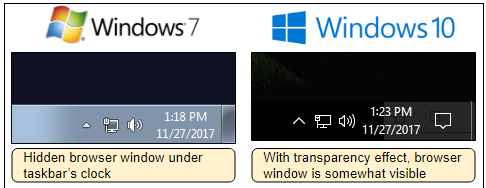

Координаты всплывающего окна подобраны таким образом, чтобы спрятаться точно за часами на панели задач.

Координаты окна могут немного отличаться, в зависимости от разрешения экрана на компьютере жертвы, но в оно помещается за часами. Правда, есть один нюанс. Если в операционной установлена тема оформления с полупрозрачностью, то окошечко всё-таки слегка просматривается за панелью (см. скриншот в начале статьи).

Специалисты по безопасности совершенно случайно наткнулись на этот трюк при посещении одного из порносайтов. Там работает агрессивная рекламная сеть Ad Maven, которая обходит блокировщики рекламы и, в свою очередь, подгружает ресурсы с облака Amazon — это один из способов обойти блокировщик рекламы. Хотя сама вредоносная нагрузка .wasm загружается не непосредственно с AWS, а с постороннего .

В коде скрипта можно заметить некоторые функции, которые упоминаются в документации майнера Coinhive. Например, здесь есть проверка на поддержку WebAssembly — с помощью этой технологии браузер наиболее полно использует ресурсы установленного на компьютере аппаратного обеспечения. Если WebAssembly не поддерживается, то майнер переключается на более медленную JavaScript-версию (asm.js).

Как уже упоминалось выше, майнер не загоняет частоту процессора на 100%, а умеренно нагружает его, чтобы незаметно работать в течение длительного времени.

С учётом такого хитрого поведения вредоносных программ трудно полагаться полностью на блокировщики рекламы. Теперь после закрытия браузера нужно ещё проверить, что браузер исчез с панели задач, где висят запущенные процессы. Но если значок прикреплён к панели, он никуда не должен исчезать. Поэтому на всякий случай лучше после закрытия браузера проверить, что в диспетчере задач не осталось запущенных процессов типа chrome.exe и ему подобных. Хотя многие пользователи в наше время вообще никогда не закрывают браузер. Так что остаётся последний метод — постоянно следить за нагрузкой процессора, рекомендуют специалисты Malwarebytes Labs.

Они также публикуют индикаторы заражения для проверки, что на сайте не появилось ничего лишнего:

145.239.64.86,yourporn[.]sexy,Adult site

54.239.168.149,elthamely[.]com,Ad Maven popunder

52.85.182.32,d3iz6lralvg77g[.]cloudfront.net,Advertiser's launchpad

54.209.216.237,hatevery[.]info,Cryptomining site

Модуль Cryptonight WebAssembly:

fd472bd04c01a13bf402775441b0224edef4c062031e292adf41e5a5897a24bc

Любого мало-мальски технически грамотного человека вряд ли удастся обмануть таким образом. По крайней мере, ненадолго. Но существует огромное количество пользователей, которые ничего не знают о криптомайнерах в браузере, так что подобные зловреды могут стать весьма популярными.

Автор: Анатолий Ализар