Вредоносное ПО, которое шифрует файлы пользователей, а затем просит деньги за расшифровку, не является новым. Такие семейства получили общее название Filecoder и являются распространенным типом угроз — их называют вымогателями (ransomware). За последние несколько месяцев мы отметили значительный рост активности шифровальщиков FileCoder. Антивирусные продукты ESET обнаруживают эти угрозы как Win32/Filecoder и Win32/Gpcode.

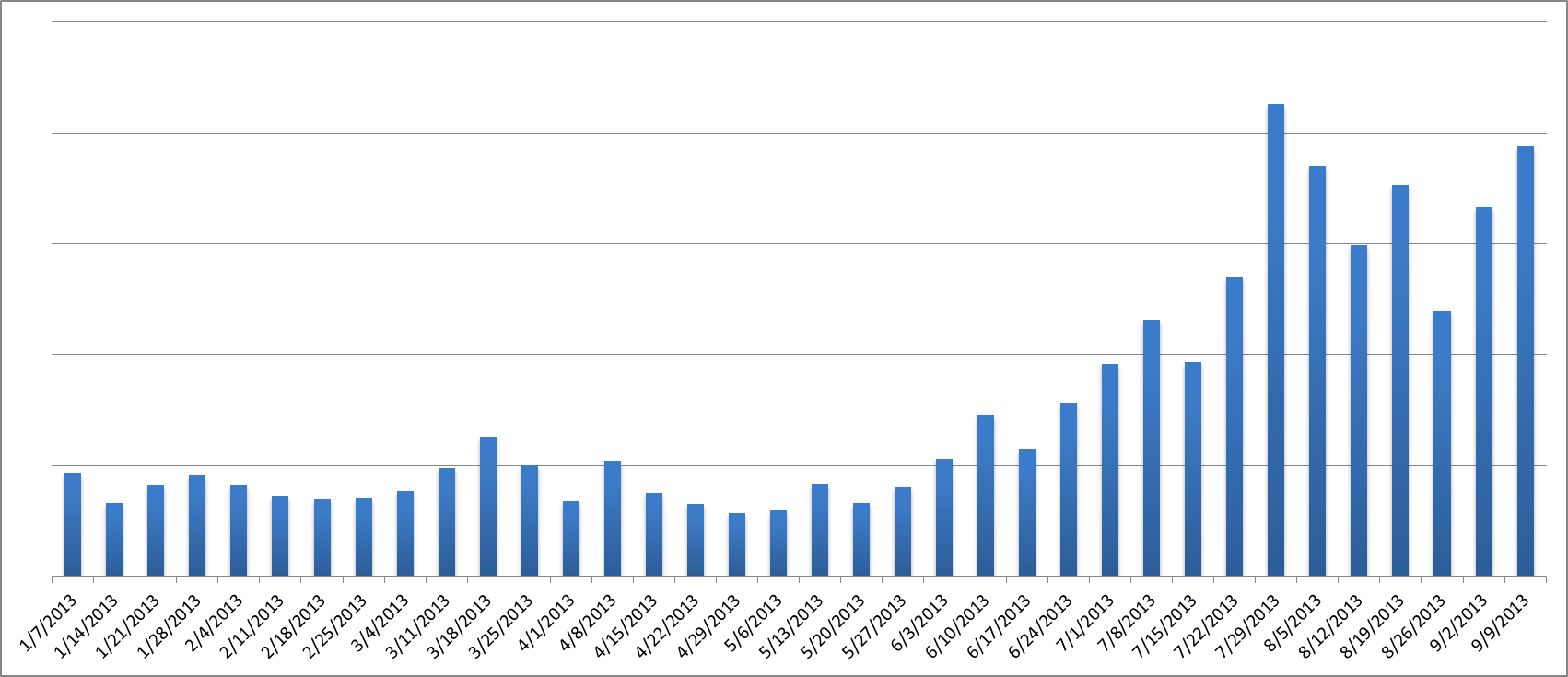

Наша система телеметрии ESET Live Grid показывает, что еженедельное количество обнаружений объектов Win32/Filecoder выросло более чем на 200% с июля 2013 г. — в сравнение со средним показателем за январь-июнь того же года.

Больше всего пострадала от деятельности этого вредоносного ПО Россия. В других странах активность присутствует в меньшей степени.