Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор не несет ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону

Рубрика «CVE» - 3

Сканер уязвимостей на Python или как написать сканер за 6 часов

2022-09-24 в 8:45, admin, рубрики: CVE, NIST, nmap, nmap-сканирование, python, ИБ, информационная безопасность, сканер, сканер уязвимостей, ФСТЭКНедавно мне довелось участвовать в хакатоне по информационной безопасности на научной конференции в прекрасном городе Санкт-Петербург в СПбГУТ. Одно из заданий представляло из себя написание собственного сканера уязвимостей на любом ЯП с условиями, что использование проприетарного ПО и фреймворков запрещено. Можно было пользоваться кодом и фреймворками существующих сканеров уязвимости с открытым кодом. Это задание и мое решение с моим коллегой мы и разберем в этой публикации.

Подготовительный этап

Записки пентестера: карантин, удаленные сотрудники и как с этим жить

2020-04-03 в 6:00, admin, рубрики: CVE, rdp, vpn, информационная безопасность, патчи, уязвимости

На фоне всеобщего карантина и перехода на удаленку некоторые коллеги по цеху начали усиленно набрасывать нагнетать – мол, вокруг уже куча хакнутых компаний. Я же хочу поговорить о том, что можно сделать в короткие сроки, чтобы взломать вас было куда сложнее.

Читать полностью »

Уязвимость CVE-2020-0601, компрометирующая инфраструктуру открытых ключей ОС Windows

2020-01-14 в 20:38, admin, рубрики: CVE, patch tuesday, уязвимость, уязвимость в windowsОбнаруженная уязвимость касается корневой части проверки сертификатов в Windows и делает невозможной проверку легитимности ПО. Это открывает злоумышленникам возможность обхода технологий защиты ОС и части модулей антивирусной защиты. Это многократно повышает риски успешного заражения узлов сети вирусным ПО.

Читать полностью »

Статический анализатор кода PVS-Studio как защита от уязвимостей нулевого дня

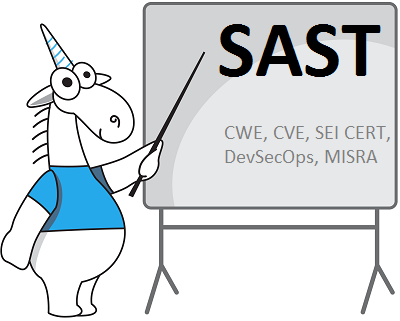

2019-11-28 в 7:19, admin, рубрики: 0day, CVE, cwe, DevSecOps, information security, pvs-studio, SAST, static analysis, static code analysis, zero-day, Блог компании PVS-Studio, информационная безопасность, статический анализ кода, уязвимость нулевого дня

Угроза нулевого дня (англ. zero day) – это термин, обозначающий уязвимости, допущенные при разработке, которые еще не были обнаружены. Такие уязвимости могут использоваться злоумышленниками, что в итоге затронет и репутацию компании. Перед разработчиками стоит задача максимально сократить количество дефектов в коде, которые могут стать причиной такой уязвимости. Одним из инструментов, помогающих выявить дефекты безопасности, является статический анализатор кода PVS-Studio для C, C++, C#, Java.

Читать полностью »

RAMBleed: извлечь RSA-ключ за 34 часа

2019-06-13 в 13:25, admin, рубрики: CVE, RAMBleed, Блог компании Инфосистемы Джет, информационная безопасностьПредставлена новая атака RAMBleed, основанная на методе Rowhammer. Теперь под ударом не только целостность, но и конфиденциальность пользовательских данных.

Исследователи продемонстрировали атаку на OpenSSH, в ходе которой им удалось извлечь 2048-битный RSA-ключ. Как они утверждают, OpenSSH был выбран в качестве примера и аналогичным образом злоумышленник может считывать физическую память любых других процессов.

Читать полностью »

Стреляем в ногу, обрабатывая входные данные

2018-12-21 в 16:01, admin, рубрики: bugs, C, CVE, cwe, freeswitch, libidn, NcFTP, open source, OpenLDAP, pvs-studio, security, static code analysis, vulnerabilities, weaknesses, Блог компании PVS-Studio, информационная безопасность, Программирование, статический анализ кода, уязвимости

Связующее звено сегодняшней статьи отличается от обычного. Это не один проект, для которого был проведён анализ исходного кода, а ряд срабатываний одного и того же диагностического правила в нескольких разных проектах. В чём здесь интерес? В том, что некоторые из рассмотренных фрагментов кода содержат ошибки, воспроизводимые при работе с приложением, а другие – и вовсе уязвимости (CVE). Кроме того, в конце статьи немного порассуждаем на тему дефектов безопасности.

Читать полностью »

Для чего хакерам Микротик и как я спрятал 100 тыс. RouterOS от ботнета

2018-09-27 в 10:16, admin, рубрики: CVE, exploit, mikrotik, routeros, информационная безопасность, Сетевое оборудование, Сетевые технологии, системное администрированиеRouterOS очень мощный инструмент в руках профессионалов и ответственных специалистов. Но в руках новичков или тех, кто делает всё на «и так сойдёт» Mikrotik начинает жить своей жизнью и превращается в ноду ботнета.

Ещё в мае 2018 я писал статью с рекомендациями как защитить свой Микротик.

Как ни странно, но в сети до сих пор тысячи «открытых» роутеров Mikrotik и армия ботнета пополняется.

Я в свободное от работы и отдыха время искал уязвимые устройства по всей сети и делал настройки в соответствии со своими рекомендациями, то есть добавлял правила фаервола, которые закрывали доступ к роутеру не из локальной сети. В комментариях писал информацию об уязвимости и оставлял адрес телеграм-канала @router_os, где можно было мне задать интересующие вопросы (у нормального админа они должны были появиться).

С мая по сегодняшний день я «вырвал» из лап ботнета более 100 тысяч устройств Mikrotik.

Учитывая то, что я не могу выступить на MUM 2018 в Москве, то свой доклад я решил опубликовать на habr.com

Читать полностью »

Обнаружена новая глобальная уязвимость в Android

2018-09-03 в 11:23, admin, рубрики: android, CVE, информационная безопасность, Разработка под android

Исследовательская компания Nightwatch Cybersecurity обнаружила новую глобальную уязвимость в Android под кодовым именем CVE-2018-9489.

PVS-Studio как SAST решение

2018-07-25 в 7:48, admin, рубрики: C, c/c++, C#, c++, CVE, cwe, devops, java, pvs-studio, SAST, Блог компании PVS-Studio, информационная безопасность, надежность программ, ошибки в коде, ошибки в программе, Программирование, Си, статический анализ кода, управление разработкой, уязвимости

До недавнего времени в своих статьях мы позиционировали PVS-Studio как инструмент для выявления ошибок в коде. При этом мы почти не рассматривали PVS-Studio в контексте безопасности. Попробуем немного исправить эту ситуацию и взглянем на инструмент с точки зрения тестирования защищённости приложений и DevSecOps практик.

Читать полностью »