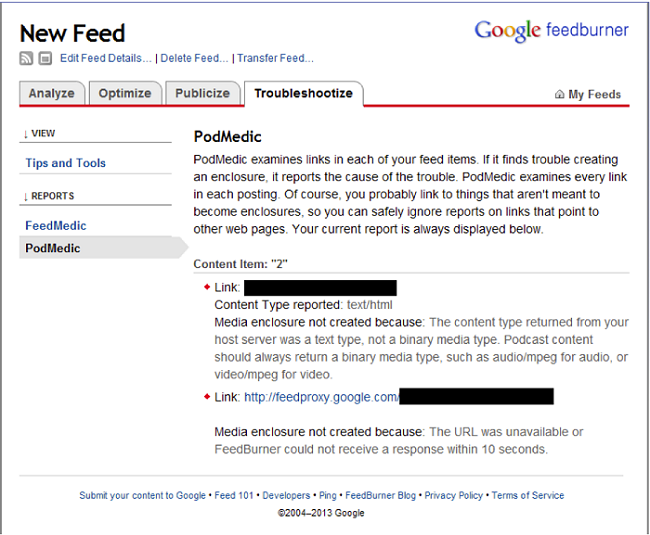

При попытке обновить официальное приложение Twitter для Android я столкнулся с неприятным ростом его желаний:

![Twitter хочет читать мои SMS и знать о том, кто и когда звонит мне, кому и когда я звоню [фрагмент скриншота]](https://www.pvsm.ru/images/Twitter-hochet-chitat-moi SMS-i znat-o tom-kto i-kogda-zvonit mne-komu i kogda-ya zvonyu.png)

Стремление к возможности читать и удалять мои SMS без моего ведома — это ужé достаточный повод не ставить такое обновление на мобильник. Но у него, по крайней мере, есть какие-то прецеденты (позавчера на Хабрахабре можно было прочесть, что на право читать SMS и перехватывать их покушáются Facebook, Viber, Hangouts, Telegram…), есть и какое-то объяснение для людей ленивых и недалёких: «мы просто хотим отправить Вам на SMS код активации и избавить Вас от необходимости вручную копировать или набирать его».

Но требовать право доступа к статусу телефона — это же вообще запредельная какая-то наглость. Это же возможность знать, когда мне звонят (или когда я звоню другим), и кто именно звонит мне (и кому я звоню). И куда сложнее обосновать это право, да ещё так обосновать, чтобы обыватель уверовал.

Что же это значит? — надеются, что «пипл схавает» и без объяснения?

Создаётся мрачное впечатление, что сделанные Сноуденом разоблачения возымели отчасти обратный эффект: корпорации решили, что людишки всецело и окончательно смирилися с тем, что каждый шаг каждого гражданина может под микроскопом рассматривать штатовский гэбэшник — а значит, теперь не только государство, но и другая сила (например, корпорация) может людишек невозбранно примучить, требуя полной открытости и наготы как обязательного условия для доступа ко блогосфере, чатам, микроблогам и так далее. И монетизировать эту открытость, сливая данные невесть кому.

Создаётся мрачное впечатление, что само наличие возможности для приложения запрашивать такие права, как доступ к SMS или к номерам собеседников — это ужé фатальный недостаток системы Android: ведь если приложение может такие права просить, а пользователь не может отказать в этой просьбе, не отказавшись заодно и от обновления, то тогда права будут просить непременно, просить жадно и настырно.

Читать полностью »

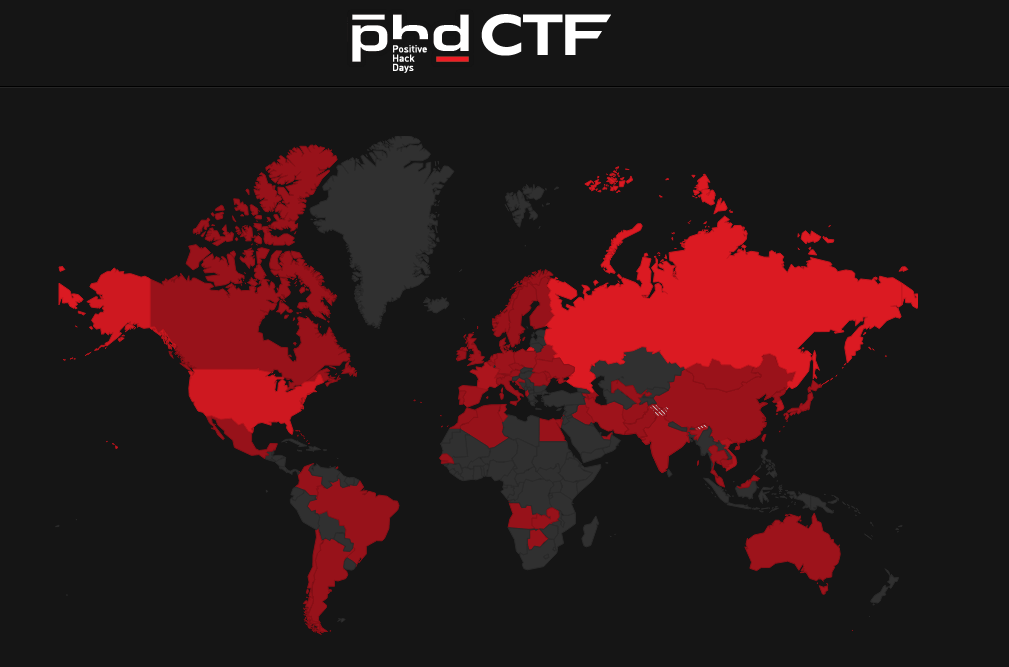

Телекомпания CBC News опубликовала секретную презентацию канадских спецслужб (опять спасибо Эдварду Сноудену), которая свидетельствует о том, что в 2012 году Центр безопасности коммуникаций Канады (Communications Security Establishment Canada, CSEC) в тесном сотрудничестве с АНБ США испытывали систему слежения за электронными устройствами граждан с помощью Wi-Fi-точек доступа, размещенных в общественных местах Канады и США, таких как аэропорты, библиотеки, отели и кафе.

Телекомпания CBC News опубликовала секретную презентацию канадских спецслужб (опять спасибо Эдварду Сноудену), которая свидетельствует о том, что в 2012 году Центр безопасности коммуникаций Канады (Communications Security Establishment Canada, CSEC) в тесном сотрудничестве с АНБ США испытывали систему слежения за электронными устройствами граждан с помощью Wi-Fi-точек доступа, размещенных в общественных местах Канады и США, таких как аэропорты, библиотеки, отели и кафе.

![Twitter хочет читать мои SMS и знать о том, кто и когда звонит мне, кому и когда я звоню [фрагмент скриншота]](https://www.pvsm.ru/images/Twitter-hochet-chitat-moi SMS-i znat-o tom-kto i-kogda-zvonit mne-komu i kogda-ya zvonyu.png)