За прошедший год мировая выручка «Лаборатории Касперского» увеличилась на 7% и достигла $711 млн. Две трети продаж пришлось на массовый рынок. Как сообщает представитель компании Юлия Кривошеина, online-продажи «Лаборатории Касперского» повысились на 13%. Доходы «Лаборатории» на корпоративном рынке выросли на 1% в долларовом эквиваленте. В местных валютах (евро, рубль, иена) рост составил 7%. Доходы от крупных корпораций увеличились на 7% в долларах и на 16% в локальных валютах.Читать полностью »

Рубрика «защита информации» - 11

За 2014 год мировая выручка «Лаборатории Касперского» увеличилась на 7%

2015-04-10 в 8:52, admin, рубрики: антивирус, доход, Законодательство и IT-бизнес, защита информации, импортозамещение, информационная безопасность, касперский, прибыль, Управление сообществом, финансы в ITСравнение настольных программ для шифрования

2015-03-10 в 8:41, admin, рубрики: Блог компании КиберСофт, защита информации, информационная безопасность, шифрование данныхСовсем недавно мы проводили сравнение мобильных (для Android) приложений для шифрования. Настало время для аналогичного обзора, но уже настольных программ.

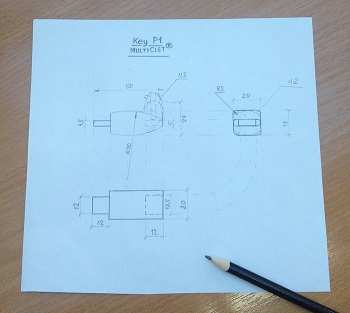

Из чего состоит продукт: ноу-хау и IP внутри новой электроники

2014-12-09 в 10:31, admin, рубрики: аутсорсинг, Блог компании Promwad, защита информации, интеллектуальная собственность, Исследования и прогнозы в IT, ноу-хау, разработка, разработка электроники, стартапы, управление проектами, Электроника для начинающих

Сегодня мы — команда дизайн-центра электроники Promwad — ответим на один из самых распространенных в нашей сфере вопросов: из чего состоит новый продукт для массовых рынков, а точнее — какая интеллектуальная собственность и ноу-хау скрыты внутри?

Казалось бы, ответ на этот вопрос очевиден: идея + железо + софт + корпус устройства + фирменная упаковка и т.п. Однако на практике всё не так просто. В этой формуле не хватает половины переменных. Такой ограниченный взгляд на разработку новых электронных продуктов порождает мифы и домыслы. Например, такие:

- Любой продукт можно легко скопировать и поставить на производство в Китае.

- Рабочий прототип нового устройства + активный интерес потенциальных потребителей = успешный бизнес (в это искренне верят многие участники проекта «Кикстартер»).

- Утечка информации — смертельная угроза, автор идеи нового продукта должен обеспечить полную защиту данных на всех этапах разработки, чтобы ей не смогли воспользоваться конкуренты.

Под катом мы разберем на составные части типовой продукт для рынка электроники и выведем полную формулу интеллектуальной собственности (IP) и секретов производства, скрытых внутри любого гаджета.

Читать полностью »

Цифровой страж Key_P1: история создания и первые результаты

2014-12-02 в 8:02, admin, рубрики: multiclet, Анализ и проектирование систем, защита информации, информационная безопасность, криптография В последнее время регулярно появляются сообщения об утечках информации.

В данной статье хотелось поделиться опытом создания устройства в сфере информационной безопасности.

1. История создания

В конце 2013 года в компании Мультиклет появились идеи о движении вперёд и производстве не только отечественных процессоров, но и серийных устройств. Рассматривались идеи создания платы ускорителя с огромной производительностью для обычных ПК и устройства для защиты информации. Поскольку компания частная и большого финансирования для ускорителя в тот момент привлечь не удалось было решено начать с производства устройства для защиты информации.

Идея о создании устройства для защиты информации зародилась после теста алгоритма ГОСТ89 на процессоре Multiclet P1. Оказалось, что алгоритм шифрования достаточно хорошо распараллеливается и подходит для мультиклеточной архитектуры, пользователь хабра rnouse выявил ускорение шифрования на мультиклеточной архитектуре по сравнения с процессорами в рутокенах в 4 -5 раз.

Защита личных фотоснимков на телефонах Android

2014-11-19 в 15:09, admin, рубрики: android, Блог компании КиберСофт, защита информации, информационная безопасность, Разработка под android, скрытие фотографий, шифрование

Как сделать личные фотографии на своем телефоне недоступными для посторонних? Как настроить телефон таким образом, чтобы при фотографировании конфиденциальные снимки автоматически записывались в криптоконтейнер? И как сохранить за собой возможность быстрого и удобного доступа к ним?Читать полностью »

Controls of C.I.A

2014-07-24 в 5:52, admin, рубрики: защита информации, информационная безопасность, мануал, управление рисками Было бы очень занимательно поуправлять ЦРУ, но это доступно только товарищу Сноудену. В данной заметке (хотя размер для заметки великоват) речь пойдет про три столпа ИБ, как уже все, конечно, догадались: конфиденциальность (Confidentiality), целостность (Integrity), доступность (Availability). Материал не сильно похож на тот, что есть в учебниках российского производства, поэтому, надеюсь, будет интересным. Некоторые понятия оставляю в оригинале, те, кто в курсе в переводе не нуждаются, да и в контексте, думаю, будет все предельно ясно. Каждый из этих трех аспектов тесно связан физической безопасностью (Safety) и нарушение какого-либо из них может привести к негативным последствиям.

Читать полностью »

Шифрование облачных сервисов в компаниях и организациях

2014-07-14 в 9:25, admin, рубрики: Блог компании КиберСофт, защита информации, информационная безопасность, корпоративное облачное шифрование, Облачные вычисления  Представьте, что вы являетесь руководителем компании — у вас динамично развивающийся проект и вы предпочитаете идти в ногу со временем. С каждым годом ваша организация разрастается, расширяется штат сотрудников. В таком случае, один из основных вопросов, который вам постоянно придется решать — это обеспечение своей организации современными вычислительными технологиями, покупка нового программного обеспечения и лицензий.

Представьте, что вы являетесь руководителем компании — у вас динамично развивающийся проект и вы предпочитаете идти в ногу со временем. С каждым годом ваша организация разрастается, расширяется штат сотрудников. В таком случае, один из основных вопросов, который вам постоянно придется решать — это обеспечение своей организации современными вычислительными технологиями, покупка нового программного обеспечения и лицензий.

Однако, это вовсе не обязательно. Почему бы вам не воспользоваться услугами облачных сервисов? Все, что для этого нужно – подключиться к приложению провайдера данной услуги, после чего ваша компания получит удаленный доступ его вычислительным ресурсам. Читать полностью »

Методы протекции важного текста

2014-06-26 в 18:14, admin, рубрики: веб-аналитика, Веб-разработка, защита информации, метки: защита информации В современном интернете может существовать огромное количество текстовых данных: статьи, книги, публикации, сканы, заявления, заметки, справочники, энциклопедии, тексты песен. Я ратую за создание уникального контента (в качестве примера можно указать здесь газетные агентства, различные закрытые и доступные только по подписке журналы и издания). Уникальность — это действительно полезно, автор делает исключительно положительную работу. Если бы я был человеком, который владеет словом или имеет возможность писать то, что можно расценить как хороший материал, я бы озаботился созданием инфраструктуры для защиты, скажем так, для запрета свободного распространения. Например, далее можно придумать подписку, организовать издание, привлечь других писателей и подняться на этом деле.

Читать полностью »

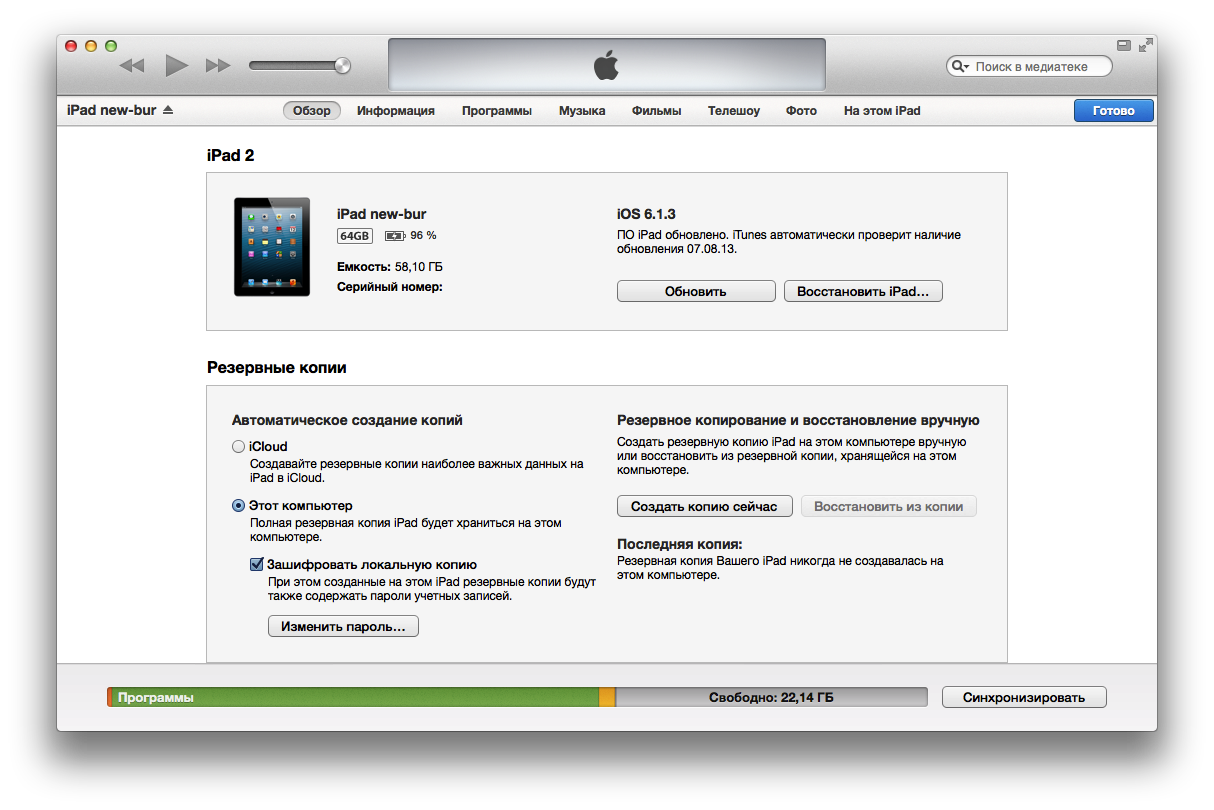

Особенности мобильных приложений на платформе iOS, использующих логин и пароль клиентов для доступа к платному контенту

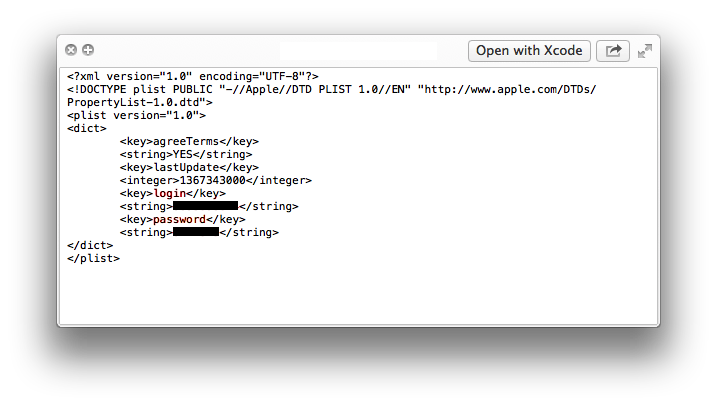

2014-04-02 в 11:03, admin, рубрики: iOS, анализ защищенности, анализ кода, аудит ИБ, Блог компании Инфосистемы Джет, защита информации, информационная безопасность, кибератаки, мобильные приложения, статический анализ кода, хакерство Разработчики мобильных приложений зачастую сталкиваются с необходимостью хранить конфиденциальные данные пользователя на пользовательском устройстве. Это могут быть, например, номер кредитной карточки или аутентификационные данные. В этой статье мы поговорим о типичных ошибках реализации хранения конфиденциальных данных с точки зрения информационной безопасности на примере мобильной платформы iOS.

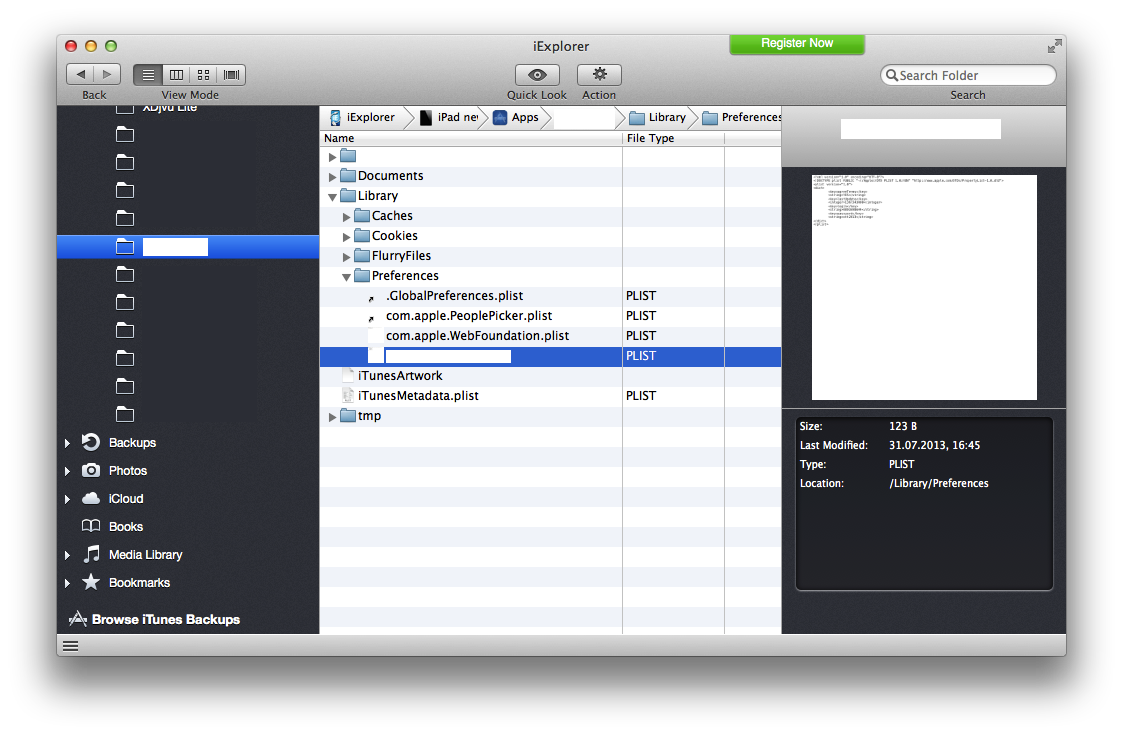

Обычно настройки приложения хранятся в конфигурационных файлах. Библиотека Cocoa Touch, используемая при разработке приложений для мобильной платформы iOS, предоставляет слой абстракции для хранения настроек приложения в классе NSUserDefaults. Класс NSUserDefaults реализует нелюбимый многими шаблон проектирования «Одиночка» (более известный как Singleton), предоставляя доступ к интерфейсу над стандартным конфигурационным файлом приложения.

Стандартный файл конфигурации приложения располагается в его домашней директории по относительному адресу Library/Preferences/<your.company.name>.<app.name>.plist. Как и другие файлы, расположенные в «песочнице», он не доступен на чтение для других приложений пользовательского уровня. Исключения составляют устройства, подвергнутые модификациям политики безопасности системы (jailbroken-устройства).

Многие разработчики по достоинству оценили удобство работы с классом NSUserDefaults. Подавляющее число приложений используют его для хранения внутренних настроек и/или настроек пользователя. К сожалению, удобство использования редко коррелирует с безопасностью. Хранение конфиденциальных данных пользователя в стандартном файле настроек является типичной ошибкой разработчиков, приводящей к утечке пользовательской информации.

В результате исследования исходного кода Приложения А на наличие ошибок в контексте информационной безопасности было выявлено, что приложение сохраняет данные аутентификации пользователя в конфигурационном файле настроек. Загрузив Приложение А на iPad под управление оригинальной операционной системы iOS версии 6.1.3, мы прошли стадию аутентификации и принялись за исследование файла настроек приложения.

Рис. 1. Загрузка приложения на iPad

Для демонстрации уязвимости мы использовали приложение iExplorer, доступное для операционных систем семейств Windows NT и Mac OS X. Приложение iExplorer представляет собой графический файловый менеджер для устройств под управлением iOS. Находим Приложение А в списке установленных приложений и открываем Library/Preferences/<settings-name>.plist на чтение.

Рис. 2. Внешний вид приложения iExplorer c доступом к нужному файлу

Рис. 3. Конфигурационный файл с конфиденциальной информацией

Как мы научились читать мысли системных администраторов

2014-04-01 в 5:10, admin, рубрики: active directory, администрирование, Администрирование баз данных, Блог компании NetWrix, защита информации, ит-инфраструктура, пароли, сисадмин, системное программирование, метки: active directory, администрирование, администрирование баз данных, защита информации, пароли, сисадминМы решили поделиться своей новой разработкой – системой, способной читать мысли системных администраторов и предугадывать их действия!

Netwrix Auditor улавливает мозговую активность пользователей, прогнозирует их дальнейшие действия и оповещает об их планах.