Здравствуйте. Я работаю в компании CardSec и, в частности, мы занимаемся тем, что помогаем нашим клиентам готовиться к аудитам по информационной безопасности и проводим эти аудиты.

Рубрика «защита информации»

Гайд по информационной безопасности для финтех-стартапов: Зачем нужна ИБ, и как не ошибиться до начала работы

2022-04-10 в 16:43, admin, рубрики: pci dss, безопасность, венчурные инвестиции, гост р 57580, законы, защита информации, информационная безопасность, Развитие стартапа, требованияМонетизация данных. Зачем Большой Брат следит за нами?

2022-04-07 в 11:02, admin, рубрики: big data, Алгоритмы, Блог компании Группа Т1, данные, защита информации, искусственный интеллект, кейс, монетизация, Программное обеспечение, стратегическое планирование, управление проектами

2021-й год стал первым годом, когда крупные компании начали понимать на практике, зачем же они следят за пользователями. До этого бигдата была инструментом поиска вещей, которые можно было сделать и статичными правилами, а вот сейчас наконец-то стала полезной принципиально иначе.

Теперь можно получать обработку информации в реальном времени (и реагировать гибко и сразу на те же действия на сайте или в приложении), в агрегации данных (теперь банк знает, где вы живёте, какие у вас были диагнозы по чекам из аптеки и какие интернет-магазины вы предпочитаете по адресам посещаемых сайтов, от стратегического альянса с провайдером или сотовым оператором) и так далее.

Читать полностью »

Манифест информационной безопасности

2022-03-18 в 7:15, admin, рубрики: агрегатор, Блог компании Timeweb Cloud, будущее здесь, защита информации, информационная безопасность, кибербезопасность, площадка, услуги по безопасности

Когда в какой-либо индустрии происходит технологический скачок, мы быстро к этому привыкаем и уже с удивлением и легким ужасом вспоминаем “как оно было раньше”.

Рынки развиваются в сторону максимального упрощения бизнес-процессов и автоматизации.

Еще буквально 10-15 лет назад рутинные действия, выглядели совсем иначе:

- Заказ еды домой. Необычная задача, найти работающий на доставку ресторан, позвонить им по телефону, продиктовать заказ, обязательно приготовить наличные без сдачи.

- Оплатить коммунальные услуги, придется идти на почту или в банк, а как иначе?

- Открыть в банке счет. Простоять очередь в отделении в рабочие часы, без этого никак!

- Получить государственную услугу? По этому писались целые гайды, где и какую бумагу надо получить, куда и когда нужно идти.

Примеров может быть множество.

IT кардинально меняло правила игры на рынках, двигало и двигает отрасли вперед. Но за этот период, один из самых близких к IT рынков не изменился! Услуги по информационной безопасности — самый консервативный/отсталый рынок связанный с IT.

- Как безопасность может поспевать за отраслями, если не меняется сама?

- Причем тут кадровый голод и в нем ли дело?

- Что с этим нужно делать и причем тут такси?

Это Манифест нового рынка информационной безопасности.

Если вам важна безопасность, добро пожаловать под кат!

Читать полностью »

10 лучших бесплатных OSINT-инструментов по версии компании T.Hunter

2022-03-04 в 11:16, admin, рубрики: OSINT, анализ данных, Блог компании T.Hunter, защита информации, информационная безопасность, поиск информации в сети, социальные сети

Приветствую Хабр. На связи T.Hunter. Недавно у нас в офисе разгорелся спор – наберется ли хотя бы 10 сносных и, самое главное, БЕСПЛАТНЫХ инструментов для проведения OSINT?

Как я расширил Time-Based SQL Injection до RCE

2021-12-06 в 6:34, admin, рубрики: Data security, Блог компании М.Видео-Эльдорадо, защита данных, защита информации, ИБ, информационная безопасность, ит, мвидео, Читальный зал, Эльдорадо

Тема информационной безопасности и защиты данных крайне актуальна для любого бизнеса, независимо от его размеров и географии. В рамках нашего блога мы решили публиковать заметки зарубежных коллег, основанные на их реальном опыте по теме. Надеемся, что приведенный материал будет вам полезен.Читать полностью »

Криптоанализ резиновым шлангом и методы его предотвращения

2020-12-22 в 12:02, admin, рубрики: защита данных, защита информации, информационная безопасность, криптоанализ, криптография, социальная инженерияЕсли необходимость — мать изобретения, то неблагоприятная обстановка и драматические события — это, пожалуй, мать криптоанализа.

Автор "Книги шифров" - Сингх Саймон.

Какие способы взлома эффективнее? Поиск уязвимостей в программах? Полный перебор? Разгадывание хэша? А вот и не угадали. Именно атаки на уровне пользователя эффективнее всего справляются со своей задачей.

Одна из основных проблем криптографии как раз и состоит в том, что человек является слабым звеном в криптосистеме.

Spoiler The Mandalorian

RSA: от простых чисел до электронной подписи

2020-12-20 в 10:30, admin, рубрики: rsa, алгоритм, Алгоритмы, защита информации, криптография, математика, шифрованиеВыясняем, как и откуда можно получить электронную подпись на примере криптосистемы RSA.

Содержание

-

Введение

-

Определения и обозначения

-

Описание криптосистемы RSA

-

Асимметричные криптографические системы

-

Генерация ключей

-

Шифрование и дешифрование

-

Получение подписи сообщения по RSA

-

-

Электронная подпись документов

-

Заключение

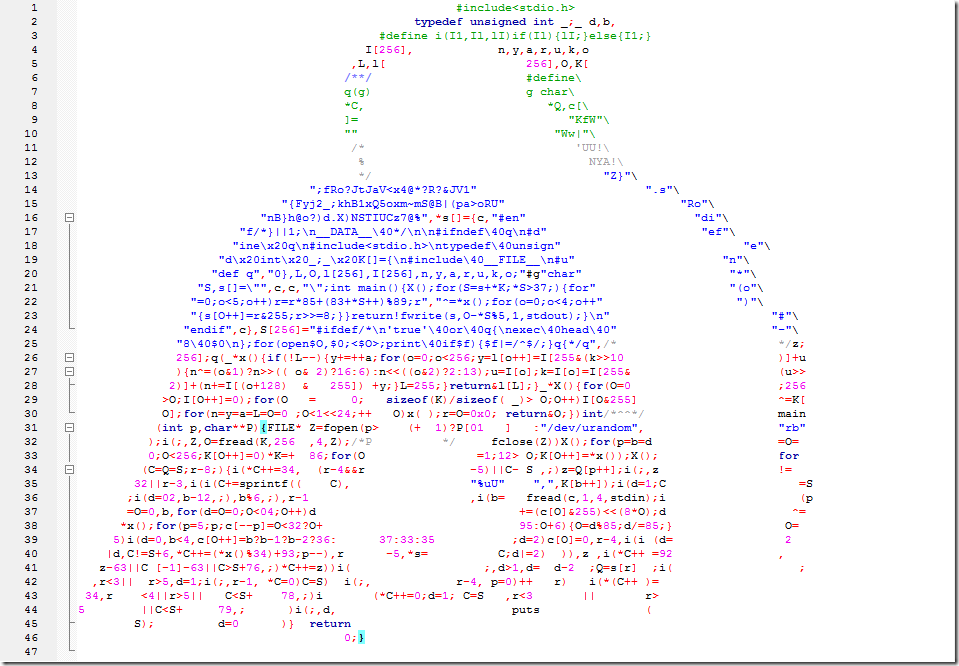

Обфускация как метод защиты программного обеспечения

2020-12-19 в 16:23, admin, рубрики: защита информации, информационная безопасность, криптография, Научно-популярное, обфускация

Или то, почему вы не можете издать свою улучшенную версию Counter Strike и уехать жить на Гавайи.

О чём речь?

Обфуска́ция (от английского obfuscateЧитать полностью »

Изучаем безопасность офисного ПО — какие механизмы влияют на защиту данных

2020-12-18 в 13:06, admin, рубрики: elcomsoft, Блог компании МойОфис, защита данных, защита информации, информационная безопасность, информационная безопасность и сети, криптография, криптозащита, криптостойкость, мойофис, отечественное ПО, российский софт, российское по, Софт

Недавно, издание D-Russia опубликовало авторское мнение Владимира Каталова, исполнительного директора компании Elcomsoft об уровне подверженности к взлому методом перебора защищенных паролем файлов офисного ПО. Компания специализируется на криминалистической экспертизе компьютеров, мобильных устройств и облачных данных, и в своей публикации среди прочего привела оценку безопасности продуктов МойОфис при работе с данными. Мы, как разработчик российского программного обеспечения для совместной работы с документами и коммуникациями, придерживаемся другой точки зрения и хотим обратить внимание на допущенные в публикации неточности.

Сразу стоит сказать, что некорректно приравнивать вопросы сертификации и подтверждения надежности продуктов к имплементации одной конкретной функции парольной защиты документов и, к тому же, отождествлять одну эту функцию с общим уровнем безопасности продуктов МойОфис.

Читать полностью »

Когда вредно хешировать

2019-11-25 в 15:35, admin, рубрики: защита информации, информационная безопасность, криптографические хеш-функции, криптография, учебное пособие, хешированиеДанный текст будет являться одной из переписанных глав для учебного пособия по защите информации кафедры радиотехники и систем управления, а также, с этого учебного кода, кафедры защиты информации МФТИ (ГУ). Полностью учебник доступен на github (см. также draft releases). На Хабре планирую выкладывать новые «большие» куски, во-первых, чтобы собрать полезные комментарии и замечания, во-вторых, дать сообществу больше обзорного материала по полезным и интересным темам.

Надёжная криптографическая хеш-функция обеспечивает преобразование открытого текста в текст заданной длины. При этом обеспечивается «стойкость»: сложность в восстановлении первого и второго прообразов. Или, говоря простым языком про первое свойство, сложность получения такого текста, значение хеш-функции для которого будет равно заданному.

Под сложностью восстановления понимается тот факт, что для нахождения первого прообраза [надёжной криптографической хеш-функции] требуется совершить в среднем не менее

Но есть важный набор случаев, когда несмотря на надёжность хеш-функции восстановление прообраза или даже исходного текста не представляет проблемы. Это случай, когда использовать хеш-функцию бессмысленно. Это случай, когда количество вариантов исходного текста поддаётся перебору.

Читать полностью »