Хакерские атаки и противостоящие им корпоративные системы безопасности становятся все более сложными и изощренными. «Плохие парни» создают мощные инфраструктуры для осуществления своих вредоносных кампаний. Киберпреступники постоянно совершенствуют технологии и способы кражи личных данных и интеллектуальной собственности, а их сетевые атаки могут остаться незамеченными.

Рубрика «информационная безопасность» - 498

Эволюция угроз и стратегии защиты

2016-07-05 в 12:09, admin, рубрики: безопасность, Блог компании Smart-Soft, информационная безопасность, ит-инфраструктура, Сетевые технологии, метки: БезопасностьЕсли вы работаете с государственными организациями

2016-07-05 в 12:08, admin, рубрики: законодательство и ИТ, информационная безопасность, Исследования и прогнозы в ITПо адресу http://regulation.gov.ru/projects# доступен очередной проект закона о внесении очередных изменений в закона «Об информации, информационных технологиях и о защите информации». Точнее на данном портале сейчас выложено два таких проекта, но нас интересует проект закона от ФСТЭК РФ:

Что же предполагается изменить в методах защиты и кого касаются изменения?

Читать полностью »

Уязвимости корпоративных информационных систем — 2015: внутри хуже, чем снаружи

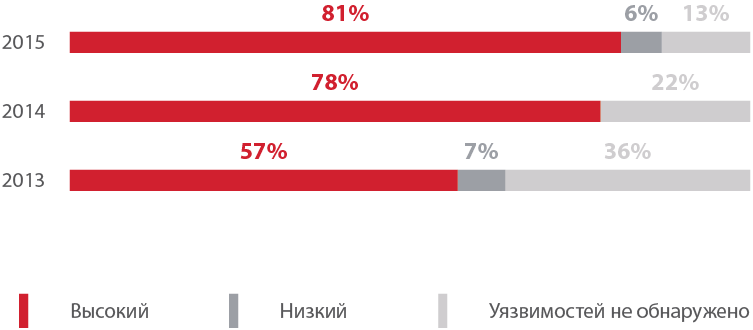

2016-07-05 в 10:36, admin, рубрики: безопасность, Блог компании Positive Technologies, информационная безопасность, исследование, статистика, уязвимостиМаксимальный уровень риска уязвимостей, связанных с отсутствием обновлений безопасности (доля уязвимых систем)

В 2015 году сетевые инфраструктуры компаний оказались лучше защищены от внешнего злоумышленника, чем в предыдущие годы, однако уровень защищенности от внутреннего нарушителя остался крайне низким. Лидер уязвимостей сетевого периметра — старые версии ПО, во внутренних сетях — недостатки управления учетными записями и паролями. Увеличилось число сотрудников, которые переходят по внешним ссылкам, а уровень защищенности каждой третьей из беспроводных сетей оценивается «ниже среднего». Такие наблюдения сделаны в исследовании компании Positive Technologies на основе тестов на проникновение, проводившихся в 2015 году. Ниже мы представляем основные результаты исследования.Читать полностью »

Болгария приняла закон о принудительной публикации исходных кодов государственного ПО

2016-07-04 в 18:17, admin, рубрики: github, open source, Болгария, госзаказы, госзакупки, информационная безопасность, коррупция, откаты, открытые исходники, репозиторий, тендеры, электронное правительство, метки: Болгария Как и некоторые другие восточноевропейские страны, Болгария многие годы страдает от того, что государственные заказы на разработку программного обеспечения «распиливаются» между приближёнными фирмами, которые принадлежат родственникам и друзьям чиновников. Гостендеры становились формальностью. Процветало взяточничество, кумовство и откаты.

Как и некоторые другие восточноевропейские страны, Болгария многие годы страдает от того, что государственные заказы на разработку программного обеспечения «распиливаются» между приближёнными фирмами, которые принадлежат родственникам и друзьям чиновников. Гостендеры становились формальностью. Процветало взяточничество, кумовство и откаты.

Не причастные к разделу кормушки чиновники и общественность всячески пытались бороться с этим. В прессе публиковали истории о тендерах на 300 000 евро на разработку статического сайта и так далее. Ничего не помогало, истории с «распилами» повторялись снова и снова.

И всё-таки активистам движения open-source удалось добиться своего. Несмотря на сильное противодействие отдельных чиновников, они добились принятия поправок в законодательство, согласно которым отныне подрядчики госзаказов обязаны публиковать в открытом доступе исходные коды всех программ, разработанных за бюджетные средства.

Читать полностью »

«Охотник за сисадминами» из АНБ вышел на связь

2016-07-04 в 16:26, admin, рубрики: Lamb of God, SIGINT, анб, информационная безопасность, радиоэлектронная разведка, сисадмины, хакерская культура, метки: радиоэлектронная разведкаСетевой инженер уволился из Управления по радиоэлектронной разведке АНБ и дал интервью

По всему миру работают тысячи системных администраторов. Настраивают компьютерные сети, поддерживают серверы в рабочем состоянии, даже не подозревая, что являются одной из приоритетных мишеней спецслужб.

В марте 2014 года Эдвард Сноуден предоставил для публикации ряд секретных документов АНБ — скриншоты с внутренней платформы для общения сотрудников агентства (скриншоты под катом). Один из участников обсуждения довольно подробно описывает свои профессиональные обязанности в нескольких сообщениях, одно из которых носит заголовок «Я охочусь за сисадминами».

Автор использовал специфический сленг (pwn, skillz, zomg, internetz) и озорные эмодзи, что довольно необычно для оперативника АНБ.

Читать полностью »

Пример базы Keepass для сетевого администратора

2016-07-04 в 12:02, admin, рубрики: keepass, информационная безопасность, сетевая безопасность, Сетевые технологии, системное администрирование

Все мы храним или хранили пароли от сетевых устройств в excel файлах. Бывает конечно и так, что хранить ничего не надо так как учетная запись на всех устройства одинаковая, надеюсь читатели поняли, что я говорю не про RADIUS или TACACS, а про ситуацию, когда учетная запись действительно одна.

Когда запускаешь сеть, не всегда удается поднять какой-нибудь NCM для управления новым детищем. Когда у вас мало устройств и ограничены ресурсы, текстовый документ или таблица excel кажутся оптимальным средством хранения данных, но в глубине души мы все понимаем, что это не так.

Хорошо если в вашей компании есть ресурсы и обозначен стабильный рост. В таком случае в какой-то момент вы разворачиваете приложение для управлению сетью. Но кто-то, в конечном итоге, так и остаётся на уровне «контролцэ-контролвэ», из-за отсутсвия ресурсов, а может и по другим причинам. Именно для этих людей данная статья. Я расскажу как уйти от excel, сделать хранение паролей более удобным и получить некоторую автоматизацию типовых телодвижений. Заметка: все описания для Windows окружения.

Читать полностью »

Торрент с 427 000 000 паролей MySpace

2016-07-04 в 11:20, admin, рубрики: LeakedSource, myspace, sha1, база, информационная безопасность, пароли, Социальные сети и сообществаДобрые люди выложили в открытый доступ базу паролей MySpace, которая некоторое время ходила по подпольным форумам и продавалась за большие деньги. Теперь она бесплатна и открыта для всех.

База с 427 миллионами паролей — самая большая коллекция паролей за всю историю утечек с разных сайтов, коих было немало в последние годы.

Myspace.com.rar (14,2 ГБ)

Пароль на RAR-архив: KLub8pT&iU$8oBY(*$NOiu

Скачать

SHA1: 8C7E FFE4 3486 C617 E1B4 E295 DBF7 9E10 01AC 86BD

SHA256: 5FA0 5F95 1EFD DA18 8A2E 3D50 8948 1A4F AACA 311E C559 205F EB15 B2BB F7DE EC61

Торрент

magnet:?xt=urn:btih:17E6FC94DAE0A3168301012C290A53A2BD314A28

Читать полностью »

Одна неочевидная уязвимость некоторых групп вконтакте

2016-07-04 в 8:09, admin, рубрики: vk.com, Вконтакте, информационная безопасностьДопустим, у некоторой организации появилась задача – зарегистрировать официальную группу или страницу вконтакте. Сразу возникает вопрос – с какого аккаунта это делать? А вдруг пользователи зайдут на страницу сотрудника, увидят там обнаженку, расчленёнку и вот это всё? Личная страница ведь не должна удовлетворять корпоративным стандартам. Возникает идея — зарегистрировать новый «рабочий» аккаунт.

Небольшой подвох

Новые аккаунты на vk.com должны быть привязаны к телефону. Личные телефоны сотрудников, как правило, уже используются для их личных страниц, да и не очень правильно для рабочего аккаунта использовать «нерабочие» сим карты. В этой ситуации логичным решением кажется сходить к метро и купить новую сим карту, чтобы привязать её к рабочему аккаунту.

В итоге покупается симка, регистрируется аккаунт с которого и создаётся сообщество. После этого начинается развитие, наполнение и продвижение представительства организации в соцсети.

Проходит несколько лет

Группа разрастается, новости пишутся, пользователи активно лайкают, комментируют и репостят. Есть даже целый штат модераторов и администраторов сообщества, чтобы поддерживать всех страждущих. Но во всех этой идиллии есть уязвимое звено – аккаунт создателя сообщества.

Читать полностью »

«Противостояние» глазами защитника: Рассказ о PHDays CTF от участника соревнований

2016-07-04 в 7:19, admin, рубрики: ctf, PHDays, positive hack days, Блог компании Positive Technologies, информационная безопасностьВ этом году главный хакерский конкурс PHDays сменил формат: мы отошли от привычного CTF. Вместо этого на форуме развернулась настоящая битва хакеров и безопасников. В этот раз сражались три команды: «хакеры», «защитники» и SOC (security operations centers). События на полигоне соревнования были максимально приближены к реальности. В распоряжении команд находилась эмуляция города, в котором есть банк, телеком-оператор, офис крупного холдинга, электроэнергетическая компания и другие объекты.

Андрей Дугин, участвовавший в CityF на стороне защиты, в своем блоге подробно описал ход соревнований и свои впечатления. С разрешения автора мы собрали все его публикации в один хабратопик. Читать полностью »

Автоматизация в JunOS: пишем скрипты

2016-07-03 в 22:03, admin, рубрики: juniper, junos, SLAX, информационная безопасность, ит-инфраструктура, Сетевые технологии, системное администрированиеВ жизни каждого системного администратора наступают моменты, когда возникает необходимость автоматизировать выполнение каких-то операций или, например, приходится часть своих полномочий делегировать подчиненным. Причем, желательно это сделать безопасно, а возможность накосячить свести к минимуму. Хорошо, если речь идет про сервер под управлением *NIX-системы — имеется превеликое множество предназначенных для этого инструментов. Но так везет не всегда...Читать полностью »