На прошлой неделе Малкольм Тернбулл, премьер-министр Австралии, заявил, что правительству необходимо удостовериться в отсутствии какой-либо криминальной деятельности в своем сегменте Сети. Для этого экспертные группы прорабатывают вопрос о регулировании end-to-end шифрования или потенциального отказа от него в рамках юрисдикции Австралии.

Рубрика «шифрование данных» - 3

Правительство Австралии намекает на возможный запрет end-to-end шифрования

2017-07-17 в 10:50, admin, рубрики: end-to-end, vas experts, Блог компании VAS Experts, Управление e-commerce, шифрование данныхШифрование БД под управлением Firebird 3.0

2017-06-15 в 15:53, admin, рубрики: firebird, Firebird/Interbase, информационная безопасность, конфиденциальность данных, криптография, шифрование данныхВ современном информационном мире, информация играет значительную роль в жизни человека, общества и государства. Рост размера накапливаемых и обрабатываемых данных подымает вопросы об их хранении и обеспечении конфиденциальности. Уже существует немало технических решений и предложений для решения подобных задач. Среди них конечно же есть и системы управления базами данных (СУБД) которые поддерживают шифрование хранимых данных. Вот об одном из таких решений и пойдёт речь.

В апреле 2016 года вышла новая версия СУБД Firebird под номером 3. Из нововведений, среди прочего, появилось и немало механизмов защиты хранимых и передаваемых данных. Там есть и защита канала передачи данных, есть управление пользователями, а также есть шифрование самой БД, которое реализовано как прозрачное шифрование на уровне страниц данных. Реализуется это всё с помощью написания специальных расширений для Firebird. Можно конечно и самому разобраться и написать эти расширения, но почему бы не взять существующие. Тем более, что для написания, как минимум, нужно понимать в криптографии, иметь на вооружении знания какого-нибудь криптографического пакета и разобраться с новым С++ Firebird API.

Читать полностью »

Введение в криптографию и шифрование, часть вторая. Лекция в Яндексе

2017-05-01 в 18:48, admin, рубрики: CBC, cfb, CTR, hmac, mac, md5, mitm, padding oracle, padding oracle attack, pbkdf2, rsa, rsa security, sha, Алгоритмы, алиса, асимметричная криптография, асимметричные алгоритмы, асимметричный шифр, Блог компании Яндекс, диффи-хеллмана, информационная безопасность, криптография, симметричное шифрование, симметричные алгоритмы, шифрование, шифрование данных, эйлерМы возвращаемся к самому краткому введению в криптографическую теорию от Владимира ivlad Иванова. Это вторая половина лекции — первую часть мы опубликовали несколько дней назад. К ней даже можно присылать пуллреквесты на гитхабе.

Под катом — расшифровка и часть слайдов.

Введение в криптографию и шифрование, часть первая. Лекция в Яндексе

2017-04-23 в 12:17, admin, рубрики: aes, arcfour, DES, HTTPS, RC4, salsa20, TLS, Алгоритмы, Блог компании Яндекс, информационная безопасность, криптография, сеть фейстеля, шифр цезаря, шифрование, шифрование данныхЧтобы сходу понимать материалы об инфраструктуре открытых ключей, сетевой безопасности и HTTPS, нужно знать основы криптографической теории. Один из самых быстрых способов изучить их — посмотреть или прочитать лекцию Владимира ivlad Иванова. Владимир — известный специалист по сетям и системам их защиты. Он долгое время работал в Яндексе, был одним из руководителей нашего департамента эксплуатации.

Мы впервые публикуем эту лекцию вместе с расшифровкой. Начнём с первой части. Под катом вы найдёте текст и часть слайдов.

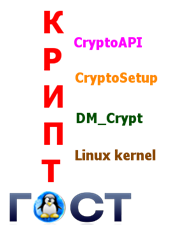

CryptoAPI ядра Linux: разработка и применение российской криптографии

2017-02-01 в 10:52, admin, рубрики: api, cryptography, cryptsetup, dm-crypt, linux kernel, ГОСТ 34.11-2012, ГОСТ Р 34.12-2015, информационная безопасность, криптография, Разработка под Linux, системное программирование, шифрование данных CryptoAPI представляет собой реализацию криптографических алгоритмов с предоставлением доступа к ним как из самого ядра, так и из прикладного программного обеспечения. Наиболее яркими представителями этого программного обеспечения является IPSEC (VPN ) и dm-crypt (шифрованная файловая система).

CryptoAPI представляет собой реализацию криптографических алгоритмов с предоставлением доступа к ним как из самого ядра, так и из прикладного программного обеспечения. Наиболее яркими представителями этого программного обеспечения является IPSEC (VPN ) и dm-crypt (шифрованная файловая система).

Читать полностью »

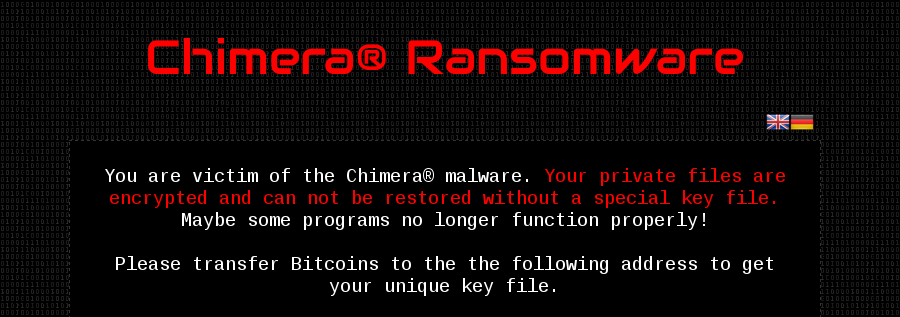

Конкуренты криптовымогателя Chimera «слили» в сеть его ключи шифрования

2016-07-27 в 12:57, admin, рубрики: chimera, Malware, Mischa, войны криптовымогателей, информационная безопасность, криптовымогатели, слив, шифрование данных

На смену обычным вредоносным программам, нарушающим работу систему и троянам, ворующим персональные данные, на первый план за последние несколько лет вышел новый тип киберпреступности: вымогательство через шифрование персональных данных.

Эта тема уже не единожды понималась на различных ресурсах, в том числе и новостных. Видели мы многое: криптовымогатели, атакующие частных лиц, криптовымогатели, атакующие государственные и коммерческие учреждения, Malware, использующие поп-ап окна, манипулирующие рядовыми пользователями и играющие на их юридической и технической безграмотности. Было даже ПО, банально удаляющие файлы, когда как жертве сообщалось, что они зашифрованы.

До последнего времени программы-вымогатели мирно сосуществовали друг с другом. Но, по всей видимости, жертв на всех стало не хватать, так как пользователи сети стали более осведомлены о новых типах угроз, да и антивирусные компании не стояли на месте. И, как итог, в сети появились ключи для расшифровки данных, пораженных криптовымогателем Chimera и, по всей видимости, «утечка» — это дело рук конкурентов.

Читать полностью »

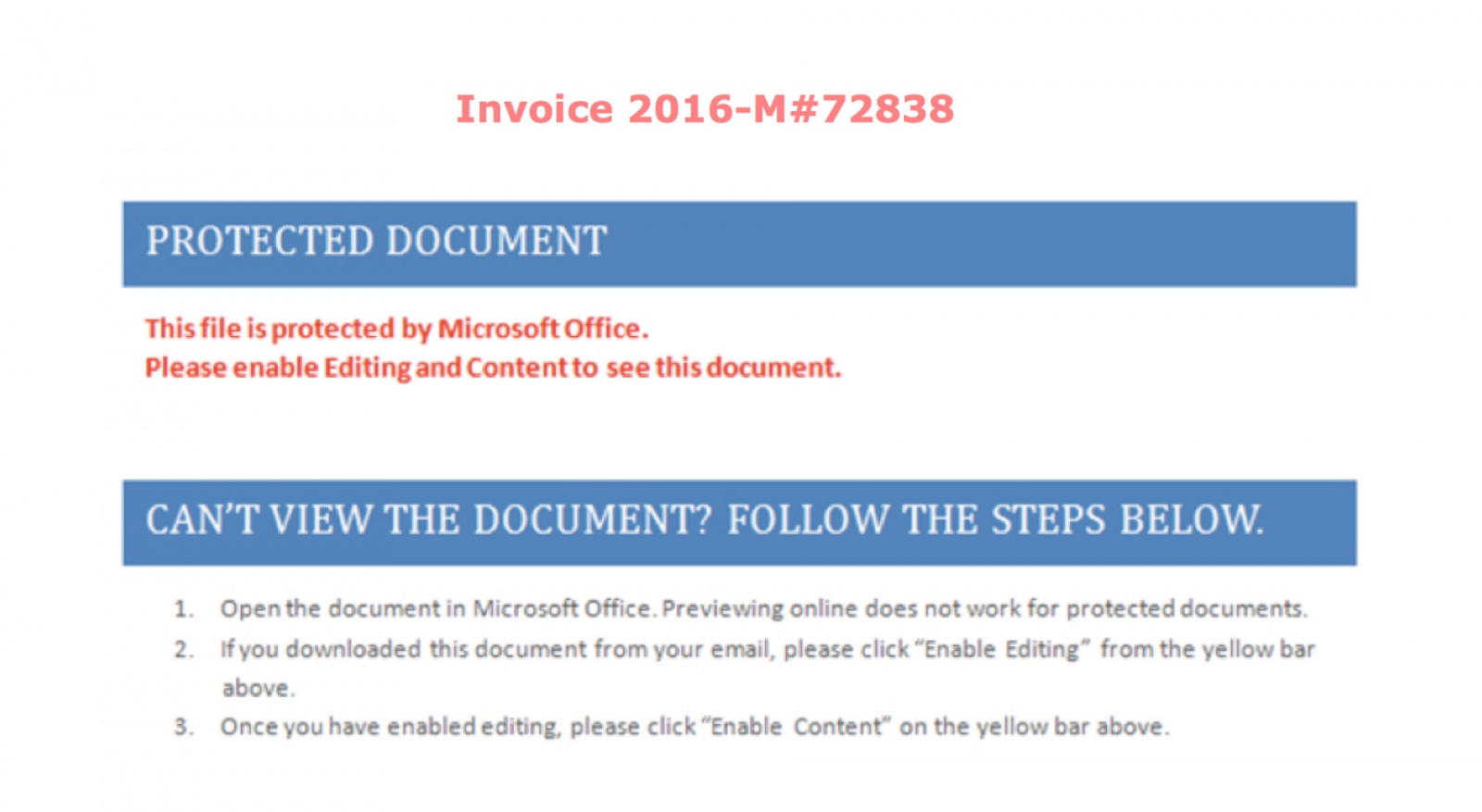

PowerWare или PoshCoder? Сравнение и дешифрование

2016-04-26 в 15:00, admin, рубрики: PoshCoder, powershell, powerware, безопасность даннынх, Блог компании ua-hosting.company, взлом, вимогатели, дешифровка, информационная безопасность, шифрование данных, метки: PowerWarePowerWare загружается, с помощью Microsoft Word, документом с макрос-включениями и распространяется с помощью фишинговой спам-рассылки.

Вредоносный документ пытается убедить пользователя включить макросы, сообщая им, что файл защищен Microsoft Office. Это, конечно же фарс. Как только макрос включен, вымогатель PowerWare будет загружен и выполнен. Этот вымогатель в основном направлен на мед учреждения в США. Немного отклоняясь от темы хочу заметить, как же все таки хорошо, что в наших медучреждениях используется старая добрая персональная карта.

Сказ о том, как ГОСТ-шифрование диска в Android реализовывали

2016-03-29 в 20:07, admin, рубрики: android development, Блог компании Код Безопасности, криптография, Разработка под android, шифрование данныхВведение

Летом 2015 года перед нами, разработчиками «Кода безопасности», встала задача реализации защищенного хранилища под Android с шифрованием по стандартам, признанным российским законодательством. До этого у нас уже было решение на планшете, к которому имелись исходники Android. И это позволило нам выпустить обновленное ядерное шифрование (dm-crypt) под поддержку ГОСТ 89, добавить в /system/lib ГОСТ-библиотеки, пропатчить cryptofs подсистему демона vold. В итоге в нашем распоряжении оказалось решение, которое подходило лишь для определенной модели планшета, и не являлось универсальным. Узнав, что в Android версии 4.4 (API уровня 19) появился API, позволяющий осуществлять доступ к данным после регистрации и реализации своего кастомного DocumentsProvider, мы решили создать решение, использующее GOST-шифрование в userspace с использованием данного API, которое не зависело бы от модели устройства.

Для тех, кто заитересовался — добро пожаловать под кат.

Джон Макафи рассказал о том, как правильно взломать защиту iPhone

2016-03-08 в 10:19, admin, рубрики: iphone, macafee, Джон Макафи, информационная безопасность, смартфоны, ФБР, шифрование данных, метки: macafee, джон макафи

Да, в руках у него не iPhone

19 февраля основатель компании McAfee, кандидат в президенты, специалист по информационной безопасности Джон Макафи решил помочь ФБР извлечь зашифрованную информацию с телефона террориста, убившего и ранившего десятки человек (преступник действовал не один). Он заявил, что вместе со своей командой сможет взломать телефон за три недели. В противном случае Макафи пообещал съесть свою обувь в онлайн-режиме.

«Вот мое предложение для ФБР. Я бесплатно расшифрую информацию с телефона Сан Бернадино с моей компаний. Мы будем использовать, преимущественно, социальный инжиниринг, и это займет у нас три недели. Если вы принимаете мое предложение, тогда вам не требуется просить у Apple разместить бэкдор в своем продукте, что будет означать начало конца Америки», — сказал в феврале Макафи. Сейчас оказалось, что взламывать iPhone террориста он и не собирался. Джон Макафи утверждает, что солгал сознательно, для привлечения внимания общественности к действиям ФБР.

Читать полностью »

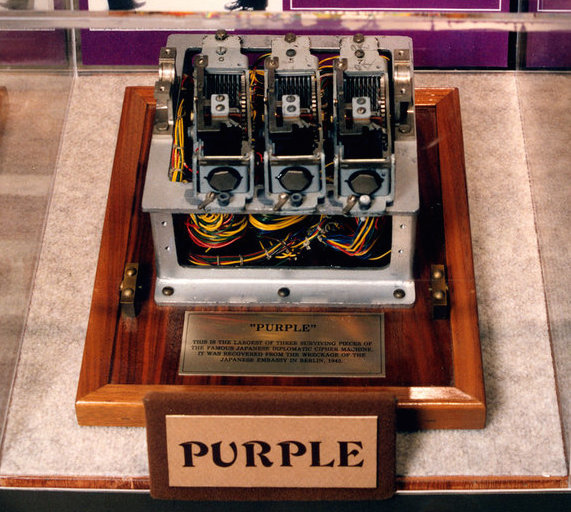

Шифрование машины Purple

2016-02-02 в 16:36, admin, рубрики: алгоритм, Блог компании ua-hosting.company, криптоанализ, криптография, рurple, разработки, секретный код, шифр, шифрование данныхВ годы второй мировой войны японские специалисты трудились над разработкой шифровальных систем, названия которым давались по цветовым оттенкам. В середине 30-х американская разведка выявила тайный шифр — «пурпурный» код. В результате работ специальной команды, которую возглавил знаменитый американский криптограф Уильям Фредерик Фридман, было установлено, что японцы используют новую шифровальную машину. Фридман усердно занялся расшифровкой «пурпурного» кода — одного из самых сложных. И в 1940 г. работа дала результаты, код был взломан, а его алгоритм — опубликован. Взлом японского шифра помог разведке США получить доступ к секретной дипломатической корреспонденции.

Что же до шифровального устройства, то американцы изначально предполагали, что имеют дело с одной из версий «Энигмы». Но вскоре обнаружилось, что «пурпурный» код принадлежит японской шифровальной машине с кодовым названием Purple. В Японии она известна под названиями «Алфавитная печатная машина типа 97» (в оригинале 九七式欧文印字機) или «Шифровальная машина типа B» (в оригинале 暗号機 タイプ). Purple заменила шифраторы Red, которые использовались Министерством иностранных дел Японии.