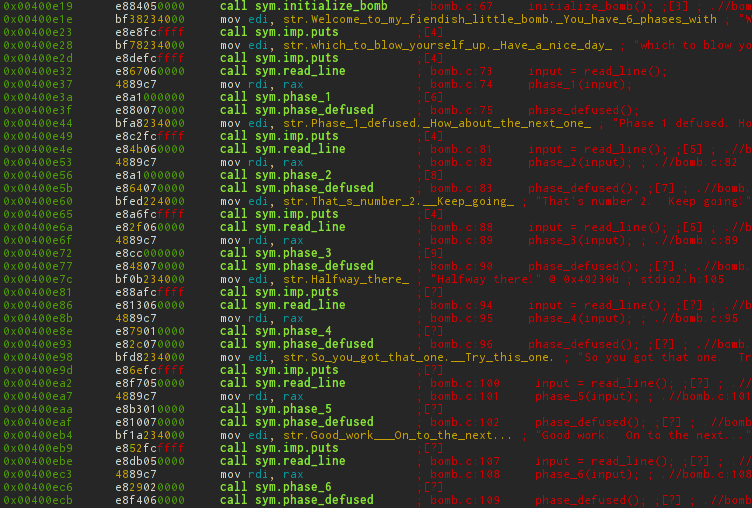

Доброго времени суток, %username%! Сегодня мы отправимся изучать бесчисленные возможности фреймворка для реверсера — radare2. В виде подопытного я взял первую попавшую бомбу, она оказалась с сайта Университета Карнеги Меллон.

Читать полностью »

Рубрика «информационная безопасность» - 570

Обезвреживаем бомбу с Radare2

2016-01-08 в 13:35, admin, рубрики: open source, radare2, reverse engineering, security, информационная безопасность, реверс-инжинирингПойманы преступники, опустошавшие банкоматы с помощью вируса Tyupkin

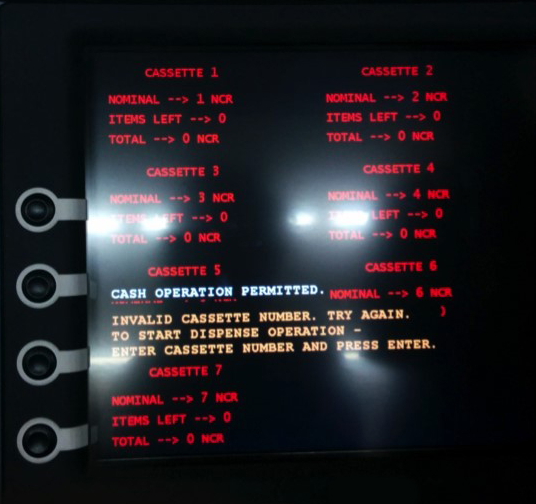

2016-01-08 в 9:23, admin, рубрики: банкомат, вирус, информационная безопасность, платежные системы, хакер, метки: атмЕвропол задержал преступников, которые опустошали банкоматы без использования пластиковой карты — с помощью заранее загруженного в банкомат вируса Tyupkin.

Сначала, с помощью загрузочного компакт-диска преступники получали доступ к установленным внутри банкоматов компьютерам под управлением одной из старых версий Windows и заражали их вредоносом. Данный вирус имел некоторые особенности: он отключал установленную антивирусную защиту, а также большую часть недели проводил «в спячке»: принимал команды от преступников по ночам — с субботы на воскресенье и с воскресенья на понедельник. Также троян мог отключать местную сеть, чтобы службы банка не могли удалённо подключиться к банкомату и проверить, что с ним происходит.

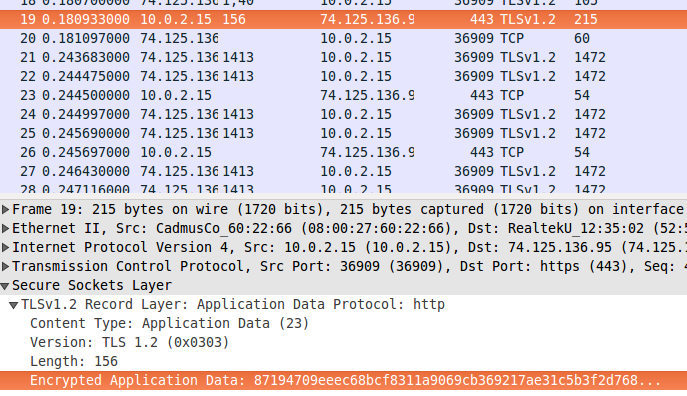

Новая атака на HTTPS позволяет получать информацию о переданных паролях

2016-01-07 в 20:29, admin, рубрики: HTTPS, SSL, TLS, информационная безопасность, пароли

Исследователь в области компьютерной безопасности из Нидерландов, Гвидо Вранкен [Guido Vranken] обнаружил новый метод атаки на зашифрованный по TLS/SSL трафик. В теории он позволяет извлекать определённую информацию о передаваемых по протоколу HTTPS данных. Эту информацию затем можно использовать для повышения эффективности взлома.

Атака, названная исследователем "HTTPS Bicycle Attack" (велосипедная атака) позволяет определить длину некоторых данных, передаваемых в зашифрованном виде: длина заголовка куков, длина паролей, передаваемых методом POST, GPS-координаты, адресов IPv4 и т.п. При этом анализу поддаётся даже трафик, оставшийся в логах.

Правда, чтобы извлечь информацию о длине полей, необходимо заранее знать длину некоторых из передаваемых данных. Кроме того, атака работает только при использовании потокового шифра.

Вычтя из длины заголовка аутентификации длину логина, URL-адреса, где авторизуется клиент, и другую вспомогательную информацию, атакующий может получить длину пароля, после чего атака методом подбора станет немного более эффективной.

Читать полностью »

Инструменты для взлома, мелькавшие в сериале Mr Robot

2016-01-06 в 22:32, admin, рубрики: kali linux, mr.robot, взлом, информационная безопасность, метки: mr.robot

Всё время, пока в Голливуде снимали фильмы про хакеров, самым популярным инструментом для «взлома» была утилита nmap. Когда продюсеры фильма пытались добавить немного реалистичности, на экране компьютеров мелькал вывод nmap. Вроде бы первой отличилась Тринити из фильма «Матрица». Также эта утилита появлялась в Elysium, The Bourne Ultimatum, Die Hard 4 и других киношках.

Первый сезон Mr Robot получил одобрение от специалистов по безопасности за попытки реалистичного показа работы хакеров. В показанных эпизодах хакеры общались через IRC, использовали виртуальные машины Linux, а главный герой ходил в толстовке с капюшоном. Естественно, поскольку это телешоу, создателям пришлось проявить толику творчества. И пока им удаётся сохранять неплохой баланс между повествованием и реальными техническими возможностями.

Кратко рассмотрим увиденные нами в сериале средства для взлома.

Kali Linux

Несколько раз можно видеть использование дистрибутива Kali Linux – операционки, изначально снабжённой инструментами для проникновения и тестирования безопасности систем. Если вам интересна тема сетевой безопасности – скачивайте её себе и начинайте пробовать. Естественно, только в учебных целях. Не взламывайте чужие компьютеры – это незаконно!

Читать полностью »

За нахождение уязвимости в Adobe Flash Player объявлена награда в $100000

2016-01-06 в 20:30, admin, рубрики: adobe flash player, Zerodium, информационная безопасность, уязвимости, уязвимость нулевого дня, метки: Zerodium

Adobe added isolated heap to Flash. This month we pay $100K (with sandbox) and $65K (without sandbox) per #exploit bypassing this mitigation

— Zerodium (@Zerodium) 5 января 2016

Компания Zerodium объявила приз в $100000 тому, кто найдёт уязвимость нулевого дня в новой версии Adobe Flash Player. В последней версии проигрывателя, вышедшей в декабре, была введена защита через изолирование кучи. Этот метод должен усилить безопасность программы.

В декабре Adobe объявила о выходе новой версии Flash Player, в которой был полностью переписан менеджер памяти. Изоляция данных процессов в памяти затрудняет попытки взлома плеера. Идеи и часть кода для этого были внесены специалистами по безопасности, работающими в проекте Google под названием Project Zero.

Проигрыватель flash-анимации от компании Adobe славится дурной репутацией как одна из наименее безопасных программ. В 2015 году по количеству уязвимостей она уступила только операционкам от Apple OS X и iOS. Некогда очень популярное и фактически единственное средство для использования интерактивной веб-анимации, теперь flash-проигрыватель сдаёт свои позиции более современным средствам – например, новому стандарту HTML5.

Компания Zerodium периодически покупает у различных специалистов по безопасности сведения об уязвимостях в программных продуктах и перепродаёт их правительственным агентствам.

Читать полностью »

На следующей неделе Microsoft прекращает поддержку всех версий IE, кроме 11

2016-01-06 в 10:54, admin, рубрики: internet explorer, microsoft, браузеры, информационная безопасность

12 января корпорация Microsoft прекращает поддержку Internet Explorer версий 8, 9 и 10. Прежде, чем полностью прекратить поддержку устаревших версий своего обозревателя, компания выпускает финальный патч. После этого указанные версии Internet Explorer более не будут получать обновления безопасности или техническую поддержку.

В недавнем патче исправляются несколько новых проблем, плюс добавляется уведомление «End of Life», которое предлагает пользователям переходить на IE 11 или Microsoft Edge — следующую версию браузера корпорации.

Читать полностью »

Новинка от Google. Безопасна ли аутентификация без ввода пароля?

2016-01-05 в 14:22, admin, рубрики: 2fa, Google, google authenticator, аутентификация, аутентификация пользователей, двухфакторная аутентификация, защита данных, информационная безопасность, хранение данныхЯ думаю, что не только мне надоели пароли: их надо запоминать, они должны быть желательно сложными и разными для каждого ресурса. И как оказалось не только я так думаю. Недавно я наткнулся на информацию о том, что Google тестирует новую систему аутентификации, которая позволит отказаться от ввода пароля при входе в аккаунт. Весь процесс аутентификации пользователя будет сведен к тому, что последнему достаточно будет лишь нажать на кнопку “Yes” на своем смартфоне, тем самым подтверждая собственную личность, и получить доступ к аккаунту.

Являясь человеком немного знакомым с информационной безопасностью, решил поделиться своим мнением по поводу данного решения. Имеются некоторые сомнения в его целесообразности и главное надежности. Хотелось бы узнать и мнения хабаровчан по этому поводу.

Читать полностью »

Google исправила уязвимости в Android

2016-01-05 в 14:21, admin, рубрики: android, security, Блог компании ESET NOD32, информационная безопасностьGoogle выпустила обновление безопасности для Android Nexus Security Bulletin — January 2016, которое закрывает 12 уязвимостей в этой мобильной ОС. Одна из исправленных уязвимостей CVE-2015-6636 (Remote Code Execution Vulnerability in Mediaserver) относится к типу Remote Code Execution (RCE) и позволяет злоумышленникам удаленно исполнить код с повышенными привилегиями в Android с использованием вредоносного мультимедийного файла. Для доставки этого файла может быть использовано MMS-сообщение или фишинговый веб-ресурс для браузера. Еще четыре критические уязвимости относятся к типу Elevation of Privilege (EoP) и позволяют атакующим повысить привилегии своего кода в системе до уровня ядра ОС.

Другие две уязвимости относятся к типу High, одна из них CVE-2015-6641 в компоненте Bluetooth позволяет атакующему подключиться по беспроводному подключению к устройству и получить доступ к личной информации пользователя. Другая уязвимость CVE-2015-6642 типа Information Disclosure в ядре позволяет обойти встроенные механизмы безопасности Android и получить повышенные привилегии в системе.

Cross-device tracking: Когда смартфон «услышал» телевизор

2016-01-05 в 8:42, admin, рубрики: Блог компании Аудиомания, звук, информационная безопасность, Медиа, Медиаплееры, периферия, технологииВ 1939 году реклама была безопасной

Защитники неприкосновенности частной жизни предостерегают органы федеральной власти о новой угрозе, связанной с использованием неслышимых высокочастотных звуков. Эта технология позволяет отслеживать действия в режиме реального времени на целом ряде устройств, включая телефоны, телевизоры, планшеты и компьютеры.

Ультразвук внедряют в телевизионные рекламные ролики или воспроизводят, когда пользователь сталкивается с рекламой в интернете. Несмотря на то, что человеческое ухо не может услышать этот звук, его могут уловить находящиеся поблизости планшеты и смартфоны. Когда это происходит, файлы «cookie» браузера определяют несколько устройств пользователя и отслеживают, какие телевизионные ролики он смотрит, как долго это делает и реагирует ли на рекламу (поиск в интернете, покупка товаров).Читать полностью »

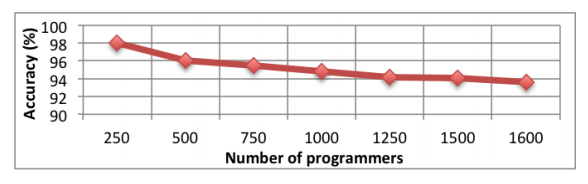

Деанонимизация программиста возможна не только через исходный код, но и через скомпилированный бинарный файл

2016-01-05 в 5:21, admin, рубрики: De-Anonymizing, open source, информационная безопасность, Программирование, метки: De-AnonymizingНе секрет, что многие разработчики программного обеспечения с открытым исходным кодом и не только, по разным причинам желают сохранить свою анонимность. Совсем недавно группа исследователей опубликовала работу, в которой описываются методы деанонимизации программиста по его стилю кодирования через анализ исходных кодов. Авторы утверждают, что им удалось достигнуть средней точности идентификации в 94%.

С помощью построения абстрактных синтаксических деревьев на основе разбора исходного текста, им удалось выделить устойчивые отличительные признаки при написании кода, которые трудно скрыть даже целенаправленно. Используя машинное обучение и набор эвристик, удалось добиться впечатляющей точности определения авторства среди выборки из 1600 программистов Google Code Jam.

В своей новой работе, исследователи продемонстрировали, что деанонимизация возможна и через анализ уже скомпилированных бинарных файлов в отсутствии исходных кодов (видео презентации доклада). В этот раз для исследования использовались исходные коды 600 участников Google Code Jam, которые были скомпилированы в исполняемые файлы, а потом подвергались разбору. Благодаря тому, что задания на соревнованиях были одинаковы для всех, разница файлов заключалась в значительной степени именно в стиле программирования, а не в алгоритме. Изначально, при сборке бинарных файлов отключались оптимизации копилятора и не применялась обфускация исходных кодов. Но, как утверждают авторы работы, некоторые отличительные признаки сохраняются и при применении этих способов сокрытия авторства, снижая точность деанонимизации до 65%.

Читать полностью »