Исследовательская компания Pew Research опубликовала своё исследование, посвящённое тому, как родители американских подростков контролируют их поведение в интернете. Суть вопросов сводилась к тому каким именно способом родители проверяют, что их чадо делает в интернете и к чему это приводит в реальной жизни — следует ли за проступками наказание и ограничение доступа в интернет? В исследовании принимали участие родители подростков, чей возраст колеблется от 13 до 17 лет.

Читать полностью »

Рубрика «информационная безопасность» - 569

Исследование: родители американских подростков бдительно следят за онлайн-жизнью своих детей

2016-01-11 в 17:19, admin, рубрики: email, информационная безопасность, пароль, подростки, родители, Социальные сети и сообществаБаг драйвера видеокарты может раскрыть просмотренное в режиме инкогнито

2016-01-11 в 13:51, admin, рубрики: Google Chrome, Nvidia, браузеры, Видеокарты, видеоускорители, информационная безопасность, памятьОкно с порносайтом случайно появляется при загрузке игры

Современные браузеры снабжены приватным режимом работы. Переключение в него означает открытие нового окна браузера, которое обладает рядом особенностей. Записанные браузере куки не будут учитываться при сёрфинге, а установленные нигде не останутся. Открытые в приватном окне страницы не попадут в историю. Не будут записываться введённые в формы данные, чтобы они не появились позже в автодополнении набора.

По окончании работы в режиме инкогнито пользователь может закрыть окно, будто ничего и не было. Но это «что-то» было, и есть множество способов выяснить, что. Эван Андерсон обратил внимание на ещё один: видеопамять графического ускорителя не обнуляет данные кадровых буферов.

Читать полностью »

Защищает ли ваши персональные данные Электронное правительство Республики Казахстан (www.egov.kz)?

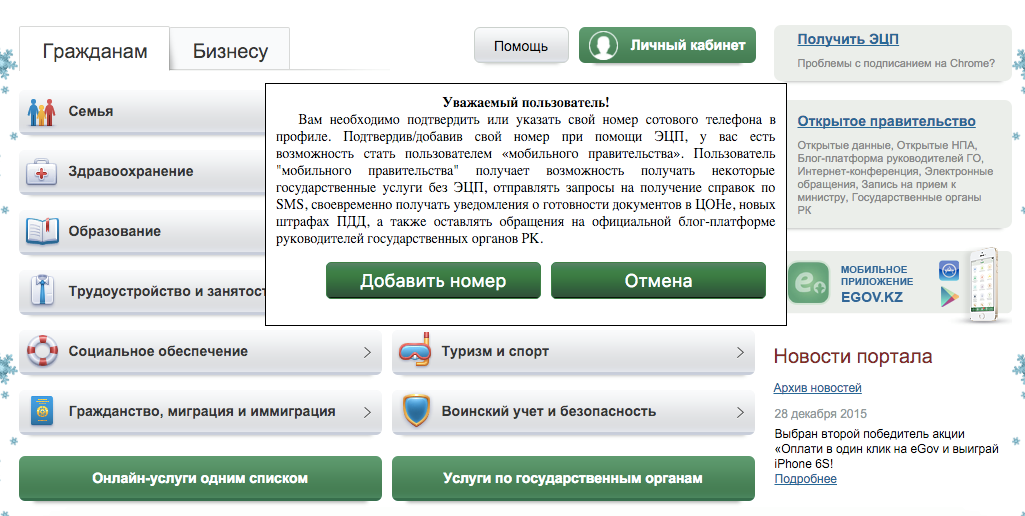

2016-01-11 в 12:18, admin, рубрики: информационная безопасность, КазахстанБольшое количество пользователей Казнета уже давно использует удобный портал egov.kz для получения онлайн услуг. Полагаясь на квалификацию разработчиков портала, пользователи указывают свои данные, в частности номера мобильного телефона, для пользования «мобильным правительством» (если вами не указан номер телефона, то при каждой авторизации сайт настойчиво просит его указать).

[Скрин 1]

После указания номера телефона ваши данные с этого момента находятся под угрозой. Узнать ваш номер телефона зная только ФИО не составит труда, и для этого даже не нужно взламывать сам портал.

Итак, предположим, что злоумышленник хочет узнать номер телефона определенного человека и использовать его в своих целях. Что для этого нужно.

Читать полностью »

Энергосистема Украины действительно подверглась атаке злоумышленников: выводы SANS

2016-01-11 в 11:49, admin, рубрики: Malware, информационная безопасность, Софт, Украина, энергетическая инфраструктура, Энергия и элементы питания

Неизвестные люди, которые осуществили атаку на энергосистему Украины, использовали довольно мощное ПО, позволяющее управлять некоторыми подсистемами электростанций. К такому выводу пришли специалисты SANS ICS, изучившие проблему в деталях. Для захвата контроля взломщики использовали malware с названием BlackEnergy.

Это программное обеспечение дало возможность злоумышленникам получить контроль над автоматическими системами управления потоками энергии, после чего, используя автоматические выключатели, атакующие просто выключили некоторые линии электросети. Это привело к отключению от энергосети минимум 80 тысяч человек. Отчет о случившемся уже опубликован.

Читать полностью »

LetsEncrypt в Go

2016-01-11 в 9:36, admin, рубрики: Go, LetsEncrypt, Веб-разработка, информационная безопасность, криптография, Серверное администрирование Суть проблемы в том, что сертификаты LetsEncrypt действуют 3 месяца, а обновляются каждый месяц. Достаточно легко автоматизировать обновление certonly сертификатов через cron, но в Go пока нет простого способа автоматически подхватывать новые обновлённые сертификаты.

Читать полностью »

GlassRAT: анализ трояна из Китая с помощью RSA Security Analytics и RSA ECAT

2016-01-11 в 7:23, admin, рубрики: glassrat, Блог компании EMC², информационная безопасность, метки: glassrat

Специалистами RSA Research была обнаружена троянская программа GlassRAT для удаленного администрирования (Remote Administration Tool — RAT) с «нулевым уровнем обнаружения», подписанная сертификатом, украденным или полученным от популярного китайского разработчика ПО. Эта вредоносная программа могла избегать обнаружения на протяжении несколько лет. Телеметрия и ограниченные отчеты, не выдерживающие никакой критики, свидетельствуют, что целью GlassRAT являлись китайские граждане, связанные с транснациональными корпорациями. Будучи полностью «прозрачным» для большинства антивирусных продуктов, троянец GlassRAT можно обнаружить с помощью детальной экспертизы, а также с помощью конечных инструментов для обнаружения угроз, таких как RSA Security Analytics и/или RSA ECAT. Также представлены доказательства того, что способ организации командной инфраструктуры сети GlassRAT имеет много общего с другими вредоносными кампаниями, которые ранее были направлены на Азиатские организации геополитического и стратегического значения. Более подробно с этой информацией можно ознакомиться тут: http://blogs.rsa.com/peering-into-glassrat/.

Читать полностью »

IBM открывает разработчикам доступ к ряду своих сервисов, способствуя борьбе с киберпреступностью

2016-01-10 в 17:56, admin, рубрики: IBM, IBM Security Radar, qradar, Блог компании IBM, информационная безопасность, Облачные вычисления

Корпорация IBM на днях приняла решение открыть доступ к своей аналитической платформе безопасности — IBM Security Radar. Этот шаг, по мнению представителей компании, поможет заказчикам, партнерам компании и обычным разработчикам создавать пользовательские приложения с использованием возможностей платформы и соответствующего архива данных о безопасности. Также запущена онлайн-площадка для специалистов по информационной безопасности IBM Security Exchange. Здесь разработчики смогут создавать и обмениваться приложениями на основе технологий IBM.

Таким образом, корпорация предпринимает активные действия для стимулирования сотрудничества индустрии и продвижения инноваций для борьбы с киберпреступлениями. Ранее в 2015 году IBM опубликовала более 700 ТБ данных об угрозах на своей платформе IBM X-Force Exchange. Только в апреле к платформе присоединилось более 2000 организаций. Благодаря открытому доступу к аналитической платформе безопасности и архиву данных об угрозах, компании смогут обмениваться важной информацией, что позволит эффективнее противостоять киберпреступлениям.

Читать полностью »

Forbes заставлял читателей убирать блокировщики рекламы, а потом рекламировал malware

2016-01-10 в 0:39, admin, рубрики: Forbes, Malware, информационная безопасность, Социальные сети и сообщества

Несколько последних недель известнейший портал Forbes.com не давал читателям знакомиться со своими материалами, если на стороне пользователя включен блокировщик рекламы. Так, если читатель с AdBlock или uBlock посещал Forbes.com, его просили убрать блокировщик. В противном случае ознакомиться с контентом портала просто не было возможности. Иную возможность найти сложно, поскольку тот же Google не кэширует данные портала корректно.

Но проблема не в рекламе и не в блокировщиках. Как оказалось, после того, как блокировщик рекламы отключался пользователем, ему сразу же предлагалось malware под видом обычной программы. Это обнаружил специалист по информационной безопасности Брайан Баскин (Brian Baskin), который заскриншотил подобный случай.

Читать полностью »

Пираты предупреждают: через два года мы можем лишиться взломанных игр

2016-01-08 в 20:47, admin, рубрики: 3dm, crack, Denuvo, Just Cause 3, взлом, игры, информационная безопасность, копирайт, кряки, хакеры, метки: Denuvo, Just Cause 3, кряки

После месяца борьбы с новой защитой от нелицензионного копирования в игре Just Cause 3 члены пиратской группы из Китая 3DM почти сдались. Защита от Denuvo оказалась слишком сложной для взлома – возможно, что эта игра так и не попадёт на торренты. И если программная защита будет развиваться такими же темпами, то через пару лет можно будет полностью забыть о пиратских играх.

Защита от копирования, разработанная в австрийской компании Denuvo Software Solutions GmbH, зарекомендовала себя, как сравнительно надёжная. Вышедшая в конце 2014 года игра Dragon Age: Inquisition, снабжённая этой защитой, сумела продержаться целый месяц, пока её всё-таки не взломали. Это достаточно долгий срок, учитывая, что обычно игры взламывались пиратами одновременно с началом продаж или максимум через несколько дней после их старта. Кстати, взлом осуществили те же самые китайцы из 3DM.

А FIFA 2016, вышедшая ещё в сентябре прошлого года, до сих пор находится в списке невзломанных. Видимо, все усилия брошены на Just Cause 3. Вот, что пишет Bird Sister, основавшая группы 3DM, на своём форуме:

Читать полностью »

Security Week 01: Вымогатель на Javascript, $100k за баг в Adobe Flash, зашифрованное светлое будущее

2016-01-08 в 17:06, admin, рубрики: flash, javascript, klsw, nw.js, privategrity, ransomware, Zerodium, Блог компании «Лаборатория Касперского», бэкдор, информационная безопасность, криптография  Важным событием конца декабря стала конференция Chaos Communication Congress. Материалы с нее можно найти по ключевому слову 32c3, где 32 — порядковый номер мероприятия, начиная с 1984 года. Интересных исследований на мероприятии в Гамбурге было немало. Например, эксперты Феликс Домке и Даниель Ланге подробно рассказали о технической стороне «дизельгейта», включая особенности работы современных управляющих систем автомобилей. А здесь можно посмотреть монументальную 110-страничную презентацию об уязвимости железнодорожных систем, и прийти к выводу, что IT в поездах применяется широко, много, везде по-разному, и часто с применением стандартного ПО (Windows XP) или типовых протоколов беспроводной связи (GSM), недостатки которых с точки зрения безопасности широко известны и активно эксплуатируются (к счастью, пока в других местах).

Важным событием конца декабря стала конференция Chaos Communication Congress. Материалы с нее можно найти по ключевому слову 32c3, где 32 — порядковый номер мероприятия, начиная с 1984 года. Интересных исследований на мероприятии в Гамбурге было немало. Например, эксперты Феликс Домке и Даниель Ланге подробно рассказали о технической стороне «дизельгейта», включая особенности работы современных управляющих систем автомобилей. А здесь можно посмотреть монументальную 110-страничную презентацию об уязвимости железнодорожных систем, и прийти к выводу, что IT в поездах применяется широко, много, везде по-разному, и часто с применением стандартного ПО (Windows XP) или типовых протоколов беспроводной связи (GSM), недостатки которых с точки зрения безопасности широко известны и активно эксплуатируются (к счастью, пока в других местах).

А вот новость (презентация и ссылка на исследовательскую работу внутри) о том, что уникальные особенности стиля программирования просачиваются даже в скомпилированный код. Хотя данная тема и является достаточно узкоспециализированной, я вижу в ней нечто большее: возможно в ближайшем будущем картинка справа окончательно потеряет актуальность. Не потому, что все за всеми будут следить, а благодаря поведенческому анализу — пользователя можно будет идентифицировать по тому, как он взамодействует с сайтом, приложением или чем-то еще так же, как программиста — по тому, как тот пишет код. Вот кстати Apple буквально вчера приобрела стартап, специализирующийся на анализе человеческих эмоций. В общем, 2016-й год начинается интересно. А мы продолжаем наблюдение. Предыдущие серии доступны здесь.

Читать полностью »