Запуск новой лаборатории

На PHD IV командой PentestIT совместно со специалистами из Positive Technologies, OnSec и CSIS была презентована очередная лаборатория тестирования на проникновение «Test.lab v.6» под кодовым названием «На шаг впереди», разработка которой велась более 2-х месяцев. Напомним, предыдущая лаборатория «Вдоль и поперек» была презентована на ZeroNights'2013, в которой одержал стремительную победу Омар Ганиев (Beched).

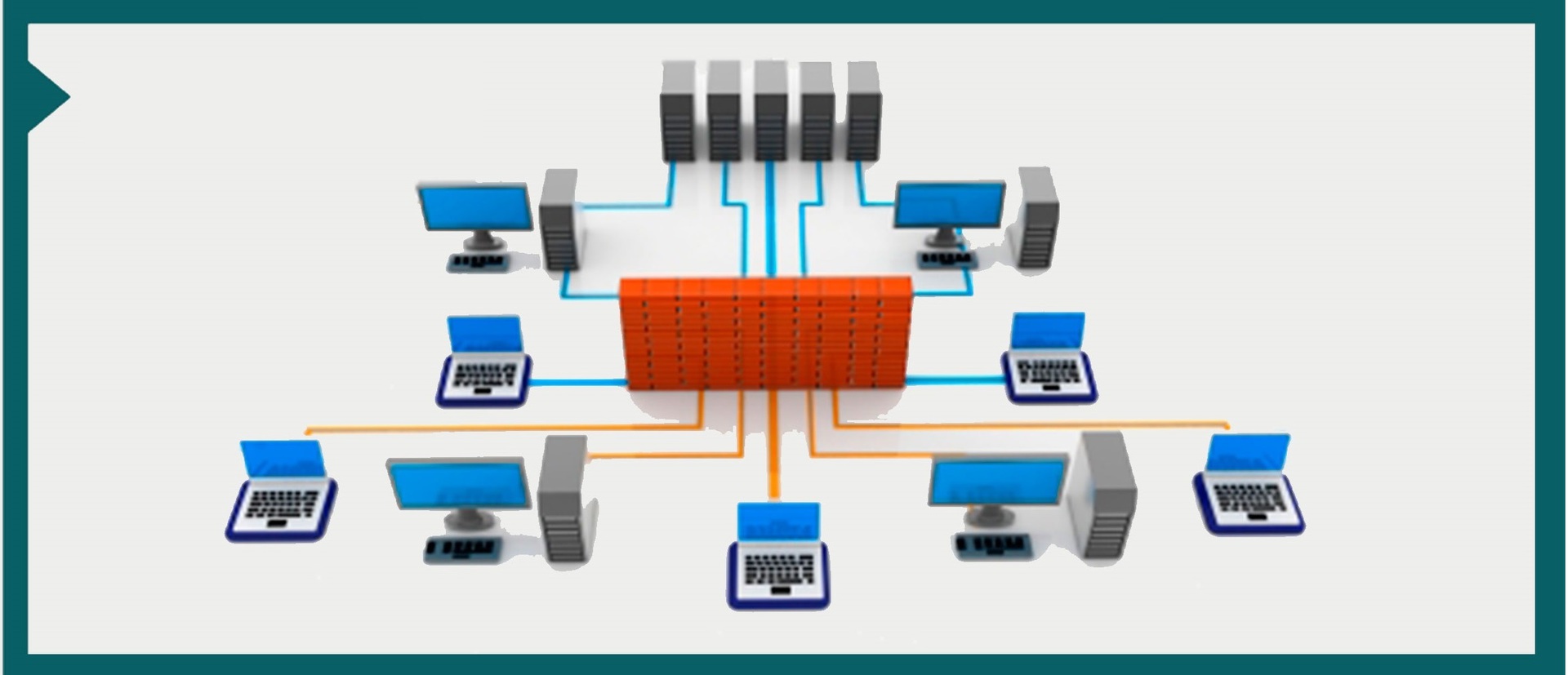

Лаборатория «На шаг впереди» представляет собой реальную сеть виртуальной компании «Global Security», в которой намеренно заложены уязвимости различного типа и сложности, охватывающие практически все области ИБ: безопасность сетей, ОС, приложений и т.д. Основная цель лаборатории — дать возможность каждому желающему проверить свои навыки тестирования на проникновение на практике.

Сюжет:

В лаборатории «Test.lab v.6» участникам будет предложено выполнить тестирование на проникновение распределенной сети виртуальной компании «Global Security», получившей всемирную известность за использование сверхсовременных систем защиты и мониторинга сети, которые, по словам руководства компании, гарантируют 100% защиту от хакеров.

За все время существования ИТ-структура «Global Security» ни разу не была скомпрометирована злоумышленниками, заявляет директор по ИБ Michael Minter — результат бескомпромиссных систем защиты и сертифицированного персонала! Руководство «Global Security» настолько уверено в защищенности своих ИТ-ресурсов, что готова бросить вызов экспертам в области практической ИБ со всего мира.

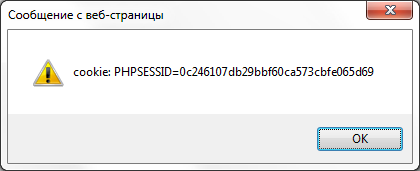

Как нам стало известно, ИТ структура компании включает в себя различные компоненты, такие как WEB-сервера, оборудование Cisco, сервера приложений — собственные разработки сотрудников «Global Security», а самое главное, «Global Security» — это распределенная сеть с несколькими офисами, соединенными каналами связи. Кстати, по имеющимся данным, схема сети компании утекла в Интернет.

Вам, как профессионалу в области компьютерного взлома, White Hat, за плечами которого эксплуатация систем различных масштабов и сложности, предстоит доказать, что защищенных систем не бывает! Однако, чтобы успешно выполнить взлом «Global Security», вам необходимо быть не только профессионалом своего дела, но и успеть сделать это раньше других участников, всегда быть на шаг впереди!

Читать полностью »