Нерассказанные истории о подростках и хакерах которые взламывали Ma Bell

Когда компьютеры были большими, а деревья маленькими, до всех этих смартфонов, iPad’ов и планшетов, до времен Интернета или персональных компьютеров, группа технофилов, подростков, хиппи и преступников выяснила, как взломать самую большую в мире машину: телефонную систему.

Ниже приводится перевод отрывка из книги «Exploding the Phone», написанной Филом Лапсли (Phil Lapsley), в которой рассказывается история «телефонных фриков».

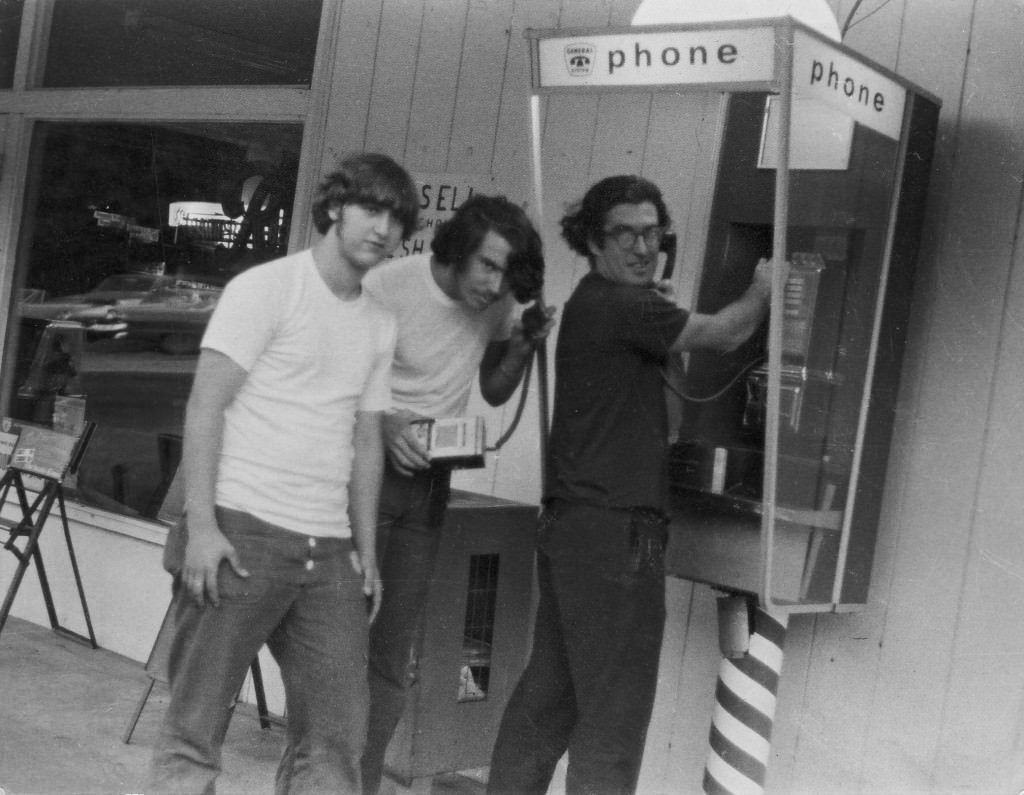

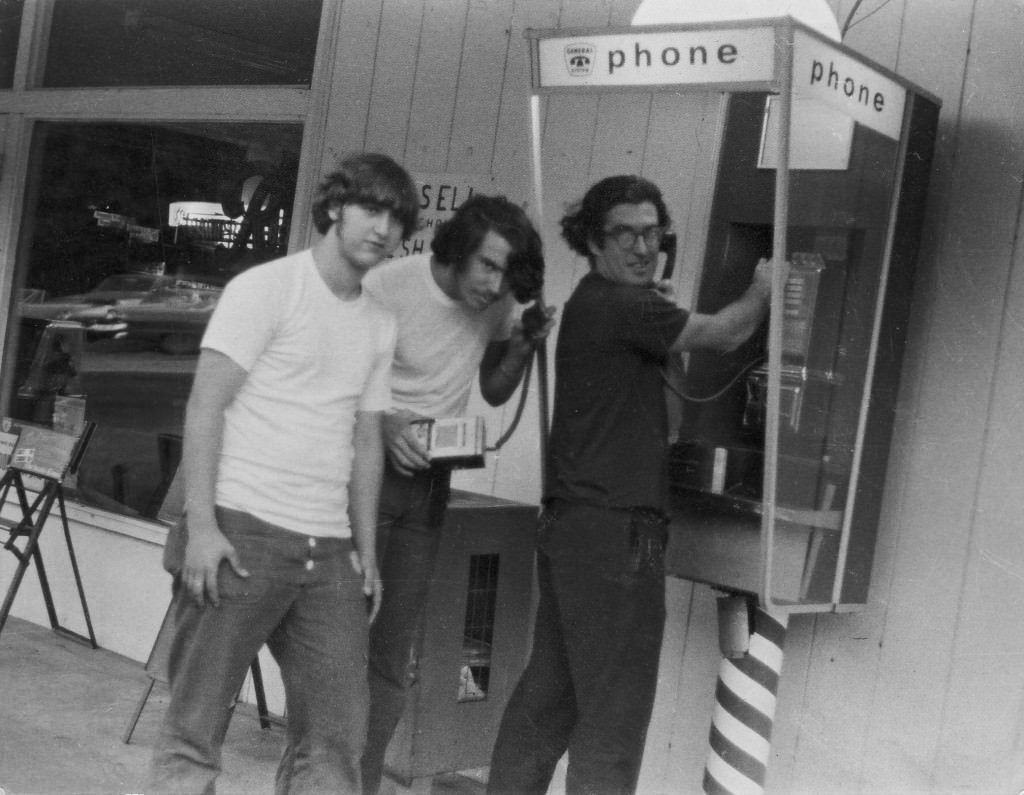

На заглавном фото: Bob Gudgel, Jay Dee Pritchard, и John “Captain Crunch” Draper с bluebox, используемом для обмана телефонной системы для совершения бесплатных звонков, во время поездки в Duvall, Washington, 1971. Фото Bob Gudgel.

Читать полностью »