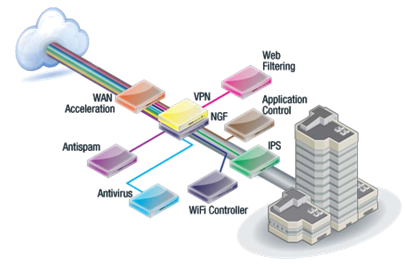

Наиболее частым, применяемым способом удаленного доступа к внутренним ресурсам организаций является настройка VPN-соединения. Данная технология имеет ряд минусов таких как:

- необходимость установки на клиентский компьютер дополнительного программного обеспечения, что не всегда удобно, в некоторых случаях невозможно;

- необходимость прохождения пользователем дополнительной процедуры аутентификации;

- отсутствие возможности контролировать клиентский компьютер службами, отвечающими за техническую поддержку и информационную безопасность организации;

- отсутствие возможности контролировать своевременное обновление системного и прикладного ПО, наличие на нем антивирусного ПО и актуальности антивирусных баз;

- при перемещении удаленный пользователь должен перевозить не всегда легкий ноутбук.

Я предлагаю рассмотреть замену VPN технологией, разработанной компанией Microsoft – DirectAccess. Это позволит расценивать удаленный компьютер в качестве компонента вычислительной сети организации, благодаря чему можно будет выполнять следующие операции по обеспечению информационной безопасности:

- применять к удалённому компьютеру групповые политики;

- подключаться к компьютеру, используя штатные средства – RDP, mmc, удаленный помощник;

- контролировать интернет трафик;

- применять DLP-системы;

- использовать централизованное управление антивирусной защитой;

- и другие средства доступные внутри домена.

DirectAccess я буду рассматривать совместно с Windows To Go. Windows To Go — это операционная система Windows 8 и выше, установленная на внешний USB-носитель со всем необходимым ПО. Установленную таким образом ОС можно загрузить на любом оборудовании соответствующем минимальным требованиям. При этом ПО и данные, на используемом компьютере не затрагиваются.

Читать полностью »