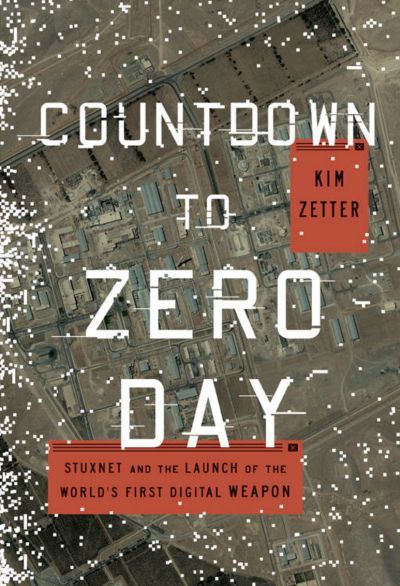

Ну что, пришло время попробовать себя в жанре книжного обзора. Книга Countdown to Zero Day: Stuxnet and the Launch of the World's First Digital Weapon журналистки Ким Зеттер, наиболее известной благодаря своим статьям в журнале Wired, вышла достаточно давно, в ноябре 2014 года, но с тех пор так и не была переведена на русский язык (на английском доступна, например, в Amazon в электронном виде). Впрочем, дело не в переводе: историю Stuxnet можно изучать и по открытым публикациям и исследованиям специалистов по безопасности, но в этом случае вы получите ассортимент технических фактов о вредоносном коде, из которых не так-то просто сложить паззл всей истории.

Ну что, пришло время попробовать себя в жанре книжного обзора. Книга Countdown to Zero Day: Stuxnet and the Launch of the World's First Digital Weapon журналистки Ким Зеттер, наиболее известной благодаря своим статьям в журнале Wired, вышла достаточно давно, в ноябре 2014 года, но с тех пор так и не была переведена на русский язык (на английском доступна, например, в Amazon в электронном виде). Впрочем, дело не в переводе: историю Stuxnet можно изучать и по открытым публикациям и исследованиям специалистов по безопасности, но в этом случае вы получите ассортимент технических фактов о вредоносном коде, из которых не так-то просто сложить паззл всей истории.

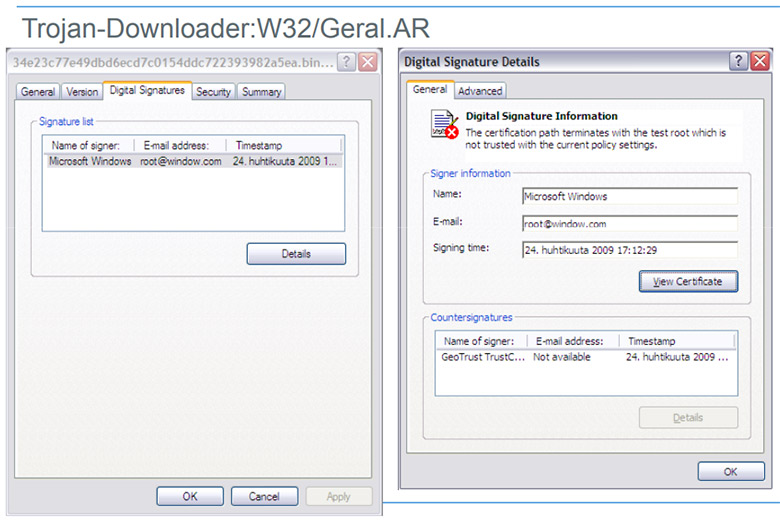

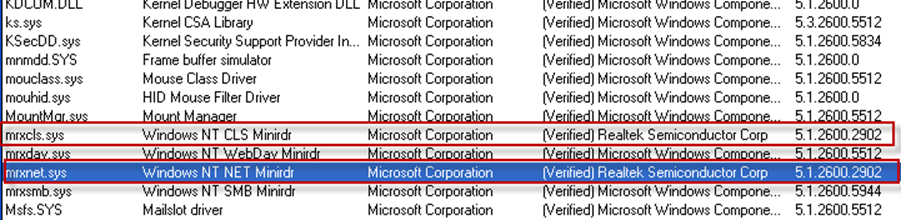

«Обратный отсчет» — это удачная попытка подняться выше строчек кода, свести воедино все, что известно о первой и по сей день наиболее масштабной специализированной атаке на индустриальные системы. При этом книга не подменяет факты драмой и максимально далека от беллетристики. Ценность ее еще и в том, что она показывает процесс исследования вредоносного кода чуть более подробно, чем обычно: примерно половина текста посвящена именно этому: от обнаружения кода и идентификации атаки, до анализа уязвимостей нулевого дня и, наконец, анализа модулей, модифицирующих работу промышленных контроллеров.

С момента обнаружения Stuxnet прошло шесть лет, семь — с момента начала атаки, больше десяти, предположительно, с начала разработки. Это не единственная кибератака, направленная на саботаж в индустриальных системах, но она по-прежнему не имеет себе равных по сложности. Отчасти это хорошие новости, но причиной является не повышенная защищенность промышленных систем, а скорее смена ориентиров у заказчиков. «Обратный отсчет» — это книга об атаке, названной в свое время «блокбастером» инфобезопасности, но это еще и книга о работе исследователей — тех, кто анализирует вредоносный код и проектирует защиту от него, вне зависимости от источника атаки и намерений.

Читать полностью »