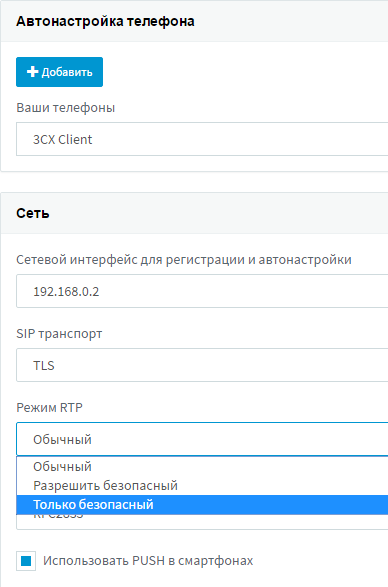

Если вы хотите поздравить коллегу с Новым годом так, чтобы это не услышали посторонние, — стоит воспользоваться возможностью шифрования трафика в 3CX!

У некоторых пользователей возникают вопросы, связанные с настройкой безопасной передачи голоса в системе. Давайте разберемся, как быстро и просто обезопасить голосовой трафик от прослушки.

Общие принципы

Перед тем, как перейти к описанию настроек системы, определимся, какой тип шифрования нужно использовать в том или ином случае.

1. Удаленные подключения отдельных пользователей (за пределами локальной сети). Шифрование обеспечивает фирменная технология 3CX Tunnel, встроенная во все клиенты программные 3CX. Обратите внимание, 3CX Tunnel не предусматривает совместную работу с протоколами шифрования TLS и SRTP.

2. Подключение удаленных офисов. Шифрование обеспечивается также технологией 3CX Tunnel, интегрированной в утилиту 3CX Session Border Controller. 3CX SBC устанавливается в удаленном офисе на постоянно работающий компьютер или сервер. Кроме шифрования трафика, она обеспечивает проксирование голосового трафика внутри офиса и удаленную автонастройку IP телефонов.

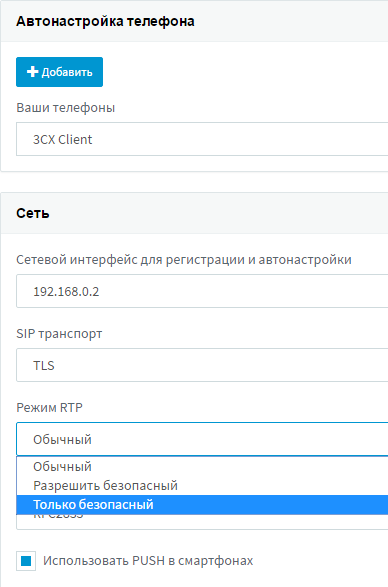

3. Локально подключённые программные клиенты 3CX. В данный момент поддерживается TLS / SRTP шифрование для 3CX Client for Windows и Mac. Шифрование можно включить централизованно в интерфейсе 3CX. Однако работу этой технологии мы рассмотрим в одной из следующих статей.

4. Локально подключенные аппаратные IP телефоны. Для примера, рассмотрим включение шифрования в популярных телефонах Yealink.Читать полностью »