19 июля издание Motherboard опубликовало интересный лонгрид про поддельный айфон стоимостью в сто долларов. Android-смартфон, мимикрирующий под iPhone X, был приобретен в Китае; он из тех, что и у нас редко попадаются, а на Западе вообще неизвестны — целевая аудитория не та. Подделка не то чтобы качественная, но старательная, начиная с коробки и заканчивая иконками. Сфотографированный в темноте, телефон и правда можно спутать с оригиналом.

19 июля издание Motherboard опубликовало интересный лонгрид про поддельный айфон стоимостью в сто долларов. Android-смартфон, мимикрирующий под iPhone X, был приобретен в Китае; он из тех, что и у нас редко попадаются, а на Западе вообще неизвестны — целевая аудитория не та. Подделка не то чтобы качественная, но старательная, начиная с коробки и заканчивая иконками. Сфотографированный в темноте, телефон и правда можно спутать с оригиналом.

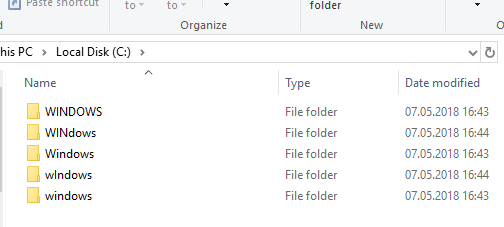

Естественно, когда начинаешь его использовать, все становится ясно. Телефон не очень быстр, из-под Apple-подобного интерфейса выскакивают сообщения о том, что «сервисы Google прекратили работу». Копия продвинутой системы распознавания лиц разблокирует смартфон от любого лица и похожего на лицо предмета, а скругленные края дисплея и площадка с сенсорами и динамиком эмулируются (!) программно. Журналисты Motherboard обратились к специалистам с просьбой оценить безопасность смартфона, и те нашли там, если переводить буквально, какую-то «дичь». Спойлер: никакой дичи там нет, просто много безответственного кода, показывающего, что в дешевом смартфоне данные пользователя тоже защищены на три копейки.

Читать полностью »