Ford Mustang — один из самых популярных автомобилей, когда либо построенных, и теперь он имеет честь быть одним из самых распространенных паролей в Интернете, как показывает исследование Splashdata, сообщает компания Ford.

Рубрика «информационная безопасность» - 636

«Форд» гордится, что Mustang в списке популярных паролей обошел Superman и Batman

2015-02-19 в 11:34, admin, рубрики: PR, автомобили, аутентификация, безопасность, информационная безопасность, пароли[доморощенный] web honeypot своими руками

2015-02-19 в 11:34, admin, рубрики: data mining, php, информационная безопасность, обучение, Программирование, метки: php В статье Что и зачем ищут на сайтах «боты тёмной стороны силы» мы рассмотрели типичные примеры из журналов разных сайтов.

Однако, намного интереснее вариация на тему радиоигры в разведке. Что это такое и как его готовить — расскажу далее.

Читать полностью »

Потенциальная уязвимость в Telegram Android

2015-02-19 в 9:26, admin, рубрики: mobile development, telegram, вознаграждение, информационная безопасность, подвезло, уязвимость, метки: telegramТак сложилось, что мне необходимо было изучить исходные коды механизма шифрования, передачи и дешифрования сообщений в Telegram для мобильных платформ iOS и Android. То есть речь идет о клиентских приложениях, именно их исходники (iOS, Android) находятся в свободном доступе.

Так как я больше специализируюсь в iOS, то в первую очередь приступил к изучению версии для этой платформы. Потратив около дня на чтение исходников и на работу с отладчиком, я сообразил что к чему и приступил к Android версии. Несложно догадаться, что механизмы и принципы работы должны быть идентичны в силу совместимости всех платформ между собой. Но к своему удивлению я обнаружил несколько отличий в алгоритме дешифрования сообщений в Android версии, что и породило уязвимость, если можно так выразиться. Общая суть уязвимости заключается в том, что в клиентском приложении отсутствует сравнение хеша дешифрованного сообщения с оригинальным хешем, передаваемым вместе с зашифрованным сообщением. По сути отсутствует проверка подписи сообщения. Отсутствие такой проверки может позволить третьим лицам, имеющим доступ к серверу, создавать рандомную активность от лиц участвующих в секретном чате. При этом доступ к общему секретному ключу не требуется, и он остается неуязвим для третьих лиц.

Читать полностью »

Восстанавливаем локальные и доменные пароли из hiberfil.sys

2015-02-18 в 20:25, admin, рубрики: forensics, mimikatz, информационная безопасность, метки: forensics, mimikatzУтилита mimikatz, позволяющая извлекать учётные данные Windows из LSA в открытом виде, существует с 2012 года, однако помимо хорошо освещённого функционала восстановления паролей из памяти работающей ОС у неё есть ещё одна довольно интересная возможность. Далее я приведу пошаговую инструкцию, как при помощи нехитрых действий извлечь учётные данные из файла hiberfil.sys.

Подготовка

Для осуществления задуманного нам понадобятся следующие утилиты:

- Debugging Tools for Windows;

- Windows Memory toolkit free edition;

- И, собственно, сам mimikatz.

Российский хакер предстал перед американским судом

2015-02-18 в 18:00, admin, рубрики: дринкман, информационная безопасность, кардеры, регулирование интернета, хакеры, метки: дринкман

Владимир Дринкман (слева) в суде / ТАСС/EPA/JERRY LAMPEN

В Нью-Йорке сегодня состоялось первое заседание с участием россиянина Владимира Дринкмана. Он обвиняется в организации хакерской деятельности, приведшей к самой крупной краже банковских карт за всё время. В результате деятельности группы пяти хакеров (четыре россиянина и один гражданин Украины) была похищена информация с около 160 миллионов банковских карт. Ущерб оценивают в $300 миллионов.

Читать полностью »

The Equation, Carbanak, Desert Falcons: отчет с Security Analyst Summit

2015-02-18 в 16:48, admin, рубрики: Carbanak, FalconsAPT, The Equation, TheSAS2015, Блог компании «Лаборатория Касперского», информационная безопасность, метки: Carbanak, FalconsAPT, The Equation, TheSAS2015  16 и 17 февраля в Канкуне (это в Мексике) прошла четвертая ежегодная конференция Kaspersky Security Analyst Summit. Это очень важное для «Лаборатории Касперского» мероприятие, где мы делимся своими исследованиями и приглашаем выступать коллег из других компаний индустрии инфобезопасности. Две наших презентации уже успели обсудить на Хабре: исследования The Equation APT и Carbanak привлекли немало внимания (спасибо, с удовольствием почитали комменты, готовы ответить на вопросы тут). В этом посте — краткий отчет о презентациях исследований Carbanak, The Equation и о деятельности еще одной, ранее неизвестной группы, названной нами Desert Falcons. Все три — со ссылками на подробные отчеты наших исследователей на сайте Securelist. Ну и несколько фотографий. Важно: почти все выступления чуть позже будут доступны в видеозаписи, их мы выложим отдельным постом.

16 и 17 февраля в Канкуне (это в Мексике) прошла четвертая ежегодная конференция Kaspersky Security Analyst Summit. Это очень важное для «Лаборатории Касперского» мероприятие, где мы делимся своими исследованиями и приглашаем выступать коллег из других компаний индустрии инфобезопасности. Две наших презентации уже успели обсудить на Хабре: исследования The Equation APT и Carbanak привлекли немало внимания (спасибо, с удовольствием почитали комменты, готовы ответить на вопросы тут). В этом посте — краткий отчет о презентациях исследований Carbanak, The Equation и о деятельности еще одной, ранее неизвестной группы, названной нами Desert Falcons. Все три — со ссылками на подробные отчеты наших исследователей на сайте Securelist. Ну и несколько фотографий. Важно: почти все выступления чуть позже будут доступны в видеозаписи, их мы выложим отдельным постом.

Читать полностью »

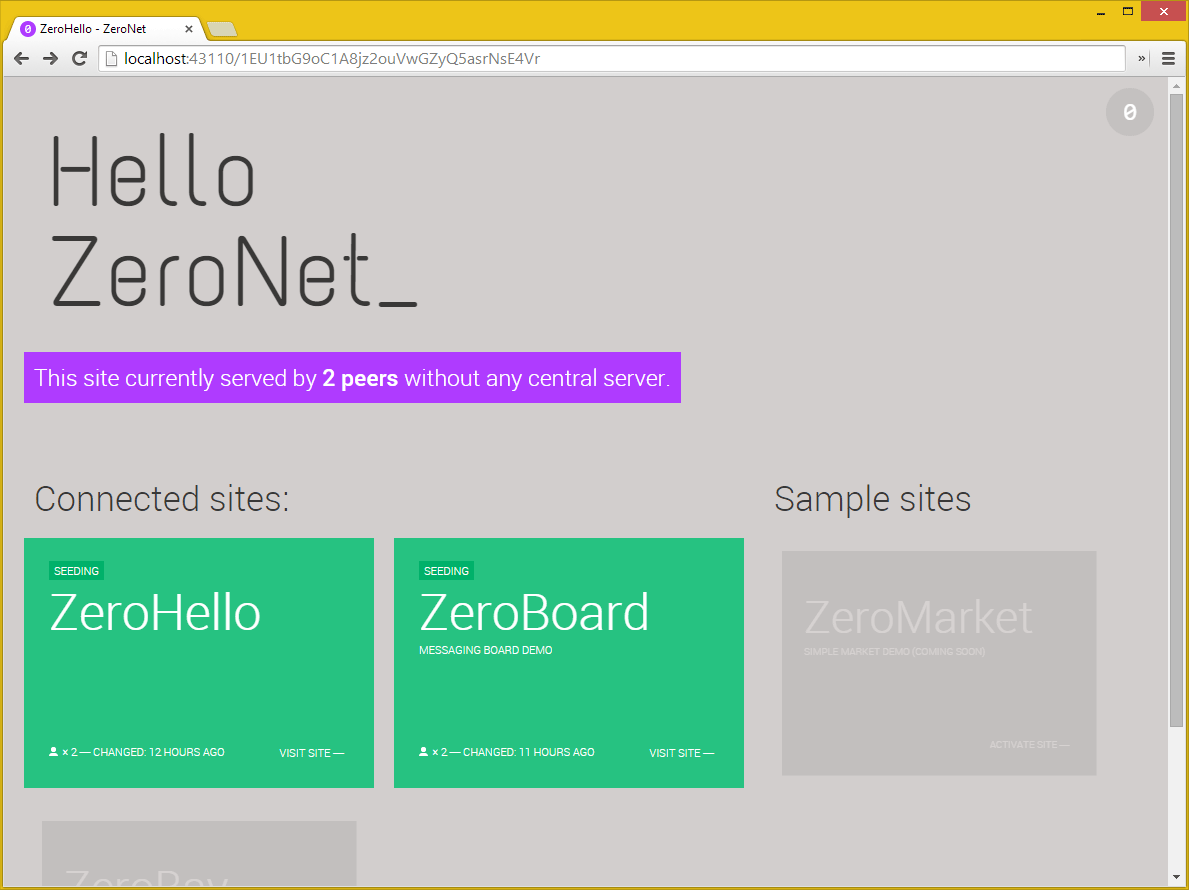

ZeroNet — Распределенные сайты через Bittorrent и Bitcoin

2015-02-18 в 11:17, admin, рубрики: Peer-to-Peer, zeronet, информационная безопасность, метки: zeronet

— Стартовое окно ZeroNet

В нынешнее время активно развиваются различные распределенные технологии, ранее уже пояились на свет: распределенные мессенджеры (Tox), распределенные микроблоги (Twister), и теперь дошло дело до полноценных распределенных сайтов.

Читать полностью »

Переходим на HTTPS на Nginx: шпаргалка

2015-02-18 в 9:54, admin, рубрики: HTTPS, nginx, SSL, Веб-разработка, информационная безопасность Уже второй раз сталкиваюсь с задачей «поставь https на наш сервер» от моего босса, поэтому решил сделать для самого себя шпаргалку, а заодно и для всех остальных. Итак, ситуация следующая: к нам пришел босс и заявил, что ему нужен https. Под катом я напишу 5 простых шагов, как все сделать буквально за час. Приступим.

Читать полностью »

Вассенаарские соглашения ограничат беспорядочную продажу эксплойтов

2015-02-18 в 8:35, admin, рубрики: security, wassenaar, Блог компании ESET NOD32, информационная безопасностьВассенаарские соглашения, которые контролируют экспорт вооружений и причастных к ним технологий для США & ЕС, пополнились дополнительным пунктом. Речь идет о том, что теперь под контроль подпадает ПО, которое относится к типу т. н. технологий двойного назначения (dual use technologies): 0day эксплойты, ПО со шпионскими функциями (spyware, backdoors), а также по сути любое ПО, которое разрабатывается частными компаниями не для публичного использования, причем оно может экспортироваться в другие страны.

Теперь компании, которые занимаются разработкой подобного вида ПО, должны будут согласовывать с гос. органами своей страны вывозимые ими в другие страны программные технологии, в том числе, если речь идет о специальных соревнованиях типа Pwn2Own, на которых представляются 0day эксплойты. Эксплойты потенциально могут использоваться в качестве наступательных вооружений и их экспорт будет контролироваться в упоминаемых выше странах.

Антивирус, Android и х86. Особенности взаимодействия

2015-02-18 в 5:54, admin, рубрики: android, x86, Алгоритмы, антивирус, Блог компании Intel, информационная безопасность, касперский, Разработка под android, метки: Касперский

Тема оптимизации Android-приложений под платформу х86 не сходит со страниц нашего блога. Сегодня мы посмотрим на проблему под несколько специфическим углом. Портируются ли под Intel… вирусы? В чем заключаются нюансы функционирования антивирусов на разных платформах? С какими проблемами встречаются разработчики антивирусного ПО на пути оптимизации? С этими вопросами обратились к команде лаборатории Касперского, разрабатывающей антивирус для Android.

Читать полностью »