Рубрика «безопасность» - 84

Ученые рассказали, почему лучше не спать с включенным мобильником

2016-10-16 в 8:47, admin, рубрики: безопасностьУченые рассказали, что спровоцировало появление жизни на Земле

2016-10-14 в 21:48, admin, рубрики: безопасность

Учёные из Европейского Космического Агентства пришли к выводу, что появление жизни на нашей планете стало возможным благодаря ультрафиолетовому излучению. Именно оно спровоцировало появление таких соединений молекул, которые на последующих этапах сформировали живые существа. Такие выводы были сделаны после исследований, про

веденных в туманности Ориона.

Фонд Завалишина сделал первую инвестицию — в потенциальный госмессенджер

2016-10-14 в 14:29, admin, рубрики: slack, безопасность, герман клименко, дмитрий завалишин, импортозамещение, ИРИ, мессенджеры, Минкомсвязи, Текучка, метки: Slack, безопасность, герман клименко, дмитрий завалишин, импортозамещение, ИРИ, мессенджеры, Минкомсвязи, Ростелеком, ТекучкаФонд «Нейронные сети», созданный Дмитрием Завалишиным и Максимом Анисимовым, инвестировали в проект мессенджера «Ответ», предназначенного для госчиновников, пишет Cnews. Сумма вложений не называется. Завалишин — известный в Рунете деятель. В конце 1990-х он вел известный блог DZ, Читать полностью »

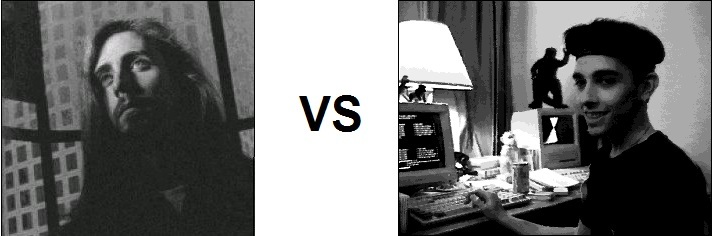

Великая война хакеров 1990 года (Great Hacker War)

2016-10-14 в 11:26, admin, рубрики: edisonsoftware, безопасность, Блог компании Edison, информационная безопасность, история, разработка, хакеры

Под «Великой войной хакеров» подразумевается конфликт 1990-1991 гг. между Masters of Deception (MOD) и группой, отколовшейся от группировки Legion of Doom (LOD), от старой гвардии хакеров, а также другими менее известными хакерами. Якобы обе главные группы предпринимали попытки взлома ресурсов друг друга через интернет, Х.25 и телефонные сети.

На дебатах в рамках конференции «The Next HOPE» в 2010 г. Phiber Optik не раз повторил, что «война группировок в киберпространстве» между LOD и MOD — всего лишь сплетни, что она выдумана прокуратурой США и падкими на сенсации СМИ. Более того, двое из высокопоставленных членов LOD подтвердили, что «Великой войны хакеров» не было, а если что и было, то не более чем соревнование, желание показать свое превосходство.

Однако, все же был конфликт между «новым» LOD, возглавляемым Erik Bloodaxe, и MOD. Даже если и была «война», все это совсем не так, как принято считать.

Про двух лидеров уже писали на Хабре:

» Erik Bloodaxe (Крис Гогганс)

» Phiber Optik (Марк Абен)

Что было на самом деле

«Сбербанк» заручился поддержкой IBM и Microsoft в кибербезопасности

2016-10-13 в 15:27, admin, рубрики: IBM, microsoft, безопасность, Сбербанк, Текучка, метки: IBM, microsoft, безопасность, Сбербанк, ТекучкаСбербанк и IBM в ходе форума Finopolis 2016 заключили соглашение о стратегическом сотрудничестве в сфере кибербезопасности. Банк уже использует сегодня ряд продуктов и технологий IBM в этой области. Соглашение, как ожидается, позволит существенно расширить этот перечень, в частности, за счёт инновационной когнитивной аналитики IBM, Читать полностью »

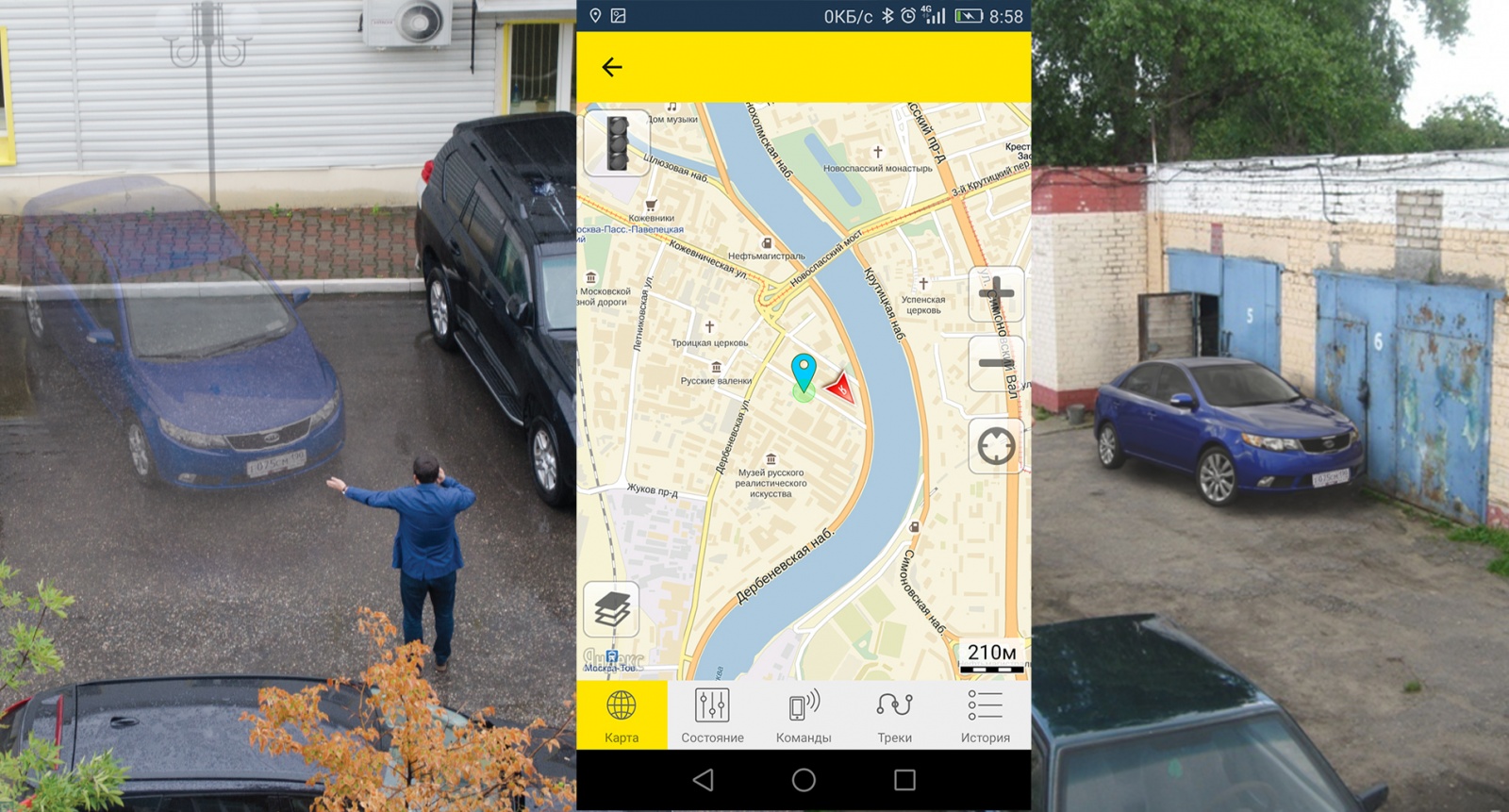

«Автофон» — реальный способ найти угнанный автомобиль

2016-10-13 в 11:38, admin, рубрики: Автомобильные гаджеты, автофон, безопасность, Блог компании Даджет, гаджеты, Железо, информационная безопасность, машины, угон автомобиляАвтомобилей сейчас становится все больше, и многие из них представляют особенный интерес для угонщиков. Несмотря на то, что системы защита от угона совершенствуются, команды злоумышленников тоже не стоят на месте, и разрабатывают все новые и новые способы обхода защиты.

Самый простой способ угона состоит из нескольких этапов. Первый — включение глушилки (или генератора шума). Благодаря такому устройству дезактивируется встроенная сигнализация определенного типа (их много, и далеко не все ликвидируются таким образом, есть и вариант с алгоритмическим или замещающим кодграббером). Потом в личинку двери и замка вставляется специальная твердосплавная болванка, ключ с головкой, который затем проворачивается.

Читать полностью »

Хакеры украли 348,6 млн рублей у пользователей Android, владельцам iPhone это пока не угрожает

2016-10-13 в 9:12, admin, рубрики: android, iOS, банки, безопасность, взлом, вирусы, Текучка, метки: android, group ib, iOS, банки, безопасность, взлом, вирусы, ТекучкаКиберпреступники с апреля 2015 по март 2016 года похитили 348,6 млн рублей со счетов в российских банках при помощи троянов под мобильные устройства на ОС Android. Это на 471% больше, чем за аналогичный период годом ранее, пишет «КоммерсантЪ» со ссылкой на исследование Group IB. В России ежедневно жертвами становятся 350 пользователей Android-устройств.

Чаще всего программа маскируется под какое-то популярное приложение, например,Читать полностью »

Сотрудничество невозможно, если кто-то испытывает жадность или страх

2016-10-09 в 8:54, admin, рубрики: безопасность

Ученые из Университета медицины и психологии в Оксфорде заметили, что люди, страдающие от страхов или имеющие большую жадность, тяжело договариваются с другими. Это мешает взаимодействовать с группой. Если же данные чувства присущи нескольким индивидам, то группа и вовсе будет работать не конструктивно.

Дешевая дактилоскопическая аппаратура не эффективна

2016-10-05 в 13:37, admin, рубрики: безопасность

Идентификация клиентов по отпечаткам пальцев уверенно расширяет сферу своего использования. Такие технологии внедряются мобильными операторами, банками и другими учреждениями. Но, по мнению экспертов, такой способ идентификации слабо защищен от мошенников. Он не дает гарантии того, что кто-то не подделает отпечатки пальцев. Особенно фальсификации возможно использовать при считывающих дактилоскопических устройствах дешевого образца, информирует Читать полностью »

Особенности автонастройки IP телефонов в 3CX V15

2016-10-02 в 12:15, admin, рубрики: 3cx v15, автонастройка, безопасность, Блог компании 3CX Ltd., ит-инфраструктура, Серверное администрирование, Сетевые технологии, системное администрирование, метки: 3cx v15, автонастройкаПосле выхода 3CX v15 от партнеров и пользователей поступает много похожих вопросов, связанных с автоматической настройкой IP телефонов. Они сводятся к двум:

- Файлы автонастройки не созданы, т.е. отсутствуют в соответствующей папке на диске

- Файлы автонастройки содержат неактуальную информацию, т.е. не отражаются изменения, сделанные администратором в консоли 3CX.