Приглашаем вас на очередную встречу C++ User Group, которая пройдет 28 июня в рамках нашей event-платформы CoLaboratory. В прошлый раз мы обсуждали перформанс и Clang Static Analyser. Теперь поговорим о наболевшем: как избавиться от legacy-кода? Как избежать его образования в дальнейшем? Какие сложности возникают при апгрейде протокола взаимодействия, и как с ними справиться?Читать полностью »

Приглашаем вас на очередную встречу C++ User Group, которая пройдет 28 июня в рамках нашей event-платформы CoLaboratory. В прошлый раз мы обсуждали перформанс и Clang Static Analyser. Теперь поговорим о наболевшем: как избавиться от legacy-кода? Как избежать его образования в дальнейшем? Какие сложности возникают при апгрейде протокола взаимодействия, и как с ними справиться?Читать полностью »

Рубрика «Блог компании «Лаборатория Касперского»» - 17

Апгрейдим текстовые протоколы до бинарных и боремся с legacy-кодом на встрече C++ User Group

2018-06-14 в 16:14, admin, рубрики: c++, legacy-код, апгрейд протоколов, Блог компании «Лаборатория Касперского», митапSecurity Week 21: сотни уязвимостей Adobe Flash

2018-06-13 в 11:03, admin, рубрики: adobe flash, Блог компании «Лаборатория Касперского», информационная безопасность 7 июня компания Adobe закрыла критическую уязвимость в Flash Player (новость, сообщение компании). Уязвимость CVE-2018-5002 обнаружена сразу несколькими исследовательскими командами из Китая — речь идет об удаленном выполнении произвольного кода в результате ошибки переполнения буфера. Это уязвимость нулевого дня: на момент обнаружения она уже использовалась в целевых атаках на Ближнем Востоке. Эта достаточно серьезная проблема воспринимается как рутинная новость просто из-за названия пострадавшего продукта: ну кого уже может удивить RCE во флеше?

7 июня компания Adobe закрыла критическую уязвимость в Flash Player (новость, сообщение компании). Уязвимость CVE-2018-5002 обнаружена сразу несколькими исследовательскими командами из Китая — речь идет об удаленном выполнении произвольного кода в результате ошибки переполнения буфера. Это уязвимость нулевого дня: на момент обнаружения она уже использовалась в целевых атаках на Ближнем Востоке. Эта достаточно серьезная проблема воспринимается как рутинная новость просто из-за названия пострадавшего продукта: ну кого уже может удивить RCE во флеше?

Только в нынешнем году это уже вторая критическая уязвимость нулевого дня, первую срочно закрывали в феврале. Adobe Flash вообще стал образцовым примером небезопасного софта, он стабильно находится в топе самых часто атакуемых приложений, причем не покидает этот рейтинг годами. Он по-прежнему распространен у пользователей, несмотря на многолетние попытки заменить его объективно более эффективными технологиями. Независимо от отношения к технологии, Flash стал неотъемлемой частью истории Интернета. При помощи пары ссылок и одного графика попробуем посмотреть на Flash с точки зрения безопасности и не только.

Читать полностью »

Security Week 20: нетривиальные кибератаки

2018-06-04 в 16:30, admin, рубрики: blue note, css, Блог компании «Лаборатория Касперского», информационная безопасность Представьте, что светлое будущее информационных технологий наступило. Разработаны и повсеместно внедрены технологии разработки безопасного кода. Наиболее распространенный софт чрезвычайно сложно взломать, да и нет смысла: самые интересные данные вообще хранятся в отдельном, полностью изолированном программно-аппаратном «сейфе». Взломать чью-нибудь почту, подобрав простой пароль, воспользоваться намертво «зашитым» админским доступом к роутеру уже не получается: практики разработки и качественный аудит сводят вероятность появления таких «простых» уязвимостей почти к нулю.

Представьте, что светлое будущее информационных технологий наступило. Разработаны и повсеместно внедрены технологии разработки безопасного кода. Наиболее распространенный софт чрезвычайно сложно взломать, да и нет смысла: самые интересные данные вообще хранятся в отдельном, полностью изолированном программно-аппаратном «сейфе». Взломать чью-нибудь почту, подобрав простой пароль, воспользоваться намертво «зашитым» админским доступом к роутеру уже не получается: практики разработки и качественный аудит сводят вероятность появления таких «простых» уязвимостей почти к нулю.

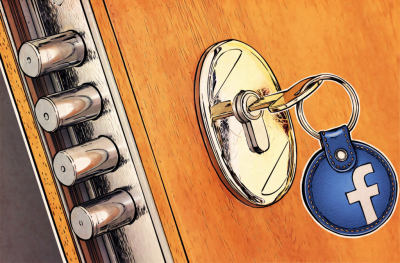

Положит ли этот (маловероятный) сценарий конец кибератакам? Вряд ли, они просто станут дороже. Нетривиальные методы взлома, которые в настоящее время попросту не нужны (есть способы добыть нужную информацию гораздо проще), станут востребованы. Тот же Spectre — это ведь набор уязвимостей, которые крайне сложно употребить для чего-то реально полезного вредного. Но если выбора нет, подойдут и такие способы. Сегодня — два свежих примера нетривиальных атак: акустический DoS жестких дисков и кража картинок из Фейсбука через CSS.

Читать полностью »

Security Week 19: великий и ужасный GDPR

2018-05-28 в 11:55, admin, рубрики: gdpr, Privacy, Блог компании «Лаборатория Касперского», информационная безопасность Представьте себе на минуту идеальный мир, в котором все ваши данные хранятся в облачной системе, в зашифрованном виде, и доступ к этому хранилищу имеете только вы. «Учетная запись» используется для синхронизации данных на домашнем ПК, смартфоне и планшете. Для доступа к файлам, сообщениям мессенджера и почтовой переписке требуется дополнительное согласие владельца. Еще более строго ограничивается доступ к вашим данным со стороны третьих лиц и компаний. Одной большой красной кнопкой можно отключить доступ сразу всем сторонним сервисам. Социальные сети теперь обязаны каждый раз запрашивать ваше разрешение на использование данных для таргетирования рекламных объявлений. Законодательно закреплен и поддержан технологиями режим инкогнито, когда компаниям прямо запрещено отслеживать вашу активность — для любых целей. Стоимость персональных данных растет и становится публичной: желающим свободно делиться своими данными предлагают солидные компенсации. За персональное хранилище данных тоже приходится платить, но гораздо меньше.

Представьте себе на минуту идеальный мир, в котором все ваши данные хранятся в облачной системе, в зашифрованном виде, и доступ к этому хранилищу имеете только вы. «Учетная запись» используется для синхронизации данных на домашнем ПК, смартфоне и планшете. Для доступа к файлам, сообщениям мессенджера и почтовой переписке требуется дополнительное согласие владельца. Еще более строго ограничивается доступ к вашим данным со стороны третьих лиц и компаний. Одной большой красной кнопкой можно отключить доступ сразу всем сторонним сервисам. Социальные сети теперь обязаны каждый раз запрашивать ваше разрешение на использование данных для таргетирования рекламных объявлений. Законодательно закреплен и поддержан технологиями режим инкогнито, когда компаниям прямо запрещено отслеживать вашу активность — для любых целей. Стоимость персональных данных растет и становится публичной: желающим свободно делиться своими данными предлагают солидные компенсации. За персональное хранилище данных тоже приходится платить, но гораздо меньше.

Ничего из вышеперечисленного НЕ произошло 25 мая, когда официально вступили в силу нормы европейского регламента о защите данных (General Data Protection Regulation). «День GDPR» по идее должен был пройти незаметно для большинства: это же законодательство, юридические тонкости и прочее. Но сказалась как сложность новых принципов защиты персональных данных, так и традиционное человеческое раздолбайство. Результат могли наблюдать все пользователи Интернета в своих почтовых ящиках. Обычно происходило это с комментарием: «Никогда бы не подумал, сколько компаний владеют информацией обо мне». Массово рассылая обереги от гнева европейских бюрократов, становятся ли компании ответственнее при обработке персональных данных? Пока скорее нет, чем да, но есть и позитивные примеры.

Читать полностью »

CoLaboratory: Industrial Cybersecurity Meetup #4

2018-05-24 в 16:26, admin, рубрики: PHDays, асу тп, безопасность АСУ ТП, Блог компании «Лаборатория Касперского», информационная безопасность, промышленная безопасность 28 мая в 19:00 в нашем московском офисе пройдет четвертая встреча специалистов по кибербезопасности АСУ ТП.Читать полностью »

28 мая в 19:00 в нашем московском офисе пройдет четвертая встреча специалистов по кибербезопасности АСУ ТП.Читать полностью »

Security Week 18: шифровальная истерика

2018-05-21 в 14:12, admin, рубрики: efail, EFF, pgp, S/MIME, Блог компании «Лаборатория Касперского», информационная безопасность Нелегкая выдалась неделя для средств обмена зашифрованными сообщениями. Средства как бы работали, но то в одном найдут дыру, то в другом еще какую проблему. Все началось в понедельник, когда группа европейских исследователей анонсировала серьезные уязвимости в ряде почтовых клиентов, поддерживающих шифрование по стандартам OpenPGP или S/MIME (новость). Анонсировала, поделилась информацией с особо важными людьми «под эмбарго»: в мире уязвимостей так делают, чтобы попавшие под раздачу вендоры смогли, например, выпустить патч. А еще — чтобы «особо важные люди» высказались в пользу важности и нужности исследования в публичном порядке.

Нелегкая выдалась неделя для средств обмена зашифрованными сообщениями. Средства как бы работали, но то в одном найдут дыру, то в другом еще какую проблему. Все началось в понедельник, когда группа европейских исследователей анонсировала серьезные уязвимости в ряде почтовых клиентов, поддерживающих шифрование по стандартам OpenPGP или S/MIME (новость). Анонсировала, поделилась информацией с особо важными людьми «под эмбарго»: в мире уязвимостей так делают, чтобы попавшие под раздачу вендоры смогли, например, выпустить патч. А еще — чтобы «особо важные люди» высказались в пользу важности и нужности исследования в публичном порядке.

Но что-то пошло не так, и вместо вторника пришлось обнародовать информацию в тот же понедельник (судя по всему, в Твиттере пошло обсуждение и начали раскрываться детали). Для двух опубликованных сценариев атаки наличие своего бренда (Efail), логотипа и веб-странички выглядит странно, но, впрочем, ладно. Оба метода атаки эксплуатируют встроенный в почтовые клиенты просмотрщик сообщений в виде веб-страниц. В сообщение перед зашифрованными текстом вставляется битый тег img — так, чтобы на сервер атакующего отправился не только запрос на загрузку картинки, но чтобы к нему еще было прицеплено расшифрованное сообщение.

Читать полностью »

Security Week 17: восстание машин

2018-05-15 в 13:06, admin, рубрики: googleio, javascript, uber, Блог компании «Лаборатория Касперского», информационная безопасность, одежда_очки_мотоцикл Прошлая неделя была богата новостями на тему искусственного интеллекта. Начнем с сообщения издания The Information о прогрессе в расследовании смертельного ДТП с автономно управляемым автомобилем Uber. ДТП произошло в марте в Аризоне: погибшая в аварии переходила дорогу в неположенном месте, и даже если бы назначенный следить за роботами водитель-наблюдатель не клевал носом, вовремя отреагировать он не успел бы. Но ведь на то и нужны всякие сенсоры: они по идее и в темноте лучше видят, и реагируют быстрее. По данным The Information, датчики действительно обнаружили женщину относительно вовремя, но софтом было принято решение какое-то время не реагировать на объект — с целью борьбы с ложными срабатываниями.

Прошлая неделя была богата новостями на тему искусственного интеллекта. Начнем с сообщения издания The Information о прогрессе в расследовании смертельного ДТП с автономно управляемым автомобилем Uber. ДТП произошло в марте в Аризоне: погибшая в аварии переходила дорогу в неположенном месте, и даже если бы назначенный следить за роботами водитель-наблюдатель не клевал носом, вовремя отреагировать он не успел бы. Но ведь на то и нужны всякие сенсоры: они по идее и в темноте лучше видят, и реагируют быстрее. По данным The Information, датчики действительно обнаружили женщину относительно вовремя, но софтом было принято решение какое-то время не реагировать на объект — с целью борьбы с ложными срабатываниями.

Заметку The Information стоит делить на десять: пока официально в Uber не стали ничего подтверждать или опровергать, информация поступила из анонимных источников. Да и слишком просто это звучит: «ложные срабатывания». Вроде бы автопилот настраивается так, чтобы игнорировать предметы типа летающих пакетов и бордюрных столбиков, иначе получится не автономная езда, а сплошное мучение с постоянными попытками объезда несуществующих препятствий и резкими торможениями. Может ли оптимизация кода приводить к человеческим жертвам? В этом случае непонятно, но вообще, наверное, да. Почему нет-то?

Читать полностью »

Security Week 16: Twitter, пароли, страдания

2018-05-07 в 13:13, admin, рубрики: computrace, meltdown, spectre, twitter, Блог компании «Лаборатория Касперского», информационная безопасность, пароли, страдания 3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде.

3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде.

Проведенное компанией внутреннее расследование исключило возможность неправомерного использования открыто хранящихся паролей кем-либо — неважно, сотрудником компании или третьим лицом. По данным Reuters, во внутренние логи в течение нескольких месяцев успели записать пароли более чем 330 миллионов пользователей.

Читать полностью »

Заголовок: Security Week 15: колонки-шпионы и взлом гостиничных ключей

2018-05-03 в 12:58, admin, рубрики: alexa, amazon, RFID, Блог компании «Лаборатория Касперского», информационная безопасность, непреднамеренный шпионаж Окей, Гугл, раз-раз, как меня слышно, прием? 12 апреля видеоблоггер Mitchollow устраивает в прямом эфире Ютьюба эксперимент, чтобы ответить на простой вопрос: если у вас на компьютере установлено какое-то ПО от Google (например, браузер Chrome), означает ли это, что Гугл, как родина, всегда слушает вас через микрофон? Автор видео сначала показывает табличку с названием товара (игрушки для собак), о котором позже он говорит вслух в течение пары минут. После этого, открыв пару популярных сайтов, моментально натыкается на рекламу зоомагазинов в больших количествах.

Окей, Гугл, раз-раз, как меня слышно, прием? 12 апреля видеоблоггер Mitchollow устраивает в прямом эфире Ютьюба эксперимент, чтобы ответить на простой вопрос: если у вас на компьютере установлено какое-то ПО от Google (например, браузер Chrome), означает ли это, что Гугл, как родина, всегда слушает вас через микрофон? Автор видео сначала показывает табличку с названием товара (игрушки для собак), о котором позже он говорит вслух в течение пары минут. После этого, открыв пару популярных сайтов, моментально натыкается на рекламу зоомагазинов в больших количествах.

Из этого прекрасного эксперимента можно сделать массу далеко идущих выводов. Например, что мы сейчас, с точки зрения разнузданности слежки за пользователями в сети, живем в некотором мире дикого Запада, где нас профилируют по всем параметрам — от высказываний до селфи и паттернов встроенного в телефон датчика ускорения. Возможно, так и есть, но 24 апреля тот же видеоблоггер выкладывает не то чтобы опровержение, а скорее попытку показать, что не все так однозначно. Как обычно бывает в интернетах, первое видео с набросом на вентилятор смотрят больше двух миллионов раз, второе видео набирает всего 160 тысяч просмотров.

Читать полностью »

Security Week 14: конференция RSA, дырявые рекламные сети, альянсы и противостояния

2018-04-23 в 15:52, admin, рубрики: Cybersecurity Tech Accord, rsa conference, Блог компании «Лаборатория Касперского», информационная безопасность, пчелы против меда На прошлой неделе в Сан-Франциско прошла очередная, двадцать седьмая по счету бизнес-конференция RSA Conference. До начала 2000-х данное мероприятие можно было охарактеризовать как узкоспециализированную вечеринку криптографов, но постепенно деловой контент почти полностью вытеснил технический. Не всем такой формат мероприятия по информационной безопасности пришелся по душе. Всю неделю в твиттере то и дело проскакивали едкие комментарии технических экспертов, типа «RSA проходит максимально продуктивно, если запереться в гостиничном номере и поработать».

На прошлой неделе в Сан-Франциско прошла очередная, двадцать седьмая по счету бизнес-конференция RSA Conference. До начала 2000-х данное мероприятие можно было охарактеризовать как узкоспециализированную вечеринку криптографов, но постепенно деловой контент почти полностью вытеснил технический. Не всем такой формат мероприятия по информационной безопасности пришелся по душе. Всю неделю в твиттере то и дело проскакивали едкие комментарии технических экспертов, типа «RSA проходит максимально продуктивно, если запереться в гостиничном номере и поработать».

RSA — это и правда тусовка менеджеров, и не важно с чьей стороны — поставщика решений по безопасности или же компании-клиента. О киберзащите там говорят «на высоком уровне», общими словами, подчас туманно и расплывчато. В целом можно понять, почему технарей от формулировок типа «инклюзивность диверсификации при построении новой парадигмы инфобезопасности» так бомбит. Но в попытках поделить около-ИБ-сообщество на «наших» и «ваших» ничего хорошего нет. Во-первых, делителей и так в нашей жизни слишком много. Во-вторых, индустрия информационных технологий (если вспомнить тот же скандал вокруг Фейсбука) столкнулась с проблемами, которые технического решения, к сожалению, не имеют. Попробуем показать на примерах.Читать полностью »