Приветствую! Меня зовут Даниил Смирнов, я учусь в аспирантуре Университета ИТМО, где в лаборатории программирования и моделирования наш коллектив занимается программируемой электроникой для проектов, связанных с волоконно-оптическими датчиками. В качестве аппаратной базы для датчиков используются FPGA – Field Programmable Gate Array. Пару лет назад мы узнали о том, что производители FPGA проводят конкурсы среди студентов по разработке. С тех пор каждый год от нас формируется команда для участия в этом мероприятии, а поскольку в этом году оно получилось особенным, мы решили поделиться как все было изнутри.

Рубрика «Анализ и проектирование систем» - 59

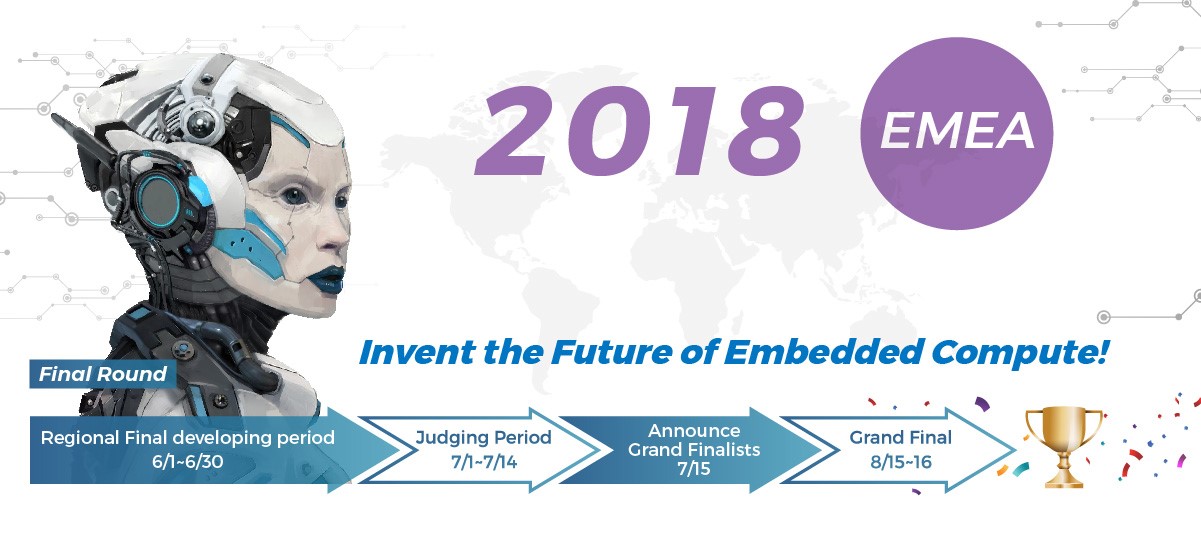

Как мы участвовали в InnovateFPGA 2018 и снова не победили

2018-10-05 в 12:48, admin, рубрики: diy или сделай сам, fpga, FPGA Altera, Geektimes, InnovateFPGA, vhdl, Анализ и проектирование систем, итмо, Производство и разработка электроники, Электроника для начинающихБесконечная локализация, или как мы переводим карту в режиме реального времени

2018-10-04 в 5:55, admin, рубрики: Анализ и проектирование систем, Блог компании 2ГИС, локализация, Локализация продуктов, Программирование, Разработка веб-сайтов

Что происходит, когда ваш продукт начинает продаваться в другой стране со своим языком и культурными особенностями? Скорее всего, его ждёт локализация. В большинстве случаев требуется перевести только ресурсные файлы, чтобы меню и элементы интерфейса были на привычном пользователю языке. Но что делать, если основа того, что вы продаёте, — данные, которых много, они поступают постоянно, в большом объёме и требуют регулярного перевода. Причём не на один язык, а сразу на несколько.

Под катом вы найдете историю, как этот вопрос решали в 2ГИС. Я расскажу на примере последнего кейса с Дубаем, но практики применимы для любого языка.

Читать полностью »

Глубины SIEM: корреляции «из коробки». Часть 2. Схема данных как отражение модели «мира»

2018-09-30 в 23:14, admin, рубрики: SIEM, Анализ и проектирование систем, Блог компании Positive Technologies, ИБ, информационная безопасность, корреляция данных, нормализация данныхЭто вторая статья цикла, который посвящен методологии создания работающих «из коробки» правил корреляции, для SIEM-систем. В предыдущей статье мы поставили перед собой данную задачу, описали преимущества, которые будут получены при ее выполнении, а также перечислили основные проблемы, стоящие у нас на пути. В этой статье мы приступим к поиску решений и начнем с проблемы трансформации модели «мира», а также ее проявления на этапе нормализации событий.

Кратко о типах архитектур программного обеспечения, и какую из них выбрали мы для IaaS-провайдера

2018-09-30 в 15:23, admin, рубрики: 1cloud, Анализ и проектирование систем, архитектура по, Блог компании 1cloud.ru, микросервисыЕсть множество типов архитектур ПО со своими плюсами и минусами. Далее поговорим об особенностях наиболее популярных из них и расскажем о своем переходе на микросервисы.

Как собрать корпоративные услуги на одной онлайн-платформе: история «МегаФон.Бизнес»

2018-09-27 в 14:30, admin, рубрики: Анализ и проектирование систем, бизнес, Блог компании «МегаФон», дизайн, интерфейс, интерфейсы, корпоративная связь, Мегафон, сотовая связьУ каждого телеком-оператора есть большой набор тарифов и услуг, которые предназначены для корпоративных клиентов. Таких услуг может быть несколько десятков. Обычно пользователям в них сложно разобраться — трудности возникают уже на этапе подключения. Приходится «пролезать» сквозь бесчисленные лендинги, авторизации, формы заявок и строчки мелкого шрифта. Мы хотели, чтобы все стало просто и понятно. Для этого мы решили создать платформу «МегаФон.Бизнес». О том, как мы собирали экосистему решений для корпоративных клиентов и что в итоге получилось, расскажем в этом посте.

Волшебный штрихкод

2018-09-27 в 14:03, admin, рубрики: Анализ и проектирование систем, Карьера в IT-индустрии, проще чем кажется, управление персоналом, Управление продуктом, управление проектами, художественная литератураРустам подошел к Стасу, передал ему пачку бумаг – грязных, в масле, с помятыми уголками и какими-то пометками.

— Что за макулатура? – спросил Сергей, заглядывая через плечо Рустама.

— Сам ты макулатура. – обиделся Рустам. – Накладная это, на сборку.

— А нам ты ее зачем принес? – спросил Сергей.

— Да вон… — махнул рукой Рустам. – Даша опять чего-то намудрила, надо разбираться.

— Чего я намудрила, чё ты гонишь? – Даша была родом из деревни, что было видно невооруженным взглядом. Да она и не скрывала. – Мне сказали, я сделала!Читать полностью »

Корпоративный Das Experiment

2018-09-27 в 6:05, admin, рубрики: Анализ и проектирование систем, Карьера в IT-индустрии, Корпоративный Ламанчский, управление персоналом, Управление продуктом, управление проектами, художественная литература16.01

— Коллеги, у нас серьезные проблемы с управляемостью. – с серьезным видом сказала Светлана Владимировна. – Если так пойдет дальше, компанию можно закрывать.

— Что вы имеете в виду, Светлана Владимировна? – спросила Марина, директор по качеству.

— А вы не знаете, Марина? – удивилась директор.

— Ну, я догадываюсь, конечно. – не захотела выглядеть глупо Марина.

— Исполнительская дисциплина – вот ключевая проблема. – не стала развивать тему Светлана Владимировна. – Пока сотрудники не делают то, что им велено, в срок, который им указан, мы – в огромной опасности.

— Тогда нам нужна система! – восторженно сказала Марина.

Остальные понуро молчали.Читать полностью »

Курс MIT «Безопасность компьютерных систем». Лекция 9: «Безопасность Web-приложений», часть 1

2018-09-24 в 20:20, admin, рубрики: Heartbleed, Shellshock, Анализ и проектирование систем, Блог компании ua-hosting.company, Веб-безопасность, информационная безопасность, межсайтовые сценарии, ПрограммированиеМассачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз» Часть 1 / Часть 2 / Часть 3

Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3

Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности» Часть 1 / Часть 2

Лекция 6: «Возможности» Часть 1 / Часть 2 / Часть 3

Лекция 7: «Песочница Native Client» Часть 1 / Часть 2 / Часть 3

Лекция 8: «Модель сетевой безопасности» Часть 1 / Часть 2 / Часть 3

Лекция 9: «Безопасность Web-приложений» Часть 1 / Часть 2 / Часть 3Читать полностью »