В 2018-м году переиздали книгу «Разработка требований к программному обеспечению». Коллеги прислали мне ссылку на издание. Авторы добавили приёмы для работы в agile-проектах, определение роли аналитика и рекомендации по автоматизации. В Сети ходят крайне противоречивые отзывы. Заказал книгу и разобрался в вопросе.

Читать полностью »

Рубрика «Анализ и проектирование систем» - 60

Рецензия на книгу «Разработка требований к программному обеспечению» Карла Вигерса и Джой Битти

2018-09-24 в 5:20, admin, рубрики: Анализ и проектирование систем, бизнес-анализ, Профессиональная литература, разработка требований, системный анализ, Управление решениямиСоздание триггерной функции в pgModeler

2018-09-23 в 9:01, admin, рубрики: database design, pgmodeler, postgresql, sql, UML Design, Анализ и проектирование систем, визуализация данныхВ некотором царстве, в некотором государстве... понадобилось мне добавить триггер в модель на pgModeler. Что сделать достаточно легко. А вот добавить триггерную функцию… Тоже легко, но пришлось немного поразбираться с параметрами, предлагаемыми для заполнения/выбора в интерфейсе.

pgModeler — это весьма неплохой инструмент для проектирования баз данных, который умеет генерировать sql-скрипты для PostgreSQL. Подробно об этом инструменте и его возможностях можно почитать на официальном сайте.

Читать полностью »

Дела подводные — для роботов

2018-09-21 в 9:29, admin, рубрики: Анализ и проектирование систем, инженерные системы, Научно-популярное, Разработка робототехники, робототехника, роботыIntro

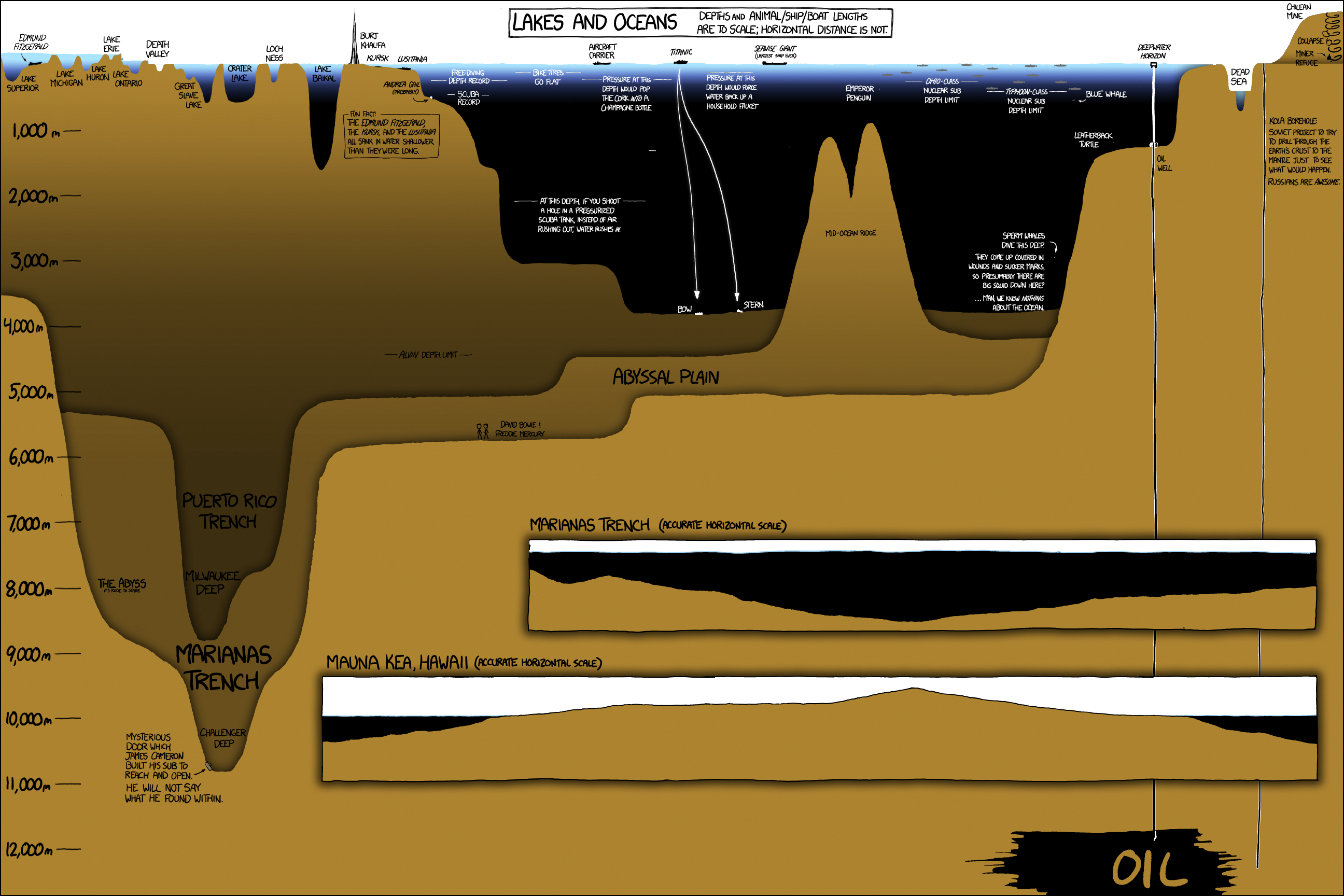

Поверхность планеты примерно на 71% покрыта океанами (порядка 361 млн. км²). Площадь РФ примерно 17 млн. км.

Глубина океанов неравномерна, выделяют следующие зоны:

шельф (shelf — полка) — глубина до 200—500 м;

континентальный склон — глубина до 3500 м;

океанское ложе — глубина до 6000 м;

глубоководные желоба — глубина ниже 6000 м.

Средняя глубина также отличается:

Атлантический — 3600 м

Индийский — 3890 м

Северный ледовитый — 1225 м

Тихий — 4250 м

Зачем человек лезет под воду?

Читать полностью »

Consumer-Driven Contracts как способ развития сервиса

2018-09-20 в 13:20, admin, рубрики: Fowler, Jan Robinson, microservice architecture, Microservices, Анализ и проектирование систем, архитектура, Блог компании Сбербанк, Микросервисная архитектура, микросервисы, Проектирование и рефакторинг, фаулер, Ян Робинсон

— Секрет успеха поставщика заключается в том, чтобы дать потребителям качественный товар… ой, то есть сервис. Ну и еще важно не пускаться во все тяжкие с нарушением обратной совместимости.

Уолтер Уайт

От переводчика

Что это

Это перевод статьи, описывающей шаблон Consumer-Driven Contracts (CDC).

Оригинал опубликован на сайте Мартина Фаулера за авторством Яна Робинсона.

Зачем это

В микросервисной архитектуре зависимости между сервисами являются источником проблем. Шаблон CDC помогает решать эти проблемы способом, устраивающим и разработчиков сервиса, и его потребителей. Фаулер ссылается на Consumer-Driven Contracts в ключевой статье по микросервисной архитектуре: Microservices.

Для кого это

Статья будет особенно полезна командам, разрабатывающим сервисы для нескольких потребителей в рамках одной организации, и командам-потребителям таких сервисов.

Курс MIT «Безопасность компьютерных систем». Лекция 8: «Модель сетевой безопасности», часть 3

2018-09-20 в 13:13, admin, рубрики: click jacking attack, frame busting code, mime, screen sharing attack, Анализ и проектирование систем, атака переполнением буфера, Блог компании ua-hosting.company, дочерний фрейм, интернет-безопасность, информационная безопасность, переназначение DNS, Программирование, родительский фреймМассачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз» Часть 1 / Часть 2 / Часть 3

Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3

Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности» Часть 1 / Часть 2

Лекция 6: «Возможности» Часть 1 / Часть 2 / Часть 3

Лекция 7: «Песочница Native Client» Часть 1 / Часть 2 / Часть 3

Лекция 8: «Модель сетевой безопасности» Часть 1 / Часть 2 / Часть 3Читать полностью »

Корпоративный презерватив

2018-09-20 в 6:01, admin, рубрики: Анализ и проектирование систем, Карьера в IT-индустрии, Корпоративный Ламанчский, управление персоналом, Управление продуктом, управление проектами, художественная литература— Чего?! Какая, к хренам, экономическая целесообразность? – вскочил со стула Сергей.

— Да она там через NPV, то есть чистую приведенную стоимость проекта, считается. – опешила и забормотала Ксения. – Поможете рассчитать?

— Ксения, вы в своем уме? – зло нахмурился Сергей.

— Сергей, не орите на меня, пожалуйста. – голос Ксении задрожал. – Мне и так тяжело, своей работы хватает, а тут еще это…

— Да я не на вас ору, а… — Сергей осекся, сделал неопределенный жест рукой. – В эфир, так сказать. Что, еще раз, вам надо рассчитать?

— NPV, чистая приведенная стоимость проекта. – Ксения, на всякий случай, прочитала по бумажке.

— Чистую приведенную стоимость проекта установки диспенсера для бумажных полотенец в туалете?!Читать полностью »

Если вы в Казани или Новосибирске и хотите проектировать микросхемы, как в Купертино

2018-09-20 в 4:59, admin, рубрики: Altera, fpga, register transafer level, RTL, SystemVerilog, Verilog, xilinx, Анализ и проектирование систем, будущее здесь, высокая производительность, Иннополис, Новосибирск, Новосибирский ТГУ, ПЛИС, Производство и разработка электроникиГоспода! На фотографии Ирина, девушка из Новосибирска, рассматривает музейную экспозицию про персональные компьютеры 1980-х годов. Именно тогда, в 1980-х, окончательно произошел весьма неприятный разрыв между западной электроникой и советской. Если в 1970-х советская электроника просто отставала лет на 7 (если судить по датам выхода DEC PDP-11 и СМ-4), то в районе 386-го она просто померла.

Одновременно в конце 1980-х на Западе появилась технология логического синтеза из языков описания аппаратуры Verilog и VHDL. Эта технология стала мейнстримом в 1990-х и в конечном итоге в 21 веке привела к айфонам и нейроускорителям. Логический синтез ввели во всяких MIT и Стенфордах вместе с лабами на ПЛИС-ах еще в 1990-е, но в России и Украине того времени пораженческие настроения и неверие в отечественную электронику привели к тому, что исправлять ситуацию предстоит нам сейчас.

Для того, чтобы построить в России экосистему разработки электроники, с сотнями компаний, а не дюжиной, как сейчас, нужно делать то, что делали в США в 1990-х и делают сейчас в Китае: выучить кучу молодых инженеров принципам логического проектирования цифровых схем на уровне регистровых передач. Даже если не все из них будут проектировать микропроцессоры и сетевые чипы, а половина пойдет в чистое программирование, эти знания не пропадут зря: время повышения быстродействия компьютеров за счет уменьшения транзисторов подходит к концу, и везде наступают гибридные софтверно-хардверные решения, со специализированными аппаратными вычислительными блоками — об этом недавно даже произнес речь Джон Хеннесси, председатель совета директоров компании Alphabet / Google.

Я это все говорю к тому, что она днях в Новосибирске пройдет одно из мероприятий по вытаскиванию России из неразвитого состояния в данной области.

Читать полностью »

Глобализация своими руками

2018-09-18 в 11:42, admin, рубрики: Анализ и проектирование систем, будущее здесь, Здоровье гика

Хей хо, славныее! Как насчет небольшой профилактики выгорания прямо сейчас?

Хочется верить что Вам, как и мне когда-то, сможет помочь эта микстура из свежих идей, масштабных вызовов и их обсуждения.

Читать полностью »

Так ли хорош DRY или все же он может нарушать O из SOLID

2018-09-17 в 8:26, admin, рубрики: copy-paste, DRY, open-closed, solid, Анализ и проектирование систем, Программирование, Промышленное программирование, Совершенный кодПринцип DRY (Do not Repeat Yourself) давно всем вполне очевиден и любим многими программистами. И многие согласны, что Copy/Paste это совсем не круто. В этой статье я хочу привести пример того, в каких случаях в промышленном программировании использование Copy/Paste более уместно и помогает красиво реализовать Open-Closed принцип из SOLID.

Читать полностью »

Курс MIT «Безопасность компьютерных систем». Лекция 8: «Модель сетевой безопасности», часть 2

2018-09-17 в 6:39, admin, рубрики: mime, Анализ и проектирование систем, атака переполнением буфера, Блог компании ua-hosting.company, интернет-безопасность, информационная безопасность, ПрограммированиеМассачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз» Часть 1 / Часть 2 / Часть 3

Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3

Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности» Часть 1 / Часть 2

Лекция 6: «Возможности» Часть 1 / Часть 2 / Часть 3

Лекция 7: «Песочница Native Client» Часть 1 / Часть 2 / Часть 3

Лекция 8: «Модель сетевой безопасности» Часть 1 / Часть 2 / Часть 3Читать полностью »