Сегодня мы будем говорить о подсетях. Как я рассказывал в последнем видеоуроке, подсети – это очень простая концепция, и для того, чтобы её понять, вам не понадобится ручка и бумага. Я уверен, что если вы внимательно посмотрите этот видеоурок и постараетесь выучить всё, о чём я рассказываю, то знания надёжно закрепятся в вашей голове.

Когда я начал готовить эту презентацию, то понял, что подсети представляют собой обширную тему, которую нельзя уместить в одно видео, поэтому решил разделить так – дневной урок мы посвятим IP-адресам класса С, а для IP-адресов класса А и В у меня есть другое видео, которое я решил назвать вечерним уроком. Кроме того, на последнем уроке третьего дня мы рассмотрим концепцию суперсетей.

Что же такое подсети? Как мы обсудили в предыдущем видео, подсети появляются в результате разбиения на части одной большой сети.

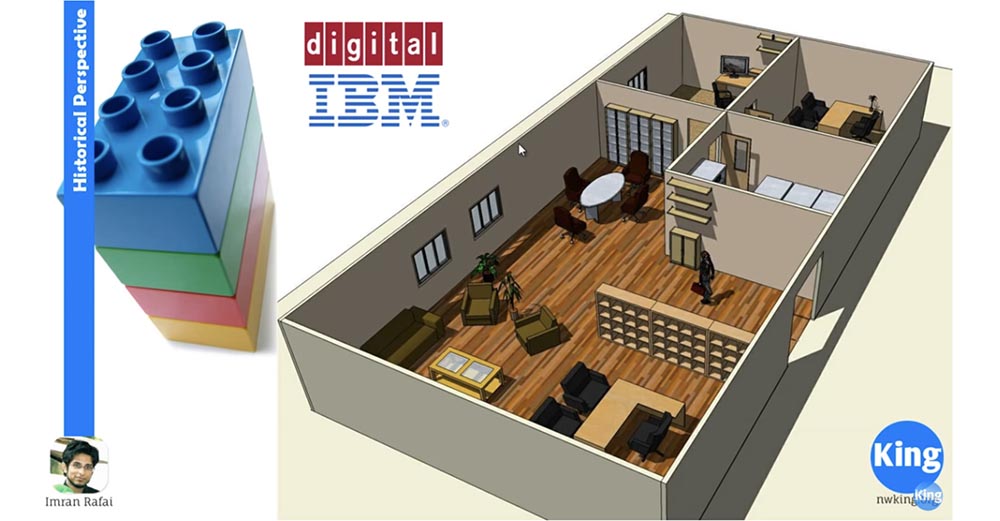

Если посмотреть на приведённый рисунок, вы увидите одно большое помещение, разделенное внутренней стеной на 2 отдельные комнаты. Точно также одну большую сеть можно разделить на несколько сетей и использовать их как отдельные сети. Для понимания сущности подсетей нам нужно немного поговорить об IP-адресах. Есть два типа IP-адресов: частные IP-адреса и публичные IP-адреса. Что же представляет собой частный IP-адрес?Читать полностью »

![[] Реализация honeypot на маршрутизаторах Cisco - 1 [] Реализация honeypot на маршрутизаторах Cisco - 1](https://www.pvsm.ru/images/2019/01/16/realizaciya-honeypot-na-marshrutizatorah-Cisco.jpeg)