6 марта Windows Defender заблокировал более 80 000 экземпляров нескольких сложных троянов, которые использовали изощренные приемы внедрения вредоносного кода в адресное пространство процессов и не менее изощренные механизмы обеспечения устойчивости и уклонения от обнаружения. Выявить новую волну попыток заражения удалось благодаря сигналам от систем поведенческого анализа в сочетании с облачными моделями машинного обучения.

Рубрика «кибератаки» - 4

Срыв масштабной хакерской атаки на пользователей Windows в России

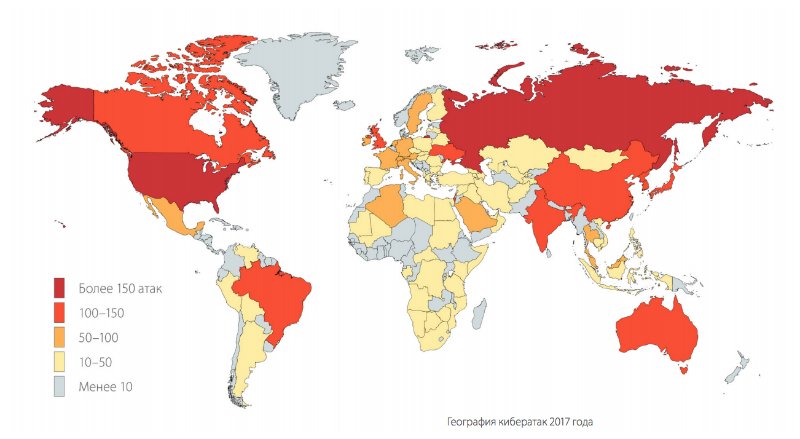

2018-03-16 в 19:58, admin, рубрики: Dofoil, windows, Windows Defender, антивирусная защита, Блог компании Microsoft, информационная безопасность, кибератаки, машинное обучение, разработка под windows, уязвимостиИсследование кибератак 2017 года: 47% атак направлены на инфраструктуру компаний

2018-03-14 в 23:31, admin, рубрики: Блог компании Positive Technologies, информационная безопасность, кибератаки, уязвимостиСогласно собранной экспертами Positive Technologies статистике, самыми частыми объектами атак в 2017 году стали инфраструктура и веб-ресурсы компаний, а среди главных трендов года специалисты называют трояны-шифровальщики, развитие рынка киберуслуг, атаки на банки, криптовалютные биржи и ICO.

Главным трендом 2017 года, несомненно, стали трояны-шифровальщики. Причем, как показал анализ поведения злоумышленников на протяжении всего года, проблему представляют не столько вымогатели, сколько вирусы, которые безвозвратно шифруют данные, нанося тем самым огромный урон инфраструктуре компаний.Читать полностью »

SOC for beginners. Как организовать мониторинг инцидентов и реагирование на атаки в режиме 24х7

2017-12-14 в 12:29, admin, рубрики: SaaS / S+S, SoC, solar jsoc, Блог компании Solar Security, информационная безопасность, кибератаки, киберугрозы, мониторинг инцидентов, реагирование на инциденты, управление командой, управление персоналом, управление проектами, центр мониторингаПродолжаем цикл наших статей «SOC for beginners». В прошлый раз мы говорили о том, как внедрить в компании Threat Intelligence и не пожалеть. Сегодня хотелось бы поговорить о том, как организовать процессы, чтобы обеспечить непрерывный мониторинг инцидентов и оперативное реагирование на атаки.

В первом полугодии 2017 г. совокупный среднесуточный поток событий ИБ, обрабатываемых SIEM-системами и используемых Solar JSOC для оказания сервиса, составлял 6,156 миллиардов. Событий с подозрением на инцидент – в среднем около 960 в сутки. Каждый шестой инцидент – критичный. При этом для наших клиентов, в числе которых «Тинькофф Банк», «СТС Медиа» или «Почта Банк», вопрос оперативности информирования об атаке и получения рекомендаций по противодействию стоит очень остро.

Мы решили рассказать, как мы решали эту задачу, с какими проблемами столкнулись, и какой метод организации работы в итоге используем.

SOC for beginners. Задачи SOC: мониторинг

2017-10-18 в 11:03, admin, рубрики: SaaS / S+S, SoC, solar jsoc, Блог компании Solar Security, информационная безопасность, кибератаки, мониторинг инцидентовМы продолжаем рассказывать о буднях Security Operations Center – о реагировании на массовые кибератаки, любопытных кейсах у заказчиков и правилах корреляции событий, позволяющих нам детектировать атаки на заказчиков и пр.

Сегодня мы хотим открыть новый цикл статей, задача которого – продемонстрировать, с какими задачами и трудностями сталкиваются все начинающие (и не очень) SOCостроители, и главное – поделиться нашим опытом по их решению.

Хакеры стали чаще воровать деньги в банках, а не у их клиентов

2017-06-19 в 9:38, admin, рубрики: Adaptive Defense 360, pandalabs, swift, антивирусная защита, банк, белая книга, Блог компании Panda Security в России, кибератаки, киберкража, компании, системное администрирование, финансовая безопасность

Угрозы совершенствуются, вредоносные программы становятся все более сложными, а техники атаки — все более изощренными. Жертвы уже не выбираются случайно, атаки стали направленными, скоординированными и использующими различные направления. Также изменился мотив: он уже не связан с признанием — только экономическая прибыль.

Кибер-преступность — это очень доходный и привлекательный бизнес. Сегодня хакеры стали более профессиональными, они имеют более совершенные технические средства и экономические ресурсы, которые позволяют им делать свои атаки более изощренными. Поэтому они уже не боятся нападать прямо на банки, что было немыслимо еще несколько лет назад.Читать полностью »

О потребителях и типах Threat Intelligence

2017-06-16 в 6:50, admin, рубрики: threat intelligence, TTP, Блог компании Перспективный мониторинг, информационная безопасность, кибератаки, киберпреступность, перспективный мониторинг, пиво, разведка, реагирование на инциденты, метки: threat intelligence, TTPРаз в два-три года в «информационно-безопасном» мире появляется панацея от всех бед, которая защитит и от киберпреступников, и от киберактивистов, от промышленного шпионажа и APT-атак. Все установленные ИБ-системы объявляются морально устаревшими и никуда не годными, их предлагается срочно заменить. Естественно, не бесплатно. За чудо-лекарством выстраиваются очереди, лицензий на всех не хватает. А потом продавец просыпается.

Очень похожая ситуация сейчас складывается с Threat Intelligence. Это очень модно, драйвово, молодёжно, но провайдеры, пользователи и покупатели зачастую понимают под TI совсем разные вещи.

Давайте попробуем разобраться, что же это за загадочный зверь, откуда он так внезапно «выскочил», зачем нужна и кому интересна такая разведка, и можно ли заниматься разведкой за бокалом любимого пива.Читать полностью »

20% российских ИТ-систем подверглись кибератакам из-за отсутствия обновлений ПО

2017-06-14 в 14:11, admin, рубрики: информационная безопасность, исследование защиты программ, кибератаки, российские компании Специалисты Positive Technologies проанализировали уязвимость российских компаний. По результатам исследования за 2016 год, 20% ИТ-систем российских госструктур, промышленных компаний, банков и телекоммуникационных операторов имеют критические уязвимости, связанные с недостаточным обновлением программного обеспечения.

Специалисты Positive Technologies проанализировали уязвимость российских компаний. По результатам исследования за 2016 год, 20% ИТ-систем российских госструктур, промышленных компаний, банков и телекоммуникационных операторов имеют критические уязвимости, связанные с недостаточным обновлением программного обеспечения.

Более того, по мнению исследователей, большая часть ПО, которое компании используют для защиты, безнадежно устарела. Этот софт не обновлялся много лет подряд. Зафиксированы и такие случаи, когда обновление не производилось в течение девять лет. Причем случаи эти не являются единичными.Читать полностью »

Не только WannaCry: эксплойт EternalBlue порождает новые атаки

2017-05-19 в 6:45, admin, рубрики: ETERNALBLUE, panda adaptive defense 360, WannaCry, антивирусная защита, Блог компании Panda Security в России, информационная безопасность, кибератаки, киберугрозы, уязвимости, шифровальщик

После того как EternalBlue был опубликован, кто-нибудь еще воспользовался им? Или только создатели WannaCry? Прежде чем ответить на данный вопрос, давайте взглянем на историю уязвимости, которая дала путь эксплойту EternalBlue.Читать полностью »

Атака семейства шифровальщиков WannaCry: анализ ситуации и готовность к следующим атакам

2017-05-17 в 10:39, admin, рубрики: panda adaptive defense 360, WannaCry, антивирусная защита, Блог компании Panda Security в России, информационная безопасность, кибератаки, киберугрозы, уязвимости, шифровальщик

Ситуация с атакой шифровальщика WannaCry всколыхнула весь мир: от экспертов по информационной безопасности до руководителей ряда крупных стран. И хотя мы слышим о том, что существенного ущерба не было, все же данная атака вызывает множество вопросов. Как развивается ситуация? Какие последствия? К чему готовиться? Представляем текущий технический анализ экспертов PandaLabs.Читать полностью »

Что такое Cyber-Kill Chain и почему ее надо учитывать в стратегии защиты

2017-04-27 в 10:45, admin, рубрики: Adaptive Defense 360, Cyber-Kill Chain, Intelligence Driven Defense, panda security, антивирусная защита, Блог компании Panda Security в России, вредоносные программы, кибератаки, киберугрозы, направленные атаки, системное администрирование, метки: adaptive defense 360, Cyber-Kill Chain, Intelligence Driven Defense, вредоносные программы, кибератаки, киберугрозы, направленные атаки

Современные направленные атаки – это целый комплекс мероприятий, в результате чего взлом и заражение сети не происходят «вдруг из ничего». Этому предшествует целый набор действий. Модель Cyber-Kill Chain и ее расширенная версия как раз и описывают все этапы атаки.Читать полностью »