Зодиак (неопознанный американский серийный убийца, действовавший в 60-х и 70-х годах прошлого века) отправил множество издевательских писем в прессу города Сан-Франциско. В этих письмах убийца брал на себя ответственность за преступления и угрожал совершить новые убийства. Письма также содержали три шифра, каждый из которых являлся частью 408-символьной криптограммы. Убийца утверждал, что эта криптограмма раскроет секрет его личности. Зодиак отправил четвертый и последний шифр (который рассматривается в этой статье) в San Francisco Chronicle после того, как 408-символьная криптограмма, расшифрованная в 1969 году, не раскрыла личность убийцы.

Рубрика «криптография» - 12

Решение 340-символьного шифра Зодиака с помощью Mathematica

2021-03-27 в 8:25, admin, рубрики: wolfram mathematica, Блог компании ITSOFT, зодиак, криптография, математика, омофоническая замена, перестановочный шифр, шифрПасхалки на марсоходе: парашют с секретным сообщением и его расшифровка

2021-02-26 в 11:37, admin, рубрики: aerospace, Perseverance, Блог компании НПП ИТЭЛМА, Занимательные задачки, космонавтика, криптография, марс, Научно-популярное, парашют, Пасхалки

Инженеры намекнули, что спрятали зашифрованное послание в парашюте, с помощью которого совершил посадку марсоход Perseverance. Энтузиастам на решение этой загадки потребовалось несколько часов.

Когда на прошлой неделе марсоход NASA Perseverance преодолевал атмосферу Марса, видеокамера на устройстве зафиксировала головокружительное раскрытие парашюта, украшенного красно-оранжевыми и белыми пятнами.

В этих пятнах было закодировано секретное сообщение.

Во время пресс-конференции в понедельник Аллен Чен, инженер, отвечающий за систему посадки, рассказал о том, что можно было увидеть и узнать из замедленного видео.

Он добавил, загадочно и беспечно, что его команда надеется вдохновить других. «Иногда мы оставляем сообщения в нашей работе, чтобы другие могли их найти и получить дозу мотивации», — сказал он. «Поэтому мы приглашаем всех вас поучаствовать и показать свои работы».

Читать полностью »

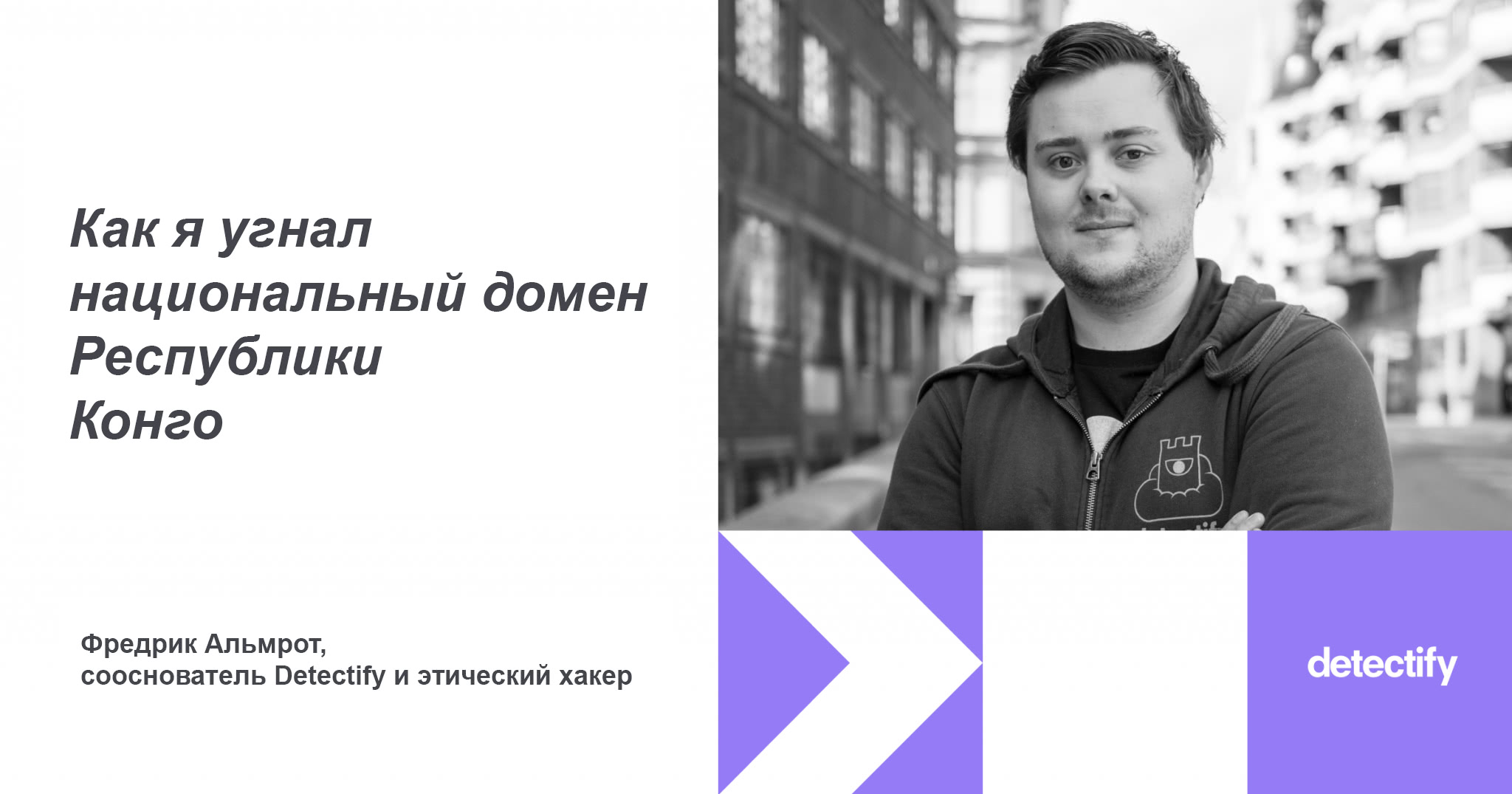

Как я угнал национальный домен Демократической Республики Конго

2021-02-25 в 12:43, admin, рубрики: DNS, DNS hijacking, fast flux, ITSumma, mitm, SSL, TLS, wpad, Администрирование доменных имен, Блог компании ITSumma, ботнет, домен, информационная безопасность, Конго, криптография, шифрованиеПримечание: проблема решена. Сейчас национальный домен .cd уже не делегирует полномочия скомпрометированному нейм-серверу

TL;DR Представьте, что может произойти, если национальный домен верхнего уровня (ccTLD) суверенного государства попадет в чужие руки. Однако я (@Almroot) купил доменное имя, которое указано для делегирования NS в национальном домене Демократической Республики Конго (.cd), и временно принял более 50% всего DNS-трафика для этой TLD. На моём месте мог оказаться злоумышленник, который использовал бы эту возможность для MITM или других злоупотреблений.

Почему все порталы с персональными данными вне закона с 2008 года и как получилось, что всем плевать, в том числе ФСБ

2021-02-04 в 5:27, admin, рубрики: 152-фз, TLS, Блог компании Информационный центр, Законодательство в IT, информационная безопасность, криптография, персональные данные, ФСБ

Доброго времени суток! Сегодня мы поговорим о том, к чему приводят невыполнимые требования законодательства. Понятно, что глобально это приводит к невыполнению этих самых требований, но здесь мы рассмотрим конкретный пример.

Безопасен ли Телеграмм, так ли это? Как доказать безопасность мессенджера

2021-01-30 в 14:45, admin, рубрики: безопасность, диффи-хеллмана, дуров, криптография, мессенджеры, ТелеграммНа фоне борьбы мессанджеров, особенно когда WhatsApp так сильно скомпрометировал себя, очередной раз встал вопрос о безопасности общения и приватных данных. И конечно что же всех интересуют доказательство того, что нашу переписку невозможно прочесть.

История одного «сломанного» тестового задания или осторожнее с версиями OpenSSL…

2020-12-26 в 13:46, admin, рубрики: ctf, openssl, информационная безопасность, криптография, тестовое заданиеDisclaimer. Я не «настоящий сварщик», но, в связи с поиском интересной работы в сфере информационной безопасности, в последнее время регулярно решаю разные CTF и машинки на HackTheBox. Поэтому, когда мне прислали ссылку на одно из тестовых заданий в стиле CTF, я не смог пройти мимо…

Смысл тестового задания достаточно простой. Дан дамп трафика, в котором спрятан ключ шифрования, некий мусор и зашифрованный флаг. Нужно их извлечь и расшифровать флаг. Также приведена команда OpenSSL, с помощью которой был зашифрован данный флаг. Трафик достаточно интересный, но уже через 10 строк кода на питоне передо мной лежал ключ шифрования, мусор и зашифрованный флаг. Казалось бы, что может пойти не так?

Почему злой-сосед-хакер не накрутит вам умный счётчик. Защищённость NB-IoT от сетевых атак

2020-12-24 в 9:14, admin, рубрики: cryptography, information security, IoT, NB-IoT, Интернет вещей, информационная безопасность, криптография, сотовая связь

Прошло 2 года с тех пор, как в России появилась возможность разворачивать IoT-системы на базе технологии NB-IoT. Счётчики, сами отправляющие свои показатели в ЖКХ, автоматические микро-метеозонды вдали от цивилизации, умное сельское хозяйство — всё это скоро станет частью повседневности.

Важно, чтобы ни система устройств, ни данные, которые она собирает и передаёт, не были использованы против пользователей системы. Если вам интересно, как стандарт NB-IoT защищает их от сетевых атак, то приглашаю под кат.

Криптоанализ резиновым шлангом и методы его предотвращения

2020-12-22 в 12:02, admin, рубрики: защита данных, защита информации, информационная безопасность, криптоанализ, криптография, социальная инженерияЕсли необходимость — мать изобретения, то неблагоприятная обстановка и драматические события — это, пожалуй, мать криптоанализа.

Автор "Книги шифров" - Сингх Саймон.

Какие способы взлома эффективнее? Поиск уязвимостей в программах? Полный перебор? Разгадывание хэша? А вот и не угадали. Именно атаки на уровне пользователя эффективнее всего справляются со своей задачей.

Одна из основных проблем криптографии как раз и состоит в том, что человек является слабым звеном в криптосистеме.

Spoiler The Mandalorian

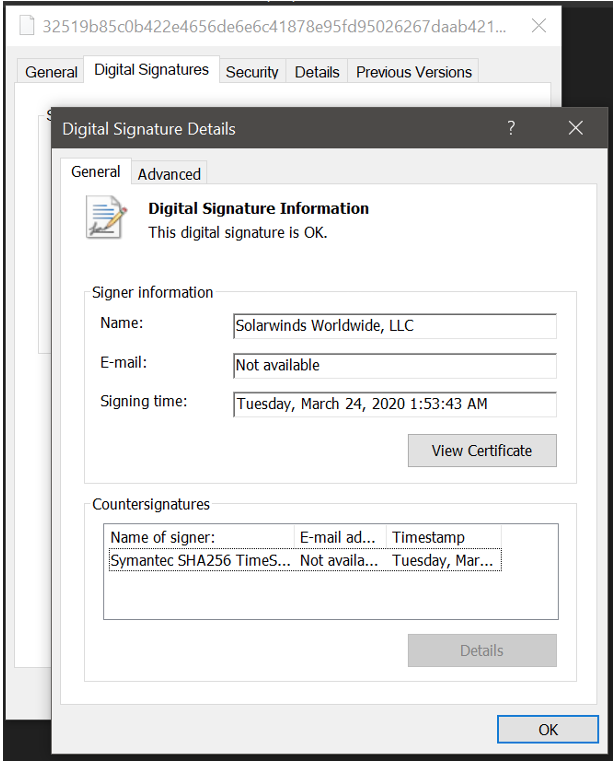

Хакеры SolarWinds размазали свои байты в HTTP-трафике через регулярные выражения

2020-12-20 в 19:33, admin, рубрики: apt29, covert signaling, Cozy Bear, solarwinds, SUNBURST, Блог компании GlobalSign, информационная безопасность, криптография, Регулярные выражения, Софт, Стеганография, цифровая подпись

Валидная цифровая подпись на DLL со встроенным бэкдором

Практически по всем профильным СМИ прошла новость о взломе программного обеспечения SolarWinds в рамках глобальной кампании кибершпионажа. Здесь нужно понимать масштаб атаки: этот софт для мониторинга IT-инфраструктуры (CPU, RAM, сеть) используют тысячи частных компаний и государственных учреждений, включая АНБ, Пентагон, Госдеп и проч. В общей сложности 300 000 клиентов по всему миру (данная страница уже удалена с официального сайта SolarWinds, по ссылке — копия из веб-архива).

Самое интересное в этой атаке: 1) внедрение бэкдора внутрь обновлений SolarWinds и 2) оригинальный механизм сокрытия данных в служебном HTTP-трафике программы SolarWinds. В двух словах расскажем о методе стеганографии (covert signaling), который здесь применялся.

Читать полностью »