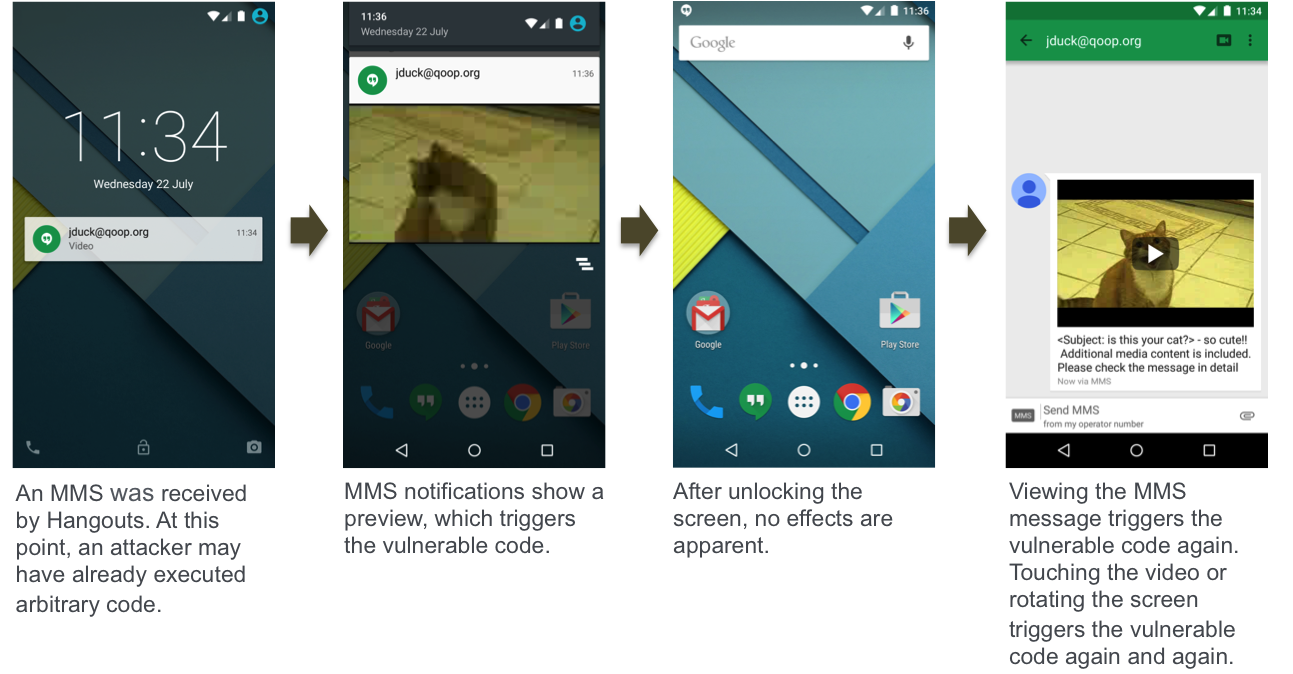

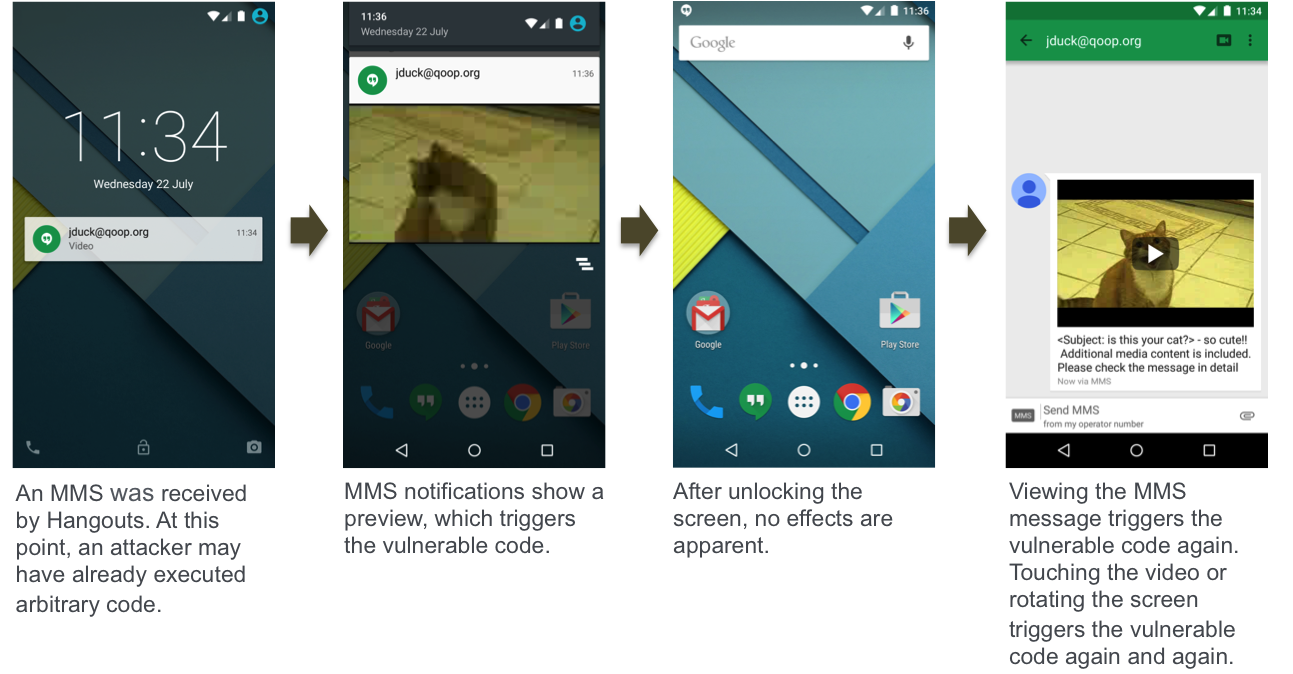

На скриншотах представлен возможный процесс заражения телефона. Пользователь получает сообщение, уведомление о нём появляется на экране — и в этот момент зловред уже активирован. На разлоченном экране не видно ничего подозрительного. Открытие сообщения заново активирует зловреда.

Специалисты по компьютерной безопасности из компании Zimperium вчера написали в своём блоге о раскрытой ими уязвимости одной из встроенных в операционку библиотек. Stagefright — библиотека для обработки медиафайлов разных форматов. Сотрудник компании нашёл в ней грубые ошибки, которые в худшем случае позволят захватить управление смартфоном даже без участия пользователя, при помощи отправки специально сформированного MMS-сообщения. Уязвимость присутствует в 95% Android-устройств, число которых в данный момент оценивается в миллиард.

Поскольку обработка и декодирование медиаданных занимает достаточно много процессорного времени, библиотека для обеспечения хорошего быстродействия написана на C++. А это язык более сложный и низкоуровневый, чем привычная для Android Java, и программы на нём, по утверждению специалистов из компании Zimperium, более подвержены ошибкам, связанным с утечками памяти.

Так получилось и на этот раз. Для атаки злоумышленнику достаточно знать ваш номер телефона. Особым образом сконструированный медиафайл, отправленный на этот номер через MMS, может не только сразу по приёму сообщения выполнить произвольный код на телефоне, но и полностью удалить после этого зловредное сообщение. Владельцу телефона даже не придётся открывать какие-нибудь подозрительные файлы — по окончанию процесса он увидит лишь уведомление о полученном MMS.

Читать полностью »