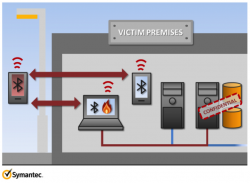

Сегодня вредоносное ПО прогрессирует, и получить его на машину можно не только посещая ХХХ сайты или сайты сомнительного происхождения. В настоящее время заражение все чаще и чаще происходит с вполне доверенных сайтов. На сайтах размещаются редиректы на вредоносные ресурсы, с которых и происходят заражения ПК вредоносным ПО. Способы взлома сайта и размещение на нем данного редиректа различны, от кражи пароля к FTP до залива через уязвимости движка сайта. Способы перехода так же могут быть отличными, например размещение IFrame или скрипта в шапке сайта.

При посещении подобного сайта, через цепочку редиректов, в процессе которой собираются данные о вашей системе, в том числе о версиях ПО и ОС, происходит запуск либо java аплета либо pdf файла, сформированных особым образом, что позволяет, используя уязвимости в Java или Acrobat, скачать на машину без ведома пользователя исполняемый файл вредоносного содержания.

Читать полностью »