Иногда бывает нужно найти какую-любо программу для тестирования, на уязвомости. Я составил свой список русскоязычных ресурсов по ИБ где можно достать (купить или бесплатно добыть) софт или услуги той сферы.

Читать полностью »

Рубрика «защита» - 11

Список русскоязычных форумов в сфере ИБ

2012-10-28 в 20:03, admin, рубрики: взлом, защита, защита информации, информационная безопасность, программы, Софт, уязвимости, форум, хакинг, метки: взлом, защита, защита информации, информационная безопасность, программы, софт, уязвимости, форум, хакингВариант защиты от внезапной проверки на базе офисной мини-АТС

2012-09-28 в 6:09, admin, рубрики: безопасность, защита, маски-шоу, Песочница, телефония, метки: безопасность, защита, маски-шоу

Привет! Все знают, какие неприятности порой доставляют внезапные проверки, и необходимо скоординировать действия сотрудников. Для этого в нашей компании было решено реализовать систему оповещения.

Читать полностью »

Вариант оповещения сотрудников в случае внезапной проверки (на базе офисной мини-АТС)

2012-09-28 в 6:09, admin, рубрики: безопасность, защита, маски-шоу, Песочница, телефония, метки: безопасность, защита, маски-шоу .jpg)

Привет! Все знают, какие неприятности порой доставляют внезапные проверки, при которых необходимо скоординировать действия сотрудников. Для этого в нашей компании было решено реализовать систему оповещения.

Читать полностью »

Torrrent-клиент, пользователей которого нельзя обвинить в скачивании, хранении и распространении контента

2012-09-15 в 9:05, admin, рубрики: p2p, Peer-to-Peer, torrent, Блог компании «Torrent Stream», защита, копирайт, метки: p2p, torrent, защитаНедавно нами было анонсирован проект «ACE Stream», и вся ветка продуктов Torrent Stream скоро перекочует под эту марку. Это не просто смена бренда, а еще и новый вектор развития, с новыми возможности для применения и эксплуатации P2P технологии во всевозможных интернет-проектах. Несмотря на присутствие коммерческого вектора в проекте «ACE Stream» ( решения/продукты и услуги для коммерческих организаций ), некоммерческое направление также будет развиваться, и все возможности Torrent Stream по-прежнему будут доступны пользователю, а кроме этого, еще и значительно будут расширяться новыми возможностями, которые не только будут обеспечивать дополнительные удобства, но еще и будут на программном уровне защищать интересы своих пользователей и их спокойствие при использовании торрентов. Вот с одним из таких программных методов, внедрение которого позволит защитить наших пользователей от обвинений в скачивании, хранении и распространении контента, при использовании ими торрентов для проигрывания видео и аудио в онлайне, я бы и хотел всех ознакомить.

Возможно, кому-то наша цель покажется банальной, но при этом для многих пользователей Интернет она является очень актуальной и насущной.

Цель: Сделать онлайн воспроизведение через торренты, абсолютно безопасным для пользователя

Для тех кто не знает: одна из функций продуктов Torrent Stream ( ACE Stream ) позволяет проигрывать в онлане видео и аудио контент, через торренты, без необходимости ожидания загрузки всего файла. ( Пример одного из продуктов, который превращает практически любые торрент-трекеры в онлайн-кинозалы: Расширение для веб-браузераTS Magic Player

Сразу хочу сказать, что речь не будет идти о какой-то закрытой надстройки над протоколом. Полная совместимость с любыми другими торрент-клиентами!

Torrent-клиент, пользователей которого нельзя обвинить в скачивании, хранении и распространении контента

2012-09-15 в 9:05, admin, рубрики: p2p, Peer-to-Peer, torrent, Блог компании «Torrent Stream», защита, копирайт, метки: p2p, torrent, защитаНедавно нами было анонсирован проект «ACE Stream», и вся ветка продуктов Torrent Stream скоро перекочует под эту марку. Это не просто смена бренда, а еще и новый вектор развития, с новыми возможности для применения и эксплуатации P2P технологии во всевозможных интернет-проектах. Несмотря на присутствие коммерческого вектора в проекте «ACE Stream» ( решения/продукты и услуги для коммерческих организаций ), некоммерческое направление также будет развиваться, и все возможности Torrent Stream по-прежнему будут доступны пользователю, а кроме этого, еще и значительно будут расширяться новыми возможностями, которые не только будут обеспечивать дополнительные удобства, но еще и будут на программном уровне защищать интересы своих пользователей и их спокойствие при использовании торрентов. Вот с одним из таких программных методов, внедрение которого позволит защитить наших пользователей от обвинений в скачивании, хранении и распространении контента, при использовании ими торрентов для проигрывания видео и аудио в онлайне, я бы и хотел всех ознакомить.

Возможно, кому-то наша цель покажется банальной, но при этом для многих пользователей Интернет она является очень актуальной и насущной.

Цель: Сделать онлайн воспроизведение через торренты, абсолютно безопасным для пользователя

Для тех кто не знает: одна из функций продуктов Torrent Stream ( ACE Stream ) позволяет проигрывать в онлане видео и аудио контент, через торренты, без необходимости ожидания загрузки всего файла. ( Пример одного из продуктов, который превращает практически любые торрент-трекеры в онлайн-кинозалы: Расширение для веб-браузераTS Magic Player

Сразу хочу сказать, что речь не будет идти о какой-то закрытой надстройки над протоколом. Полная совместимость с любыми другими торрент-клиентами!

В Ubisoft решили отказаться от защиты игр, требующей постоянного подключения к интернету

2012-09-05 в 10:08, admin, рубрики: drm, game development, ubisoft, защита, метки: drm, ubisoft, защитаДиректор подразделения онлайн-игр компании Ubisoft (серия )Стефани Перлоттои (Stephanie Perlotti ) о обширном интервью игровому изданию rockpapershotgun.com сообщила, что её компания приняла решение отказаться от сомнительной практики защиты игр, которая требовала для запуска игры наличия постоянного подключения к сети; при этом также не будет ограничений ни по числу инсталляций, ни по числу компьютеров, на которые игра может быть установлена.

Единственное требование от издателя таких хитов как Assassin's Creed и Far Cry 2 будет заключаться в том, что игра должна будет единожды пройти активацию на серверах Ubisoft, после чего она будет считаться легитимной и не требовать более никаких манипуляций для её запуска.

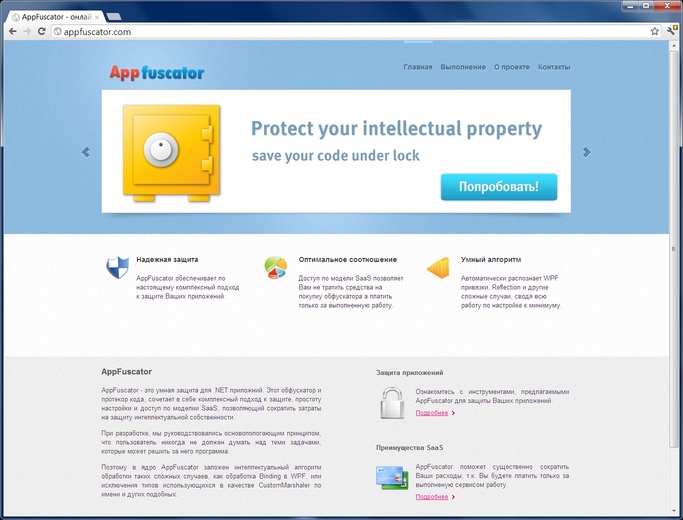

Защита .NET приложений в облаках

2012-08-23 в 13:47, admin, рубрики: .net, Mono, защита, информационная безопасность, обфускатор, обфускация, протектор, метки: .net, Mono, защита, обфускатор, обфускация, протектор

Пожалуй, защита ПО всегда была для меня одной из самых любимых тем. Я обожал придумывать сложные хитроумные проверки лицензионности программы, и с упоением реализовывал их. Я всегда держался принципа, что хакер, чтобы взломать защиту, должен изучить максимум технологий использующихся в программе. Пусть думает о синхронизации потоков, если ему захотелось поставить бряк в алгоритме проверки ключа. Пусть изучает вопросы подсчета COM ссылок, если он хочет вмешаться в мой алгоритм. Пусть думает о том, как представлены битовые карты изображений в памяти, если он решил разобраться, как я сохранил данные ключа.

Да, C++ был почти идеальным языком в этом плане. Но времена меняются, старые технологии уходят и на их место приходят новые более продуктивные и удобные. Так наша команда перешла на .NET. Но в обмен на простоту разработки и удобство отладки, мы в придачу получили в довесок и простоту декомпиляции нашего ПО. Теперь хакер мог не просто обойти лицензионные ограничения, но и получить почти полный исходник нашей программы просто скормив ее рефлектору.

Разумеется, в качестве решения этой проблемы на рынке было представлено множество различных обфускаторов. Но, как ни странно, большинство из них разочаровывали меня сразу с двух сторон: и ценовой политикой (даже минимальная лицензия некоторых превосходила стоимость нашего ПО в несколько раз), и «интеллектуальностью» алгоритма. Так, после некоторых обфускаторов, умудрялись падать даже простые WinForms приложения. Что же касалось WPF, то без долгого-долгого черного шаманства над эксклудами, запустить среднего размера программу не представлялось возможным в принципе.

Так сформировалось понимание проблемы и четкое желание создать свой продукт, сводящий озвученные выше проблемы к минимуму. И появился SaaS обфускатор и протектор .NET кода AppFuscator.com

Часы Casio Protrek PRG-240-1ER

2012-08-11 в 12:28, admin, рубрики: casio, Гаджеты. Устройства для гиков, защита, Часы, экстрим, метки: casio, защита, Часы, экстримМир Вашим домам и Вашим семьям, дорогое сообщество.

Года 2 назад подарила мне жена на день рождения часы Casio. Их особенность и привлекательность для меня была в том, что они имели две солнечные батареи — не большие сегментированные панельки сверху и снизу экрана. Люблю я необычные вещи. Но беда: через года полтора я повредил в них ушко, за которое крепится ремешок из нержавейки. В общем я остался без часов. Примерно год ходил без них, но ритм жизни всё же требует смотреть время не на мобильнике, а так же иметь в быстром доступе и всегда с собой нечто более, чем просто часы. Поэтому находясь на отдыхе в Севастополе я с большим интересом отнёсся к попавшемуся в шаге от порта магазину часов и в итоге стал обладателем трёх часов: двух наручных (себе и сыну) и одних настенных с огромными цифрами. Об одних из них я вам и хочу рассказать. К слову замечу, что у меня нет острой любви именно к марке Casio. Даже скорее наоборот. Она уже приелась, чтоли. Но Gamin в этом магазине представлен не был, а Tissot, Q&Q, Orient я буду рассматривать покупая себе модный костюм. В итоге несколько дней подряд разглядывая витрины магазина и ища строгие, красивые и функциональные часы я таки не без первичного сожаления остановился на часах именно фирмы Casio. И именно на громоздких защищённых версиях. Потом сожаление улетучилось, но это потом. Выбрал одни часы, в которых было всё то же самое, кроме компаса и более пристойного внешнего вида. Потом на следующий день пошёл и поменял именно на эти, в более чем 2 раза более дорогие. Не выдержала душа простых решений.

Итак, я стал обладателем часов Casio серии Protrek. Что же я получил?

Читать полностью »

Атаки на RFID-ы

2012-07-28 в 20:25, admin, рубрики: RFID, Беспроводные технологии, защита, информационная безопасность, метки: RFID, беспроводные технологии, защитаНемного о технологии RFID

RFID (Radio Frequency IDentification) — технология автоматической идентификации, в котором посредством радиосигналов считываются и записываются данные. Читать полностью »

Странный случай в дата-центре

2012-07-27 в 14:16, admin, рубрики: защита, студенты, Читальный зал, энергоэффективность, метки: дата-центр, защита, студенты, энергоэффективность В марте 2011 года в небольшом конференц-зале «Уичита», расположенном на втором этаже административного здания в кампусе вычислительного цетнра Гугл в Каунсил-Блаффс, собралось 8 человек. Непосредственным героем сбора была Мэрилин Круцакер (Marilyn Crootsaker), студентка Канзасского университета факультета Информационной технологии – у мисс Круцакер состоялась предзащита дипломной работы на тему «Использование новых методик оценки эффективности мер по энергосбережению» (Utilization of new methods for evaluation of energy efficiency measures – прим. автора). На мероприятии присутствовали также ее научный руководитель, доктор Мэтью Колтер (Mathew Koulter), и представитель команды Гугл, один из непосредственных участников проекта по увеличению эффективности энергопотребления Питер Джекмолл (Peter Jakkmaul).

Читать полностью »