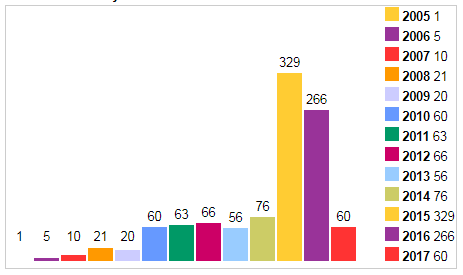

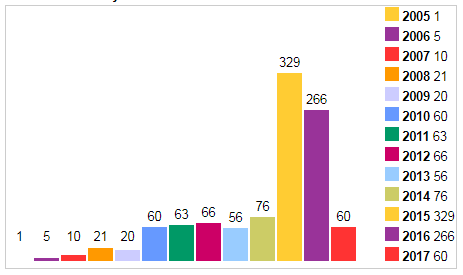

Нет, вы только вдумайтесь в эту цифру: 1033 (тысяча тридцать три) уязвимости в Flash Player законопачено с 2005 года! Это больше, чем в Internet Explorer, больше, чем в Windows XP — в общем, через него «теперь хорошо вермишель отбрасывать», поскольку тема закрыта.

Нет, вы только вдумайтесь в эту цифру: 1033 (тысяча тридцать три) уязвимости в Flash Player законопачено с 2005 года! Это больше, чем в Internet Explorer, больше, чем в Windows XP — в общем, через него «теперь хорошо вермишель отбрасывать», поскольку тема закрыта.

В свое время Flash Player стал настоящей революцией для веба – благодаря ему на сайтах буйно заколосилась анимация, поперли видосики, свистелки, игры для секретарей на ресепшене, ну и, конечно, убойные баннеры (хотел повесить тут пару примеров, но от воспоминаний глаз задергался). Были даже сайты, полностью сделанные на флеше.

Больше всех любили Flash «черные шляпы». Благо, его уязвимости – ходовой товар, и недостатка в них никогда не наблюдалось. Особенно урожайным выдался 2015 год, когда в «решете» насчитали еще 329 новеньких дыр. А ведь еще в 2010 году Джобс предупреждал, что Flash пора вынести на помойку. Причем главным аргументом была его закрытость. Ну да, глава Apple признал, что у его компании полно собственных проприетарных стандартов, но не для веба же! При этом, кстати, Adobe всячески препятствует появлению и развитию альтернативных проигрывателей Flash. В результате имеем свободный выгул для эксплойтов, раздолье для крупного и мелкого рогатого зловреда.

Больше всех любили Flash «черные шляпы». Благо, его уязвимости – ходовой товар, и недостатка в них никогда не наблюдалось. Особенно урожайным выдался 2015 год, когда в «решете» насчитали еще 329 новеньких дыр. А ведь еще в 2010 году Джобс предупреждал, что Flash пора вынести на помойку. Причем главным аргументом была его закрытость. Ну да, глава Apple признал, что у его компании полно собственных проприетарных стандартов, но не для веба же! При этом, кстати, Adobe всячески препятствует появлению и развитию альтернативных проигрывателей Flash. В результате имеем свободный выгул для эксплойтов, раздолье для крупного и мелкого рогатого зловреда.

Читать полностью »