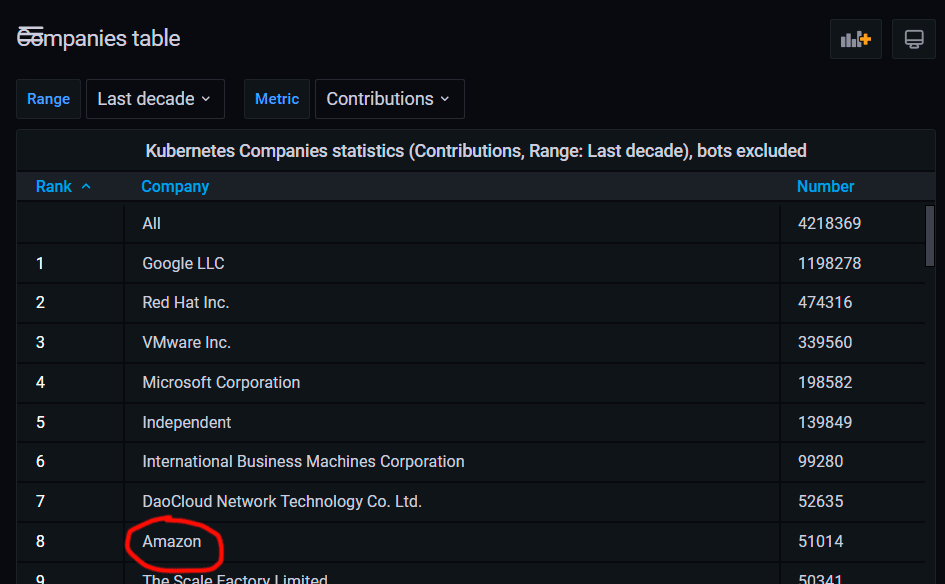

Финансирование разработки Kubernetes крупнейшими спонсорами на GitHub за последние десять лет, источник

Финансирование разработки Kubernetes крупнейшими спонсорами на GitHub за последние десять лет, источник

Эти компании сначала при помощи сообщества разрабатывают опенсорсный софт или берут готовый, строят на нём прибыльный бизнес, зарабатывают миллионы. А потом меняют лицензию, оставляя контрибуторов, пользователей и партнёров в недоумении, что им делать. Такова бизнес-модель некоторых современных компаний вроде Redis Labs.

Но ещё хуже поступают крупные облачные провайдеры. Они просто используют готовые решения, вообще не занимаясь разработкой и убивая бизнес «паразитов», описанных выше. Здесь вообще паразиты в квадрате.

И весь этот террариум кормится опенсорсом.

Читать полностью »