Оказывая помощь в выводе разработок и бизнесов на внешние зарубежные рынки, приходится постоянно наблюдать одни и те же ошибки, и как следствие — неудачи и потери.

Читать полностью »

Рубрика «информационная безопасность» - 909

Ошибки трансферта технологий №3 / «Ошибки оффшоров»

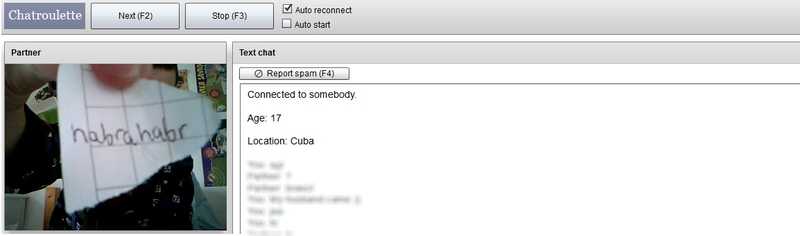

2012-05-08 в 17:03, admin, рубрики: венчурные инвестиции, Защита разработок, Идеи для стартапов, информационная безопасность, лицензии, патенты, продажа бизнесов, продажа разработок, стартапы, технологии, трансферт, управление проектами, метки: венчурные инвестиции, Защита разработок, лицензии, патенты, продажа бизнесов, продажа разработок, стартапы, технологии, трансферт, управление проектамиУязвимость в Skype, Chatrulette и других видеосервисах

2012-05-08 в 14:18, admin, рубрики: skype, информационная безопасность, скайп, метки: скайп

Представте ситуацию в которой существует проблема — для обычных рядовых пользователей, и панацея для злоумышленников и тролей о которой все знают, но молчат. Это правда странно, поговорим о Skype и Chatrulette и найденной мной уязвимости в этих системах и которых как я понимаю знают многие но молчат.

Если вам интересно, прошу под кат там есть скриншоты и небольшое объяснение проблемы.

Читать полностью »

Странный баг доступа к корпоративной гуглопочте

2012-05-07 в 17:35, admin, рубрики: Google, google apps, информационная безопасность, метки: google appsПриветствую

Расскажу такую историю про мою личную социальную дырочку в корпоративной гуглопочте:

У нас на работе электронная почта подвешена на Google Apps for Business. Фирменный домен туда же привязан. То есть работаем как бы с гуглопочтой, но в уголке левом фирменный логотипчик. Свой рабочий адрес я прикрутил через POP3 / SMTP к своей приватной гуглопочте, чтобы работать дома можно было и все письма в одно место шли.

Читать полностью »

ФБР хочет заставить Facebook, Skype, Google и других оставлять в своих продуктах бэкдоры для слежки и прослушки

2012-05-07 в 16:17, admin, рубрики: Facebook, gmail, ip-телефония, skype, большой брат, информационная безопасность, прослушка, Телекомы, метки: Facebook, gmail, skype, большой брат, прослушка  Федеральное бюро расследований разрабатывает законопроект, который обяжет крупные социальные сети и компании, предоставляющие услуги VoIP и E-mail, предусматривать в своих продуктах и сервисах возможность прослушки и чтения сообщений для сотрудников ФБР.

Федеральное бюро расследований разрабатывает законопроект, который обяжет крупные социальные сети и компании, предоставляющие услуги VoIP и E-mail, предусматривать в своих продуктах и сервисах возможность прослушки и чтения сообщений для сотрудников ФБР.

Руководство ФБР жалуется, что с распространением соцсетей, интернет-мессенджеров и IP-телефонии преступникам всё легче избегать слежки. Новый закон дополнит аналогичный акт 1994 года, который обязывает телекоммуникационные компании поддерживать возможность прослушки по требованию ФБР. Естественно, о веб-компаниях в нём нет ни слова, что доставляет агентам кучу неудобств.

Читать полностью »

Сайт радиостанции «Эхо Москвы» атаковали сразу три ботнета

2012-05-06 в 18:18, admin, рубрики: ddos-атака, hll, qrator, Блог компании Highload Lab., защита от ддос, информационная безопасность, метки: ddos-атака, hll, qrator, защита от ддосDDoS-атака на сайт «Эхо Москвы» началась 6 мая в 8:45 мск. Ее предвестником 5 мая в 15:00 мск стал небольшой и кратковременный SYN Flood.

Система мониторинга QRATOR зафиксировала три различных ботнета.

Угон аккаунтов Yahoo, AOL, Hotmail

2012-05-05 в 13:28, admin, рубрики: password, vulnerable, информационная безопасность, метки: password, vulnerableВ популярных почтовых сервисах Yahoo, AOL и Hotmail недавно были найдены уязвимости, позволяющие получить доступ к чужим аккаунтам.

Суть уязвимостей везде одинаковая: использовалась логическая ошибка при восстановлении пароля, в результате которой можно было задать новый пароль в обход проверки легитимности пользователя (ответа на контрольный вопрос и т.д.)

Видео демонстрация для Hotmail:

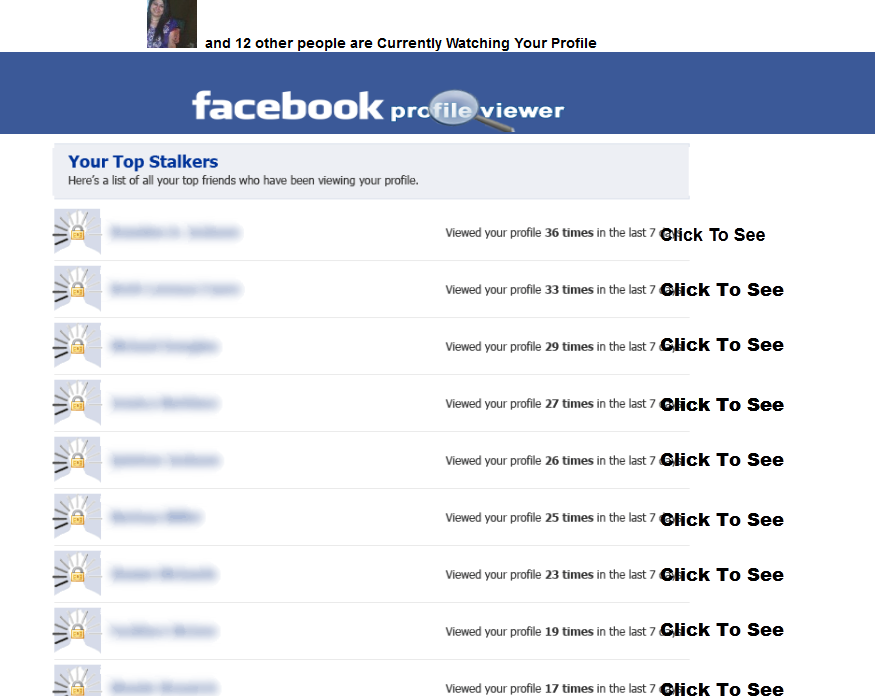

Новое мошенничество угрожает пользователям Facebook

2012-05-05 в 11:47, admin, рубрики: dr.web, drweb, Facebook, Блог компании Доктор Веб, вирус, Вконтакте, информационная безопасность, мошенничество, одноклассники, метки: Dr.Web, drweb, Facebook, вирус, Вконтакте, мошенничество, одноклассникиУважаемые читатели, информируем тех из вас, кто зарегистрирован на Facebook, о появлении там новой (а для россиян – старой) схемы мошенничества. Конечно, вы у нас умные-разумные, но многие зарубежные пользователи могут попасться. Злоумышленники взяли на вооружение модель, печально известную участникам российских социальных сетей «В Контакте» и «Одноклассники», и создали для Facebook специальное приложение Profile Visitor, которое запрашивает у пользователя доступ к его стене, обещая показать список тех, кто посещал его страницу. На самом деле на стене пользователя публикуется картинка со ссылкой на мошеннический веб-сайт. В свою очередь друзья жертвы в Facebook получают уведомления, что они якобы были отмечены на этой картинке, что расширяет зону распространения вредоносной ссылки.

О детектировании атак типа drive-by download и новых векторах распространения вредоносного ПО через Flash-баннеры

2012-05-05 в 9:18, admin, рубрики: actionscript 3.0, безопасность сайтов, Веб, вредоносный код, информационная безопасность, уязвимости, метки: actionscript 3.0, безопасность сайтов, Веб, вредоносный код, уязвимостиСегодня мы хотим рассказать вам о новом виде drive-by download атаки с помощью Flash-баннеров, и о том, как с ним бороться. Такая атака позволяет злоумышленникам распространять вирусы через сайт, не взламывая его. Вредоносное ПО распространяется через рекламные Flash-баннеры, с помощью которых веб-мастера хотят монетизировать свой сайт. При этом они сами могут не подозревать, что установленный на веб-странице баннер сделал их портал частью сети распространения вирусов.

Вредоносный код

Выполнение вредоносного JavaScript-кода, например, в контексте веб-браузера, возможно благодаря принадлежащего классу ExternalInterface методу call(), который появился в версии ActionScript 3.0. Процесс выполнения JavaScript-кода в контексте веб-браузеров, поддерживающих возможность работы с ActiveX, реализуется через компонент ActiveX для Shockwave Flash. А для веб-браузеров без такой возможности используется плагин для Shockwave Flash. Компонент ActiveX или плагин разбирает байткод переданного ему на обработку Flash-файла и формирует JavaScript-код, который будет выполнен в контексте веб-браузера, если во Flash-файле присутствует такой функционал. После того как JavaScript-код сформирован, происходит его дальнейшая передача на обработку через функции JavaScript, заранее заложенные в компоненте ActiveX или плагине для Shockwave Flash. На рисунке 1 показан список таких функций.

Рис.1 – JavaScript-функции, с использованием которых происходит формирование и дальнейшее выполнение кода, переданного в ExcternalInterface.call()

Ниже показан безвредный JavaScript-код тестового Flash-баннера, сформированный для выполнения в контексте веб-браузера компонентом ActiveX или плагином для Shockwave Flash.

Существует уязвимость на некоторых настройках основанных на CGI (на Apache + mod_php и Nginx + PHP-FPM не влияет), которая оставалась не замеченной, по крайней мере 8 лет. В 7 разделе спецификации CGI говорится:

Некоторые системы поддерживают метод для передачи [sic] массив строк в CGI скрипт. Используется только в случае «индексных» запросов. Определяется «GET» или «HEAD» HTTP-запрос со строкой поиска URL не содержащей незакодированных "=" символов.

Получение паролей подключенных пользователей к mobile AP

2012-05-04 в 21:04, admin, рубрики: android, cgi, hosts, information security, php, wi-fi, информационная безопасность, фишинг, метки: android, cgi, hosts, information security, PHP, root, wi-fi, информационная безопасность, фишинг Начитавшись постов про MiTM атаку с айфона и боевые приложения для андроида, я решил реализовать снифер паролей на android устройтве.

Читать полностью »