Это вторая часть цикла статей про разбор сетевого трафика мобильной MMORPG. Примерные темы цикла:

- Разбор формата сообщений между сервером и клиентом.

- Написание прослушивающего приложения для просмотра трафика игры в удобном виде.

- Перехват трафика и его модификация при помощи не-HTTP прокси-сервера.

- Первые шаги к собственному («пиратскому») серверу.

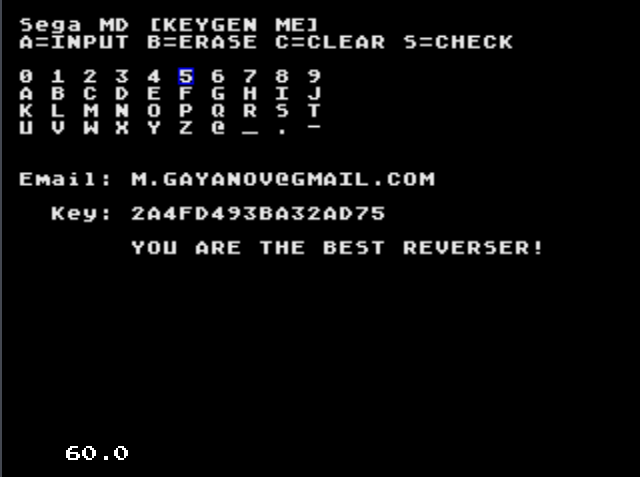

В этой части я опишу создание прослушивающего приложения (sniffer), который позволит нам фильтровать события по их типу и источнику, выводить информацию о сообщении и выброчно сохранять их для анализа, а также немного залезу в исполняемый файл игры («бинарник»), чтобы найти вспомогательную информацию и добавить поддержку Protocol Buffers в приложение. Заинтересовавшихся прошу под кат.

Читать полностью »