Заходя в аптеку мы часто удивляемся тому, как подорожали за последние годы таблетки. И капли. Конечно на нас наживаются. Расскажу о довольно частых примерах. Вот к примеру обычный насморк. Что не так с лечением насморка?

Заходя в аптеку мы часто удивляемся тому, как подорожали за последние годы таблетки. И капли. Конечно на нас наживаются. Расскажу о довольно частых примерах. Вот к примеру обычный насморк. Что не так с лечением насморка?

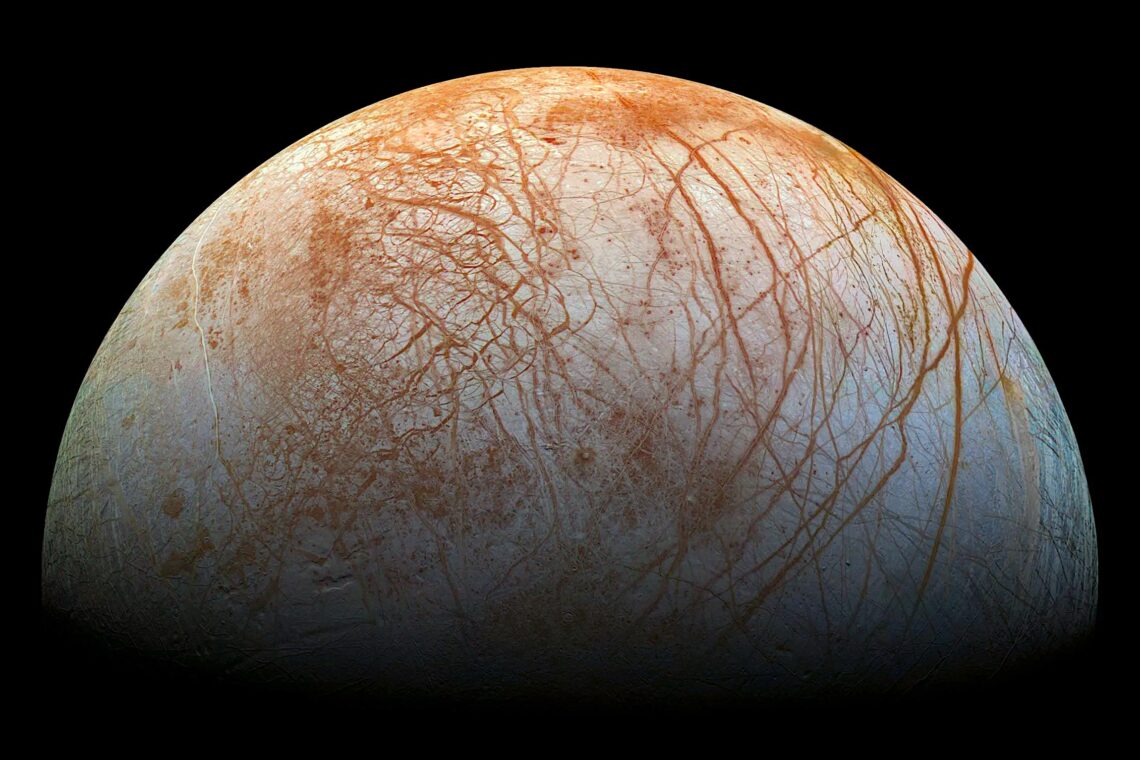

Европа, спутник Юпитера – один из самых интересных объектов нашей Солнечной системы. Считается, что под его поверхностью существует океан, в котором, вероятно, содержится в три раза больше воды, чем на всей Земле. Потенциально на этом небольшом спутнике может существовать жизнь. Но потенциально обитаемый подповерхностный океан не единственное, что интересует учёных. Лёд на поверхности спутника для них не менее интересен – а особенно длинные красные полосы, пересекающие его испещрённую трещинами поверхность.

Эти полосы – самый характерный визуальный признак Европы, но при этом учёные пока не могут определить их химический состав, поскольку на Земле субстанций с подобными характеристиками нет. В исследовании 2015 года было сделано предположение, что эти красные полоски могут быть отложениями соли из внутреннего океана, которая была вынесена на поверхность излучением.

Читать полностью »

Привет! Меня зовут Ахмадеев Ринат, я Sr. PHP developer.

Представляю вашему вниманию конспект доклада "Make passwords great again! Как победить брутфорс и оставить хакеров ни с чем" с HighLoad++ 2018.

Докладчик: Алексей Ермишкин, Virgil Security, Inc., Chief Product Security Officer.

Тезисы: https://www.highload.ru/moscow/2018/abstracts/3865.

Слайдов в открытом доступе еще нет, поэтому приводится их текстовая расшифровка.

Когда я шел на доклад, то был настроен пессимистично, действительно, что еще можно нового тут придумать кроме хеша и соли? Но т.к. это Virgil Security, то я все же решил сходить.

В начале доклад казался действительно капитанским, и я даже начал терять интерес, но потом, как оказалось, даже узнал что-то новое.

Мне так понравился доклад, что я подготовил конспект. Всем рекомендую к ознакомлению.

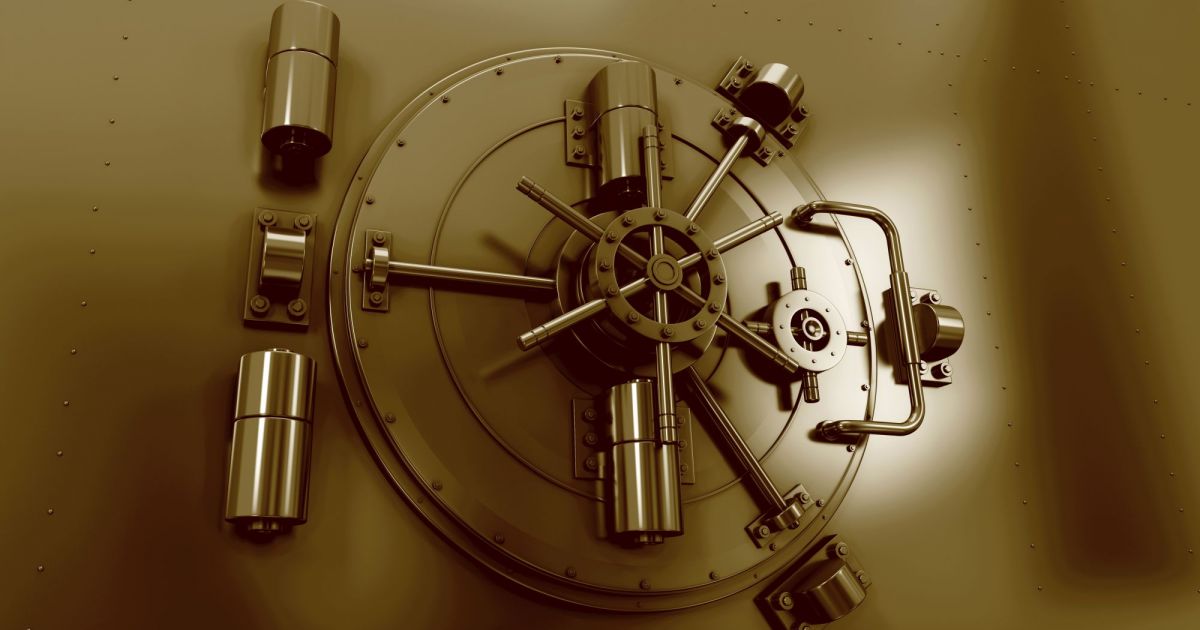

Сегодня посмотрим, как лучше всего хранить пароли в базе данных и как известные платформы решают эту задачу.

Читать полностью »

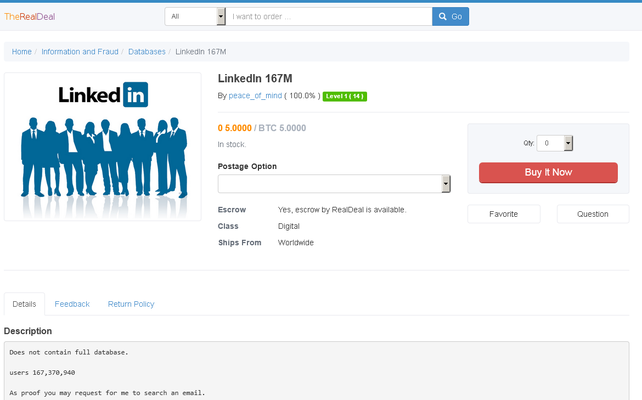

На одной из популярных торговых площадок «теневого интернета» The Real Deal появилось предложение о продаже 167 миллионов пользовательских аккаунтов социальной сети LinkedIn. Из них 117 миллионов имеют хэшированные пароли, которые, тем не менее, не слишком сложно взломать. В последний раз, когда LinkedIn обнародовала информацию о своей работе, она сообщала, что всего в базе зарегистрировано 433 миллиона пользователей.

База содержит идентификатор пользователя, email и хэш пароля. Хакер просит за эту базу всего 5 BTC (порядка $2270) и обещает подтвердить подлинность, поискав по запросу в базе нужный e-mail.

Специалисты по безопасности, изучающие базу, подтверждают её подлинность, и указывают, что эта информация утекла с сайта LinkedIn в 2012 году. Тогдашняя громадная утечка привела к появлению в общем доступе 6,5 миллионов учётных записей. Однако тогда не подтвердила утечку, не сообщила, сколько пользователей она затронула, упорно хранила молчание, в связи с чем эту историю успешно забыли.

Читать полностью »

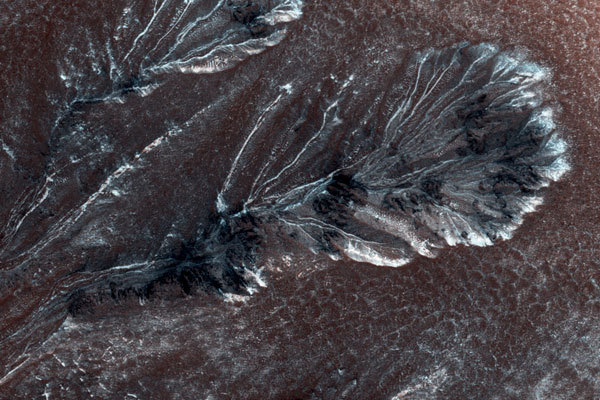

Исследователи из Колорадского университета в Боулдере (CU-Boulder) обнаружили доказательства существования древнего озера, которое могло быть наполнено пригодной для жизни водой.

Читать полностью »

Зима уже прошла, но воспоминания о ней ещё свежи. По крайней мере, эти реагенты, разъедающие обувь и днища автомобилей и оставляющие на ботинках и брюках белые разводы – весьма приснопамятны. Вот и учёные из Томского государственного университета (ТГУ) решили заменить старые реагенты новыми. Сказано – сделано.

Новый реагент, разработанный ими, успешно разъедает лёд даже при температурах в -37 градусов. При этом его гранулы растворяются вместе со снегом, и не остаются на асфальте, как это делает песок. Он не разрушает ни дороги, ни одежду и не содержит вредных веществ. Его можно использовать и на тротуарах, и на дорогах. А стоимость изготовления обещают сделать небольшой.

Читать полностью »

Приветствую, читатели!

В последнее время на Хабре появляется много статей на тему информационной безопасности, так или иначе связанных с недавно вступившим в силу законом об этих ваших энторнетах №89417-6 и участившимися утечками с популярных ресурсов. Я тоже решил не отставать от моды и поделиться своими мыслями на эту тему.

Читать полностью »

Приветствую, читатели!

В последнее время на Хабре появляется много статей на тему информационной безопасности, так или иначе связанных с недавно вступившим в силу законом об этих ваших энторнетах №89417-6 и участившимися утечками с популярных ресурсов. Я тоже решил не отставать от моды и поделиться своими мыслями на эту тему.

Читать полностью »

Неделю назад утекла база хешей с LinkedIn, для других это событие может быть примечательным само по себе, но для меня, в первую очередь, это означает возможность провести анализ современных возможностей взлома паролей. И я не собираюсь рассказывать о том сколько раз слово «password» было встречено среди паролей и о том, сколько времени занимает перебор шестисимвольных комбинаций. Скорее буду пугать пользователей тем, насколько сложные пароли можно «взломать» за несколько часов. А программистам расскажу как это возможно эффективно реализовать, и в качестве небольшого подарка приложу программу, которую я написал для массового аудита. Присутствует и некоторый ликбез по использованию радужных таблиц с простыми выводами.

Неделю назад утекла база хешей с LinkedIn, для других это событие может быть примечательным само по себе, но для меня, в первую очередь, это означает возможность провести анализ современных возможностей взлома паролей. И я не собираюсь рассказывать о том сколько раз слово «password» было встречено среди паролей и о том, сколько времени занимает перебор шестисимвольных комбинаций. Скорее буду пугать пользователей тем, насколько сложные пароли можно «взломать» за несколько часов. А программистам расскажу как это возможно эффективно реализовать, и в качестве небольшого подарка приложу программу, которую я написал для массового аудита. Присутствует и некоторый ликбез по использованию радужных таблиц с простыми выводами.

И так, за час удалось «восстановить» около 2.5 миллионов паролей на средней рабочей конфигурации, без специальных словарей и радужных таблиц. Среди найденных паролей присутствуют 16-символьные алфавитно-цифровые комбинации, и далеко не в единственном экземпляре.

Читать полностью »