Когда речь заходит об автоматизации процессов в нефтехимической отрасли, часто срабатывает стереотип, что производство сложное, значит, автоматизировано там всё, до чего можно дотянуться, благодаря АСУТП-системам. На самом деле не совсем так.

Нефтехимическая промышленность действительно достаточно хорошо автоматизирована, но это касается основного технологического процесса, где автоматизация и минимизация человеческого фактора имеют критическое значение. Все сопутствующие процессы не автоматизированы из-за высокой стоимости решений АСУТП и проводятся в ручном режиме. Поэтому ситуация, когда раз в пару часов сотрудник вручную проверяет, нагрета ли должным образом та или иная труба, включен ли нужный рубильник и задвинута ли задвижка, в норме ли уровень вибрации подшипника — это нормально.

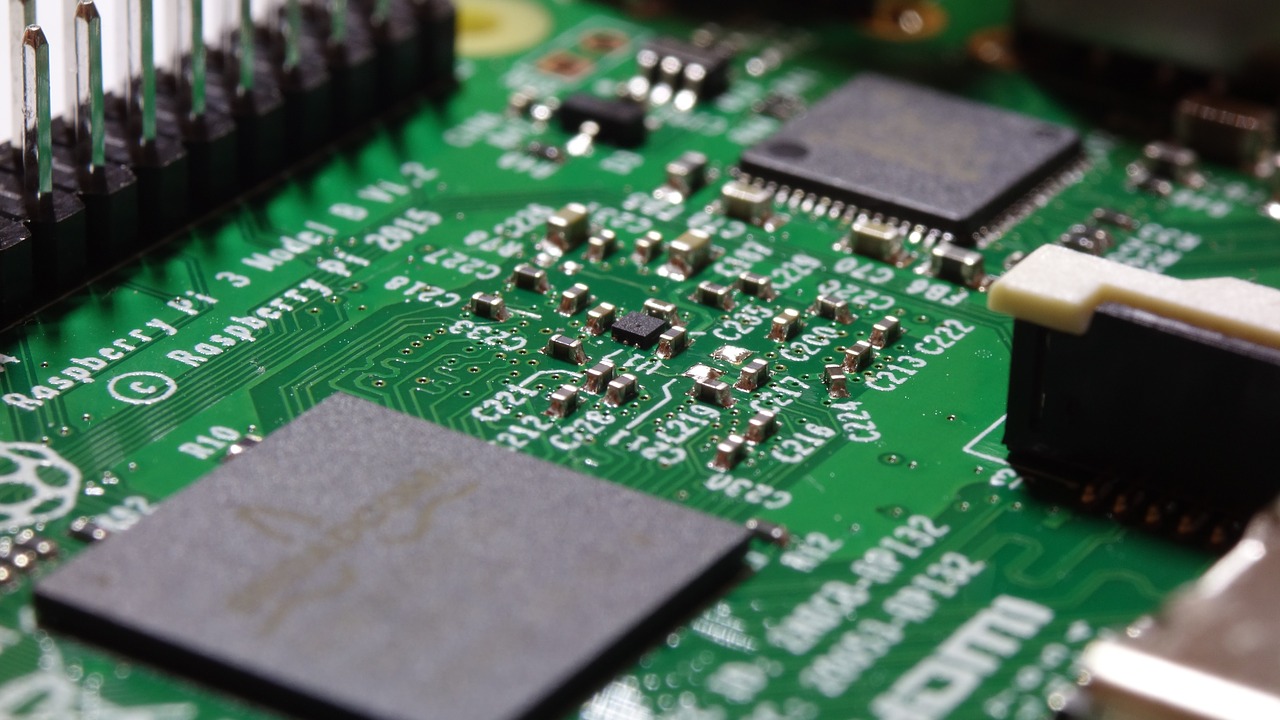

Большинство некритичных процессов не автоматизировано, но это можно сделать с помощью технологий интернета вещей, а не АСУТП.

К сожалению, здесь есть проблема — пропасть в коммуникациях между заказчиками из нефтехимической отрасли и самими разработчиками железа, которые не имеют заказчиков среди нефтегазовой отрасли и, соответственно, не получают информацию о требованиях к оборудованию в части применения в агрессивных, взрывоопасных зонах, в суровых климатических условиях и т.д.

В этом посте мы и поговорим об этой проблеме и о том, как ее решить.

Читать полностью »