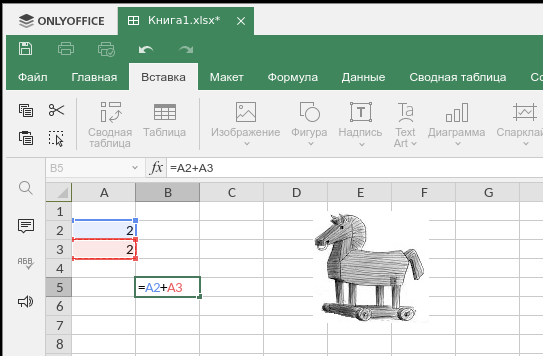

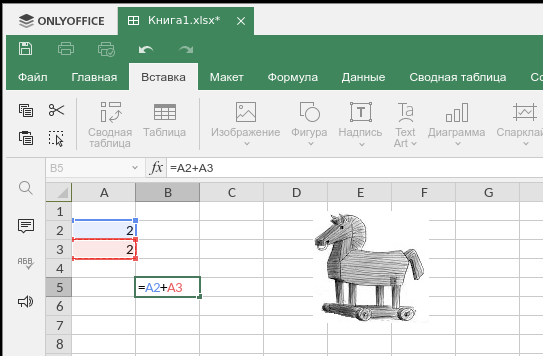

Всем привет. Сегодня я поведаю о дыре в безопасности одного открытого проекта — от выявления до устранения, а также как решая заявку с багом, невольно стал исследователем уязвимостей.

Читать полностью »

Всем привет. Сегодня я поведаю о дыре в безопасности одного открытого проекта — от выявления до устранения, а также как решая заявку с багом, невольно стал исследователем уязвимостей.

Читать полностью »

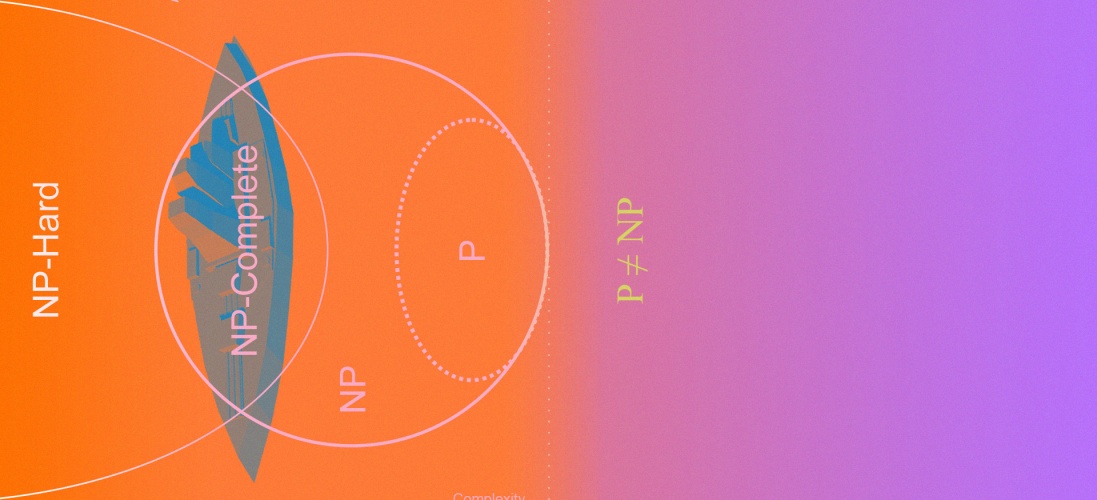

Люди часто сравнивают P и NP в таком духе, что проблемы P простые, а NP — сложные. Но это чрезмерное упрощение. На самом деле проблемы могут быть намного, намного сложнее, чем NP.

В этом смысле можно вспомнить интеллектуально-фантастический триллер Travelling Salesman (Коммивояжёр, 2012) о четырёх математиках, нанятых правительством США для решения самой сложной проблемы в истории информатики — равенства классов сложности P и NP (P versus NP problem). И им это удалось. Чиновник министерства обороны США предлагает за их алгоритм вознаграждение $10 млн. Но сами математики слишком хорошо понимают, какие разрушительные последствия принесёт в мир их открытие. Один из лучших фильмов про математику в истории кинематографа…

Читать полностью »

26 мая 2023 года произошёл массовый дефейс веб-серверов национального сегмента сети интернет .РФ. В качестве цели атаки выступила CMS «Битрикс».

В ходе расследования выяснилось, что атака подготовлена заранее. Подготовка велась с 2022 года через известные уязвимости, включая CVE-2022-27228. Техническое описание см. на форуме разработчиков. Возможно, это самая крупная атака против национального сегмента .РФ в его истории.

Компания CyberOK выпустила отчёт c описанием атаки и разъяснением необходимых действий для того, чтобы удалить с сервера бэкдор, устранить уязвимости «Битрикса» и восстановить приложение. Также приведены рекомендации по защите веб-приложения.

Читать полностью »

Один из источников настоящего открытия - это способность сомневаться в очевидных вещах

Начинающие реверс-инженеры часто сталкиваются с многочисленными препятствиями. Эта статья описывает определённый метод, который, как полагает автор, может вызвать замешательство у тех, кто только начинает изучать область анализа приложений. Стоит подчеркнуть, что цель данного материала не в представлении инновационного подхода или оказании значительной практической пользы, а в рассмотрении показательного случая.

EditedЧитать полностью »

Любой сервер, подключенный напрямую к сети интернет, должен быть надёжно защищён.

Будем разбираться, как этого достичь и что можно использовать.

Читать полностью »

Меня зовут Алексей Тощаков, я руковожу службой антифрода в Яндексе. Моя команда использует алгоритмы и данные для защиты наших сервисов и пользователей от фрода. Один из сервисов, которые мы разрабатываем — SmartCaptcha в Yandex Cloud.

В 2021 году мы уже рассказывалиЧитать полностью »

История произошла в 2018 году в одном из новых и современных кардиологических центров Казахстана. Есть вероятность, что история может повториться и сегодня, спустя пять лет, в любой другой медицинской клинике.

Привет!

Меня зовут Татьяна Никонорова, я работаю ведущим консультантом по ИБ и занимаюсь разработкой организационно-распорядительных документов. Проще говоря, перевожу со сложного юридического языка на понятный русский -))

Когда я говорю, что занимаюсь защитой персональных данных, один из самих частых вопросов ко мне звучит примерно так: «Как мне отказаться от обработки моих персональных данных?». Я решила рассмотреть данный вопрос не только с точки зрения требований законодательства, но и опираясь на свой практический опыт.

И мне очень нравилось то, что он достаточно безопасен — если настроен облачный пароль, то вероятность взлома становится минимальной.

Это история, которая сработала именно в моем случае и не является инструкцией на все случаи жизни

Решил текстом поделиться историей взлома Telegram моего клиента и выводами на эту тему. Данный контент есть также в видеоформате.