Корпорация Microsoft на последней версии операционной системы Win10 демонстрирует нам чудеса возможностей обновления. Всех, кто не хочет потерять данные от обновления 1903, приглашаем под кат.

Читать полностью »

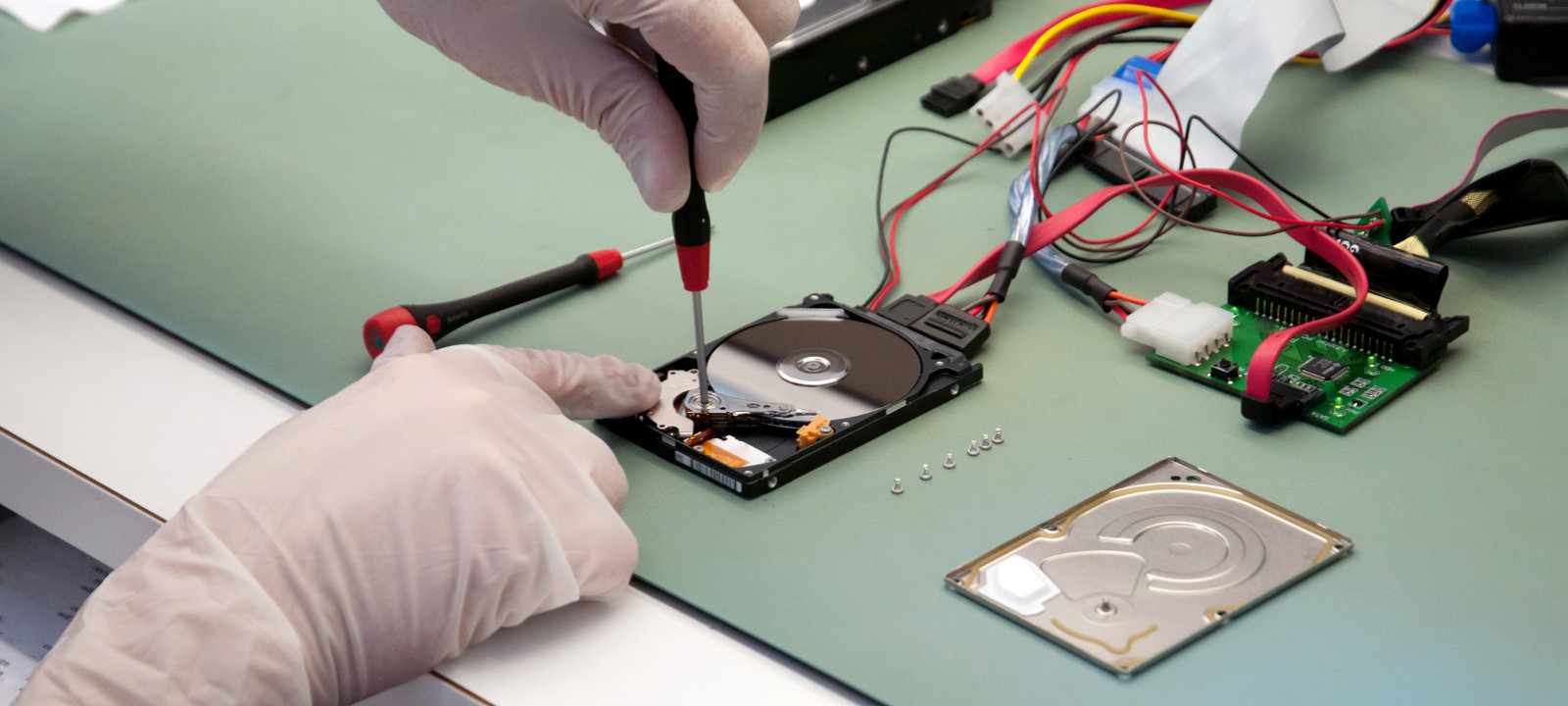

Рубрика «Восстановление данных» - 3

Обновление ноутбука с Windows 10 1903 — от кирпича до потери всех данных. Почему обновление может больше, чем юзер?

2019-09-05 в 12:45, admin, рубрики: Блог компании РДТЕХ (Разумные Деловые Технологии), Восстановление данных, драйверы, информационная безопасность, обновления системы, системное администрированиеИм было нечего скрывать

2019-08-07 в 6:53, admin, рубрики: fappening, icloud, iOS Forensic Toolkit, iphone, Phone Breaker, блокировка, Восстановление данных, защита данных, извлечение данных, информационная безопасность, криптография, мобильная криминалистика, пароль, паскод, смартфон, смартфоныМы не первый год работаем на рынке информационной безопасности. Основные наши клиенты – правоохранительные органы разных стран, спецслужбы, а также отделы IT безопасности в крупных компаниях. Иногда наши клиенты делятся с нами интересными историями; о некоторых из них можно прочитать и в средствах массовой информации. Сегодня я хочу рассказать несколько историй о людях, которым было «нечего скрывать» и у которых в результате возникли серьёзные проблемы буквально на ровном месте.

В чём проблема?

Я часто пишу статьи на тему информационной безопасности. Иногда получается понятно для неспециалиста, иногда, вероятно, не очень. «Что-то я вообще не понял посыла статьи […] в чем проблема?», «имхо, проблема с icloud, слегка притянута за уши», ну и бессмертное – «я не стал заморачиваться, мне нечего скрывать». Отлично, давайте посмотрим, стоит ли вам что-либо скрывать.

Celebgate: «проблема с iCloud слегка притянута за уши»

С момента выхода нашего первого продукта для извлечения данных из iCloud прошло более пяти лет. Ключ от продукта Elcomsoft Phone Password Breaker (сейчас у него другое название), который на тот момент мы продавали исключительно правоохранительным органам, был украден и попал в руки хакерской группировки.

Читать полностью »

Плагин Veeam для бэкапа и восстановления баз данных SAP HANA

2019-07-31 в 10:58, admin, рубрики: sap, SAP HANA, veeam backup and replication, Администрирование баз данных, Восстановление данных, резервное копирование, системное администрированиеВ этом сезоне разработчики Veeam представили решение для бэкапа и восстановления серверов и баз данных SAP HANA. Читатели нашего блога проявили интерес к новинке — а тут как раз подоспела и полезная статья от моего коллеги Клеменса Зербе. Сегодня поделюсь ею с вами, немного дополнив. Итак, добро пожаловать под кат.

Использование джейлбрейка для извлечения данных: риски и последствия

2019-07-29 в 11:47, admin, рубрики: apple, iOS, RootlessJB, Восстановление данных, джейлбрейк, информационная безопасность, криптография, смартфон, смартфоныВ своём новом блоге на Хабре я хочу поделиться уникальной информацией о том, как именно мы извлекаем данные из смартфонов. На собственном сайте мы выложили ряд статей на эту тему, рассказав, казалось бы, всё возможное о способах извлечения данных из смартфонов и планшетов Apple. Логический анализ, извлечение из облака и низкоуровневый анализ методом физического извлечения имеют как сильные, так и слабые стороны; о них я постараюсь рассказать в следующих публикациях.

Наверное, я никогда не устану говорить о преимуществах физического анализа. Здесь и доступ ко всему содержимому файловой системы, и расшифровка всех записей из Связки ключей (а это – пароли, включая, кстати, пароли к кошелькам криптовалюты и «секретным» чатам). Тут извлечение данных из всех приложений (а не только тех, разработчики которых разрешили резервное копирование) и доступ к скачанным сообщениям электронной почты, чатам и перепискам в самых разнообразных приложениях, включая хорошо защищённые (помашем рукой пользователям Telegram и Signal).

Как добраться до самого интересного? Разумеется, нам нужен низкоуровневый доступ к данным, который невозможен без получения прав суперпользователя. А как получить права суперпользователя? Если вы – не работник полиции или спецслужб из США, Израиля или ЕС, то вариант один: установкой джейлбрейка. Сегодня я расскажу о рисках и последствиях физического анализа устройств, связанных с использованием джейлбрейка для извлечения данных.

Читать полностью »

BTRFS для самых маленьких

2019-07-24 в 6:48, admin, рубрики: btrfs, linux, open source, Восстановление данных, резервное копирование, файловая системаДоброго времени суток, читатели. Я работаю в компании Veeam Software и являюсь одним из разработчиков нашего решения для бэкапа линукс систем. По роду занятий мне довелось столкнуться с BTRFS. Совсем недавно она перешла из статуса «еще не пригодно» в статус «стабильна». И пока её первые пользователи в сети обсуждали проблемные места и вопросы стабильности, мы в Veeam тыкали её палочкой и пытались бэкапить. Получалось, мягко говоря, не очень — слишком уж она другая, не похожая на традиционные файловые системы. Пришлось изучить немало аспектов и собрать множество граблей, прежде чем научились с ней работать. В процессе изучения BTRFS сумела произвести на меня впечатление как в хорошем смысле, так и не очень. Уверен, она не оставит равнодушным ни одного айтишника из мира линукс: одни будут плеваться, другие восхвалять.

Если вы слышали об этой файловой системе, но не знаете, зачем она, интересуетесь подробностями или ищете, с чего начать знакомство с ней — приглашаю под кат.

Читать полностью »

Битва за аккаунт. Основатель сети Jeffrey’s Coffee подаёт в суд на ВКонтакте

2019-07-22 в 10:30, admin, рубрики: Data Privacy, Data security, Блог компании Digital Rights Center, взлом аккаунта, Вк, Вконтакте, Восстановление данных, Законодательство в IT, информационная безопасность, миронов, МТС, Роскомнадзор, Социальные сети и сообщества, уязвимостьМошенники украли страницу ВКонтакте предпринимателя Алексея Миронова из-за уязвимости в системе идентификации клиентов МТС. Социальная сеть так и не вернула её владельцу и требует от него неисполнимого. Сейчас он подаёт за это на ВКонтакте в суд. Его интересы представляет Центр цифровых прав.

Читать полностью »

Несколько историй из жизни JSOC CERT, или Небанальная форензика

2019-07-16 в 8:00, admin, рубрики: forensics, антивирусная защита, Восстановление данных, информационная безопасность, расследование инцидентов, форензика

Мы в JSOC CERT расследуем инциденты. Вообще все 170 человек в JSOC занимаются расследованиями, но в руки экспертов CERT попадают наиболее технологически сложные случаи. Как, к примеру, обнаружить следы вредоноса, если злоумышленник прибрал за собой? Каким образом найти «волшебника», удалившего важные бизнес-документы с файлового сервера, на котором толком не настроено логирование? Ну и на сладкое: как может злоумышленник без проникновения в сеть получить пароли от десятков не связанных между собой доменных учеток? Подробности, как всегда, под катом.Читать полностью »

Реверсинг и взлом самошифрующегося внешнего HDD-накопителя Aigo. Часть 2: Снимаем дамп с Cypress PSoC

2019-06-24 в 14:52, admin, рубрики: взлом, внешний hdd, Восстановление данных, информационная безопасность, реверс-инжиниринг, хранение данныхЭто вторая и заключительная часть статьи про взлом внешних самошифрующихся накопителей. Напоминаю, недавно коллега занес мне жёсткий диск Patriot (Aigo) SK8671, и я решил его отреверсить, а теперь делюсь, что из этого получилось. Перед тем как читать дальше обязательно ознакомьтесь с первой частью статьи.

4. Начинаем снимать дамп с внутренней флешки PSoC

5. ISSP-протокол

– 5.1. Что такое ISSP

– 5.2. Демистификация векторов

– 5.3. Общение с PSoC

– 5.4. Идентификация внутричиповых регистров

– 5.5. Защитные биты

6. Первая (неудавшаяся) атака: ROMX

7. Вторая атака: трассировка с холодной перезагрузкой

– 7.1. Реализация

– 7.2. Считываем результат

– 7.3. Реконструкция флеш-бинарника

– 7.4. Находим адрес хранения пинкода

– 7.5. Снимаем дамп блока №126

– 7.6. Восстановление пинкода

8. Что дальше?

9. Заключение

Реверсинг и взлом самошифрующегося внешнего HDD-накопителя Aigo. Часть 1: Препарируем на части

2019-06-17 в 13:31, admin, рубрики: взлом, внешний hdd, Восстановление данных, информационная безопасность, реверс-инжиниринг, хранение данныхРеверсинг и взлом внешних самошифрующихся накопителей – мое давнее хобби. В прошлом мне доводилось упражняться с такими моделями, как Zalman VE-400, Zalman ZM-SHE500, Zalman ZM-VE500. Совсем недавно коллега занес мне еще один экспонат: Patriot (Aigo) SK8671, который построен по типичному дизайну – ЖК-индикатор и клавиатура для ввода ПИН-кода. Вот что из этого получилось...

1. Введение

2. Аппаратная архитектура

– 2.1. Основная плата

– 2.2. Плата ЖК-индикатора

– 2.3. Клавиатурная плата

– 2.4. Смотрим на провода

3. Последовательность шагов атаки

– 3.1. Снимаем дамп данных SPI-флешки

– 3.2. Обнюхиваем коммуникации

Восстановление данных с XtraDB таблиц без файла структуры, используя побайтовый анализ ibd файла

2019-05-24 в 13:47, admin, рубрики: bytes, database, mariadb, python, python3, restore, Администрирование баз данных, Восстановление данных

Предыстория

Так произошло, что сервере был атакован вирусом шифровальщиком, который по "счастливой случайности", частично отставил не тронутыми файлы .ibd (файлы сырых данных innodb таблиц), но при этом полностью зашифровал файлы .fpm (файлы структур). При этом .idb можно было поделить на:

- подлежащие восстановлению через стандартные средства и гайды. Для таких случаев, есть отличная статься;

- частично зашифрованные таблицы. Преимущественно это большие таблицы, на которые (как я понял), злоумышленниками не хватило оперативной памяти на полное шифрование;

- ну и полностью зашифрованные таблицы, не подлежащие восстановлению. Читать полностью »