Я всё сдерживался, но очередной ворох бесполезных бумаг заставил меня написать эту статью-призыв.

Мы много читаем про удобство интерфейса, про верстку сайтов, про типографику, но почему я не вижу статей про качество и особенно количество того, что все эти программы, сервисы и сайты печатают?

Конечно, можно выкинуть ненужную бумажку, но ведь можно же попытаться сделать мир лучше.

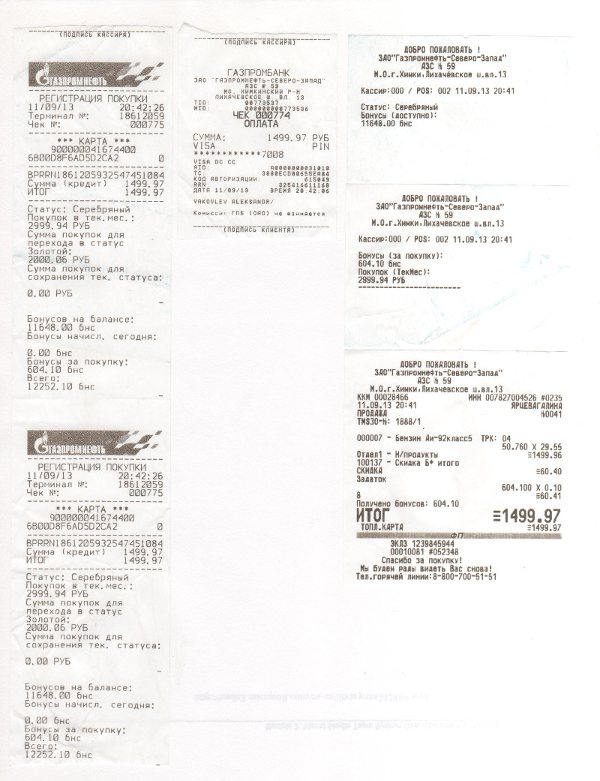

Пример 1: на заправке Газпромнефть мне выдают 6 (шесть!) чеков.

Там стоит компьютер, терминал для карточек с принтером, второй отдельный принтер и другая техника.

Процесс выглядит незамысловато: в платежный терминал вставляют бонусную карточку, второй принтер что-то печатает, потом достают бонусную, вставляют кредитную, платежный терминал печатает чек, вставляют опять бонусную карточку, платежный терминал и принтер что-то печатают дуэтом, кассир собирает урожай, один из чеков оставляет себе, остальные 6 (шесть) отдаёт мне.

Вот скан чеков.

Да, тут даже можно проследить логику. Но зачем мне такая логика? По вечерам на заправке очередь, а все эти махинации занимают лишнее время.

Особенно поражает размах бумажной щедрости после поездки в Норвегию, где самые богатые и бережливые жители мира обязательно спросят: нужно ли мне печатать чек об оплате. Бумага, чай, не бесплатная.

Я знаю, наш мир тесен — вы передайте обязательно разработчикам, что так делать не надо.

.jpg)