Журналистка Ellen Nakashima издания Washington Post опубликовала первую публичную информацию относительно ситуации со взломом iPhone 5C, работающим под iOS 9. Именно этот смартфон использовался террористом из Сан-Бернардино и послужил настоящим камнем преткновения между ФБР и Apple в вопросе раскрытия личных данных пользователей и правовой оценке такого действия. Ранее СМИ уже публиковали различную информацию на данную тему, так как вопрос был закрыт ФБР без привлечения Apple. При этом некоторые ошибочно назвали израильскую компанию Cellebrite источником информации для ФБР.

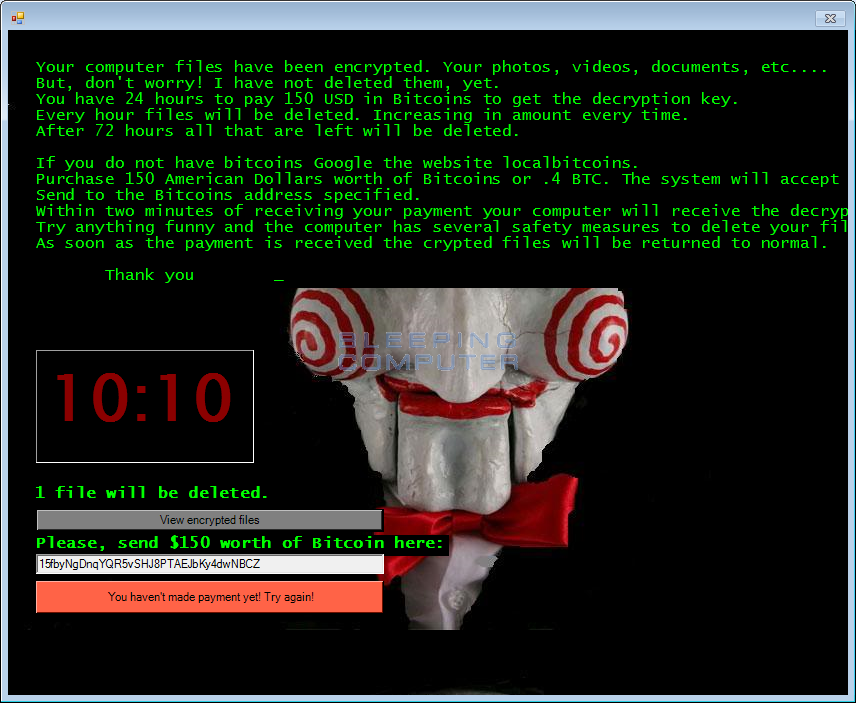

Источник из спецслужб рассказал, что смартфон был взломан профессиональными хакерами и использовал, по крайней мере, одну неизвестную уязвимость в ПО iOS 9. Уязвимости помогли ФБР успешно использовать специальное устройство для подбора 4-х значного кода разблокировки iOS. Работа хакеров была хорошо оплачена, хотя сама сумма не называется. На подбор кода разблокировки специалистам понадобилось 26 минут, а сам способ работает только на iPhone 5C с iOS 9. Таким образом, как ранее указывал эксперт Rob Graham, для этой операции не использовался способ NAND Mirroring.