В первой части мы познакомились с uplift моделированием и узнали, что метод позволяет выбирать оптимальную стратегию коммуникации с клиентом, а также разобрали особенности сбора данных для обучения модели и несколько базовых алгоритмов. Однако эти подходы не позволяли оптимизировать uplift напрямую. Поэтому в этой части разберем более сложные, но не менее интересные подходы.

Читать полностью »

Рубрика «Блог компании МТС» - 3

Туториал по Uplift моделированию. Часть 2

2020-02-04 в 12:23, admin, рубрики: causal effect, causal Inference, causal tree, causality, causalml, data mining, data science, net lift, uplift, аплифт, Блог компании МТС, искусственный интеллект, математика, машинное обучениеТуториал по uplift моделированию. Часть 1

2020-01-30 в 13:15, admin, рубрики: causal effect, causal Inference, causality, causalml, data mining, data science, net lift, true lift, uplift, uplift modelling, аплифт, Блог компании МТС, интернет-маркетинг, маркетинг, машинное обучение, Повышение конверсии, реклама

Команда Big Data МТС активно извлекает знания из имеющихся данных и решает большое количество задач для бизнеса. Один из типов задач машинного обучения, с которыми мы сталкиваемся – это задачи моделирования uplift. С помощью этого подхода оценивается эффект от коммуникации с клиентами и выбирается группа, которая наиболее подвержена влиянию.

Такой класс задач прост в реализации, но не получил большого распространения в литературе про машинное обучение. Небольшой цикл статей, подготовленный Ириной Елисовой (iraelisova) и Максимом Шевченко (maks-sh), можно рассматривать как руководство к решению таких задач. В рамках него мы познакомимся с uplift моделями, рассмотрим, чем они отличаются от других подходов, и разберем их реализации.

Читать полностью »

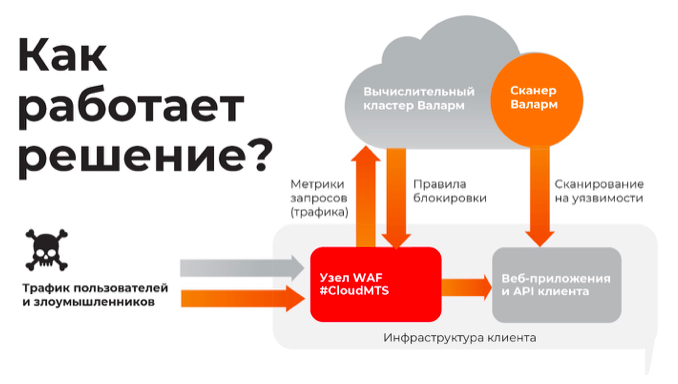

Эволюция Web Application Firewall: от сетевых экранов до облачных систем защиты с машинным обучением

2020-01-24 в 11:22, admin, рубрики: waf, websecurity, антивирус облако, антивирусная защита, Блог компании МТС, виртуализация, информационная безопасность, Облачные вычисления, провайдерВ нашем прошлом материале по облачной тематике мы рассказывали, как защитить ИТ-ресурсы в публичном облаке и почему традиционные антивирусы не совсем подходят для этих целей. В этом посте мы продолжим тему облачной безопасности и поговорим об эволюции WAF и о том, что лучше выбрать: железо, ПО или облако.

Что такое WAF

Более 75% атак хакеров направлены на уязвимости веб-приложений и сайтов: такие атаки, как правило, незаметны для ИБ-инфраструктуры и ИБ-служб. Уязвимости веб-приложений несут в себе, в свою очередь, риски компрометации и фрода учетных записей и персональных данных пользователей, паролей, номеров кредитных карт. Кроме того, уязвимости в веб-сайте служат точкой входа злоумышленников в корпоративную сеть.

Web Application Firewall (WAF) представляет собой защитный экран, который блокирует атаки на веб-приложения: SQL-инъекции, межсайтовый скриптинг, удаленное выполнение кода, брутфорс и обход авторизации (auth bypass). В том числе атаки, использующие zero-day уязвимости. Файрволы приложений обеспечивают защиту, выполняя мониторинг содержимого веб-страниц, включая HTML, DHTML и CSS, и фильтруя потенциально вредоносные запросы по HTTP/HTTPS.

Читать полностью »

End2End-подход в задачах Automatic Speech Recognition

2019-09-25 в 9:54, admin, рубрики: asr, end-to-end, nlu, Алгоритмы, Блог компании МТС, звук, ИИ, искусственный интеллект, машинное обучение, МТС, нейросеть, распознавание речиЧто такое End2End-распознавание речи, и зачем же оно нужно? В чем его отличие от классического подхода? И почему для обучения хорошей модели на основе End2End нам потребуется огромное количество данных — в нашем сегодняшнем посте.

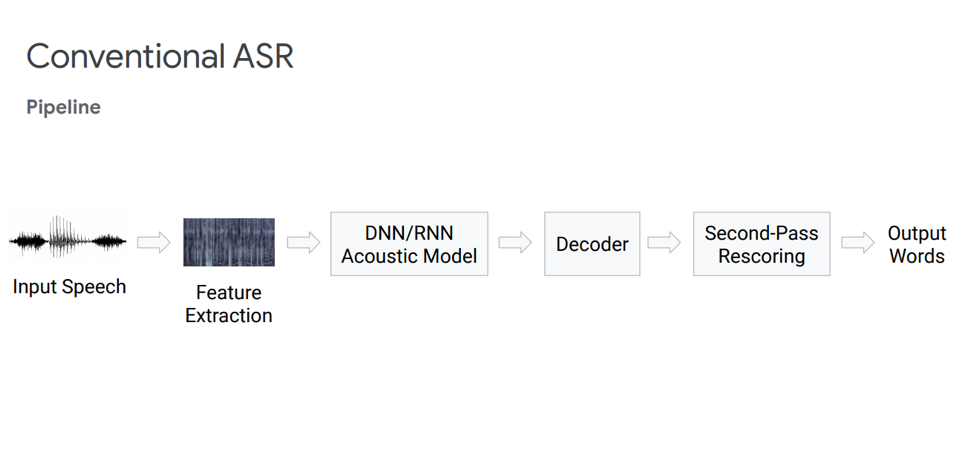

Классический подход к распознаванию речи

Прежде чем рассказать про End2End-подход, стоит сначала поговорить про классический подход к распознаванию речи. Что он из себя представляет?

Deep (Learning+Random) Forest и разбор статей

2019-07-02 в 8:00, admin, рубрики: AISTATS, big data, Блог компании МТС, конференции, конференция, математика, машинное обучение, МТС, японияПродолжаем рассказывать про конференцию по статистике и машинному обучению AISTATS 2019. В этом посте разберем статьи про глубокие модели из ансамблей деревьев, mix регуляризацию для сильно разреженных данных и эффективную по времени аппроксимацию кросс-валидации.

Data Science и конференция в тропиках

2019-06-13 в 11:24, admin, рубрики: AISTATS, Блог компании МТС, конференции, конференция, машинное обучение, МТС, обработка изображений, японияСтатьи про компьютерное зрение, интерпретируемость, NLP – мы побывали на конференции AISTATS в Японии и хотим поделиться обзором статей. Это крупная конференция по статистике и машинному обучению, и в этом году она проходит на Окинаве – острове недалеко от Тайваня. В этом посте Юлия Антохина (Yulia_chan) подготовила описание ярких статей из основной секции, в следующем вместе с Анной Папета расскажет про доклады приглашенных лекторов и теоретические исследования. Немного расскажем и про то, как проходила сама конференция и про “неяпонскую” Японию.

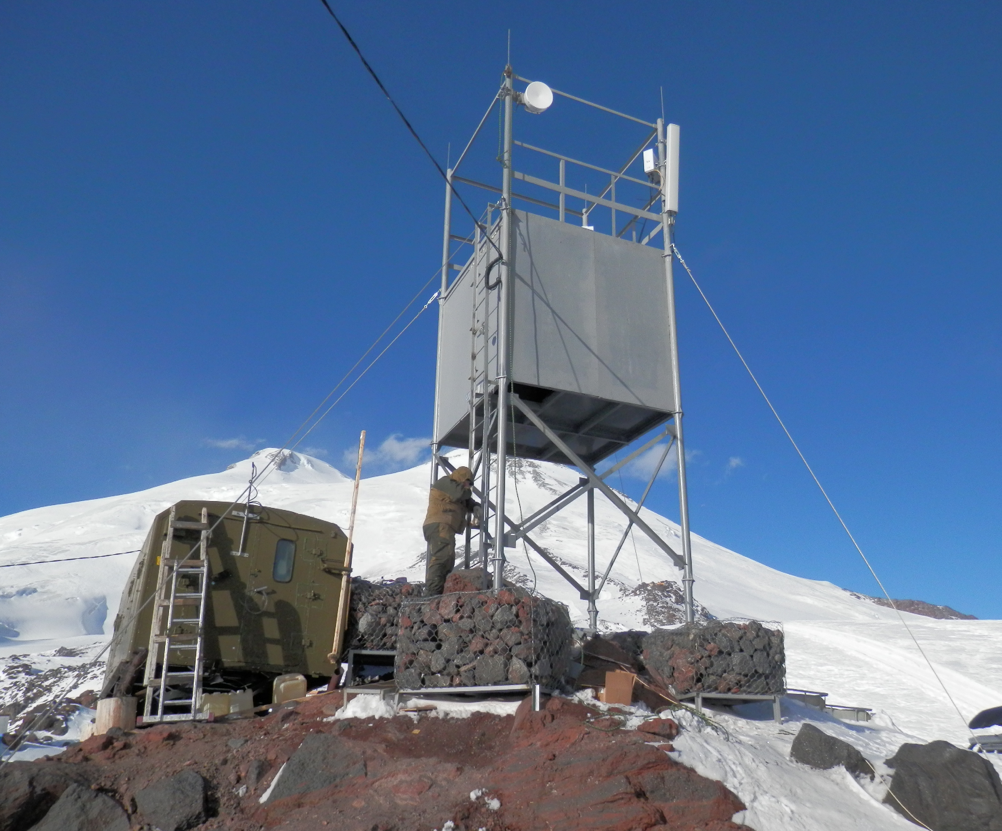

Как мы устанавливали самую высотную базовую станцию в Восточной Европе

2019-03-22 в 8:42, admin, рубрики: 2G, 3g, базовые станции, Беспроводные технологии, Блог компании МТС, монтаж, МТС, Разработка систем связи, Сетевое оборудование, сотовая связь, ЭльбрусНедавно мы обеспечили высокоскоростным мобильным интернетом и мобильной связью верхние участки горнолыжных трасс Эльбруса. Теперь сигнал там доходит до высоты 5100 метров. И это был не самый простой монтаж оборудования — установка проходила в течение двух месяцев в сложных горноклиматических условиях. Расскажем, как это было.

Читать полностью »

Читать полностью »

Обзор NeurIPS-2018

2018-12-28 в 12:34, admin, рубрики: BigData, data mining, neurips, nips, Блог компании МТС, искусственный интеллект, конференция, математика, машинное обучение, монреаль, МТСВ начале декабря в Монреале прошла 32-ая ежегодная конференция Neural Information Processing Systems, посвященная машинному обучению. По неофициальному табелю о рангах эта конференция является топ-1 событием подобного формата в мире. Все билеты на конференцию в этом году были раскуплены за рекордные 13 минут. У нас большая команда data scientist’ов МТС, но лишь одному из них – Марине Ярославцевой (magoli) – посчастливилось попасть в Монреаль. Вместе с Данилой Савенковым (danila_savenkov), который остался без визы и следил за конференцией из Москвы, мы расскажем о работах, показавшихся нам наиболее интересными. Эта выборка очень субъективна, но, надеемся, она заинтересует вас.

NB-IoT: как он работает? Часть 2

2018-11-30 в 15:00, admin, рубрики: IoT, NB-IoT, Блог компании МТС, Интернет вещей, МТС, передача данных, сотовая связь, Стандарты связиВ прошлый раз мы говорили об особенностях нового стандарта NB-IoT с точки зрения архитектуры сети радиодоступа. Сегодня порассуждаем, что изменилось в ядре сети (Core Network) при NB-IoT. Итак, поехали.

В ядре сети произошли значительные изменения. Начнем с того, что появился новый элемент, а также ряд механизмов, которые определены стандартом как “CIoT EPS Optimization” или оптимизации опорной сети для сотового интернета вещей.

Как известно, в мобильных сетях существует два основных канала коммуникаций, которые называются Control Plane (CP) и User Plane (UP). Control Plane предназначен для обмена служебными сообщениями между различными элементами сети и служит для обеспечения мобильности (Mobility management) устройств (UE) и установления/поддержания сессии передачи данных (Session Management). User Plane — это, собственно, канал передачи пользовательского трафика. В классическом LTE распределение CP и UP по интерфейсам выглядит следующим образом:Читать полностью »

Как с помощью анализа геоданных предсказать количество вызовов экстренных служб в разных частях города?

2018-04-12 в 8:00, admin, рубрики: OpenStreetMap, python, анализ данных, Блог компании МТС, Геоинформационные сервисы, геопозиционирование, МТС, хакатонПопробуйте решить задачу из онлайн-хакатона Geohack.112. Дано: территория Москвы и Московской области была разделена на квадраты размеров от 500 на 500 метров. В качестве исходных данных представлено среднее количество вызовов экстренных служб в день (номера 112, 101, 102, 103, 104, 010, 020, 030, 040). Рассматриваемый регион был поделен на западную и восточную часть. Участникам предлагается, обучившись по западной части, предсказать количество вызовов экстренных служб для всех квадратов восточной.