В этой статье я расскажу об истории развития и текущем состоянии технологии ускорения раздачи контента в TLS соединениях путем переноса шифрования в ядро операционной системы, а так же о своём вкладе в развитие этого направления.

Читать полностью »

Рубрика «linux kernel» - 4

Linux Kernel TLS и Nginx

2020-05-08 в 20:32, admin, рубрики: linux kernel, nginx, open source, openssl, криптографияМогут ли контейнеры быть безопасными?

2020-04-08 в 8:39, admin, рубрики: devops, devopsconf, docker, gke, gvisor, kubernetes, linux kernel, managed services, Блог компании Конференции Олега Бунина (Онтико), контейнерная виртуализация, контейнеры, Серверное администрирование, системное администрированиеЕсли вы слышали о законе Беттериджа, то уже догадываетесь, как обстоят дела с безопасностью контейнеров. Но односложного ответа в любом случае недостаточно, поэтому рассмотрим, какие существуют решения для создания изолированных контейнеров и защиты вашей инфраструктуры от вредоносных действий изнутри контейнеров и чего они на самом деле позволяют добиться.

Готовых рецептов будет немного, зато поймете, от чего отталкиваться в собственных исследованиях безопасности контейнеров.

О спикере: Александр Хаёров (allexx) 10 лет занимается разработкой, в основном веб-проектами, связанными с инфраструктурой, а сейчас руководит разработкой в Chainstack. В этой должности приходится примерять на себя самые разные роли и заниматься всем: от классической разработки до принятия технических решений и управления людьми. Это позволяет исследовать разные темы, в том числе ту, о которой пойдет речь в статье — далее от первого лица.

Читать полностью »

CVE-2019-18683: Эксплуатация уязвимости в подсистеме V4L2 ядра Linux

2020-03-12 в 6:23, admin, рубрики: exploit, hacking, linux kernel, security, vulnerability, Блог компании Positive Technologies, информационная безопасность, Разработка под Linux, системное программирование, уязвимости, эксплойт, ядро LinuxВ данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет. Пятнадцатого февраля я выступил с докладом по данной теме на конференции OffensiveCon 2020 (ссылка на презентацию).

Далее я детально объясню, как работает разработанный мной прототип эксплойта (PoC exploit) для микроархитектуры x86_64. Данный эксплойт выполняет локальное повышение привилегий из контекста ядерного потока, где отсутствует отображение пользовательского адресного пространства. В статье также показано, как эксплойт для Ubuntu Server 18.04 обходит следующие средства защиты: KASLR, SMEP и SMAP.

Начнем с демонстрации работы эксплойта.

Пишем драйвер для ноутбука for fun and profit, или как закоммитить в ядро даже если ты дурак

2020-01-19 в 13:55, admin, рубрики: ida, linux kernel, драйверы, Компьютерное железо, Разработка под Linux, реверс-инжинирингС чего всё началось

Начнём с постановки проблемы. Дано: один ноутбук. Новый ноутбук, геймерский. С RGB-подсветкой. Вот такой примерно ноутбук:

Картинка взята с lenovo.com

Есть ещё программа к этому ноутбуку. Программа как раз этой подсветкой и управляет.

Одна только проблема – программа под Windows, а хочется чтоб в любимом линуксе всё работало. И лампочки чтоб светились, и чтоб цвета красивые мелькали. Да вот только как это сделать, чтоб без реверс-инжиниринга и без написания своих драйверов? Простой ответ пришёл быстро – никак. Ну что ж, пошли писать драйвер.

Читать полностью »

Итоги: 9 главных технологических прорывов 2019 года

2019-12-30 в 11:07, admin, рубрики: iPadOS, linux, linux kernel, microsoft, Rust, Блог компании Хостинг-технологии, Исследования и прогнозы в IT, истории, Процессоры, Разработка под LinuxНа связи Александр Чистяков, я евангелист vdsina.ru и расскажу про 9 лучших технологических событий 2019 года.

В оценке я больше полагался на свой вкус, чем на мнение экспертов. Поэтому в этот список, например, не вошли беспилотные автомобили, потому что ничего принципиально нового и удивительного в этой технологии нет.

Я не сортировал события в списке по значимости или вау-эффекту, потому что их значимость будет понятна лет через десять, а вау-эффект слишком краткосрочен, просто постарался сделать эту историю связной.

Читать полностью »

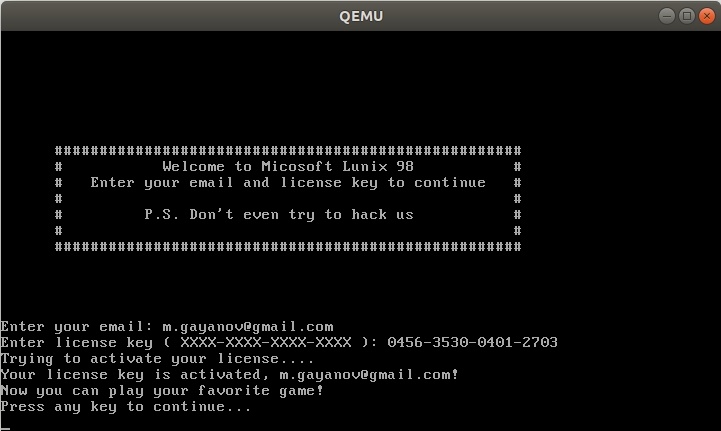

Ломаем Micosoft Lunix на HackQuest 2019

2019-10-16 в 21:26, admin, рубрики: hackquest, linux kernel, zeronights, реверс-инжиниринг

Привет!

На HackQuest перед конференцией ZeroNight 2019 было одно занимательное задание. Я не сдал решение вовремя, но свою порцию острых ощущений получил. Я считаю, вам будет интересно узнать, что приготовили организаторы и команда r0.Crew для участников.

Задание: добыть код активации для секретной операционной системы Micosoft 1998.

В этой статье я расскажу, как это сделать.

Читать полностью »

Что нового в Linux kernel 5.3 — графические драйверы, виртуализация и модификации в сетевой подсистеме

2019-09-30 в 14:52, admin, рубрики: 1cloud, linux kernel, Блог компании 1cloud.ru, Настройка Linux, Разработка под LinuxРасскажем об обновлениях и посмотрим, какие изменения уже готовят для следующей версии.

Глубокое погружение в Linux namespaces, часть 2

2019-08-12 в 0:01, admin, рубрики: linux, linux kernel, namespaces, Разработка под LinuxВ предыдущей части мы только окунули пальцы ног в воды namespace и при этом увидели, как это было просто — запустить процесс в изолированном UTS namespace. В этом посте мы осветим User namespace.

Среди прочих ресурсов, связанных с безопасностью, User namespaces изолирует идентификаторы пользователей и групп в системе. В этом посте мы сосредоточимся исключительно на ресурсах user и group ID (UID и GID соответственно), поскольку они играют фундаментальную роль в проведении проверок разрешений и других действий во всей системе, связанных с безопасностью.

В Linux эти ID — просто целые числа, которые идентифицируют пользователей и группы в системе. И каждому процессу назначаются какие-то из них, чтобы задать к каким операциями/ресурсам этот процесс может и не может получить доступ. Способность процесса нанести ущерб зависит от разрешений, связанных с назначенными ID.Читать полностью »

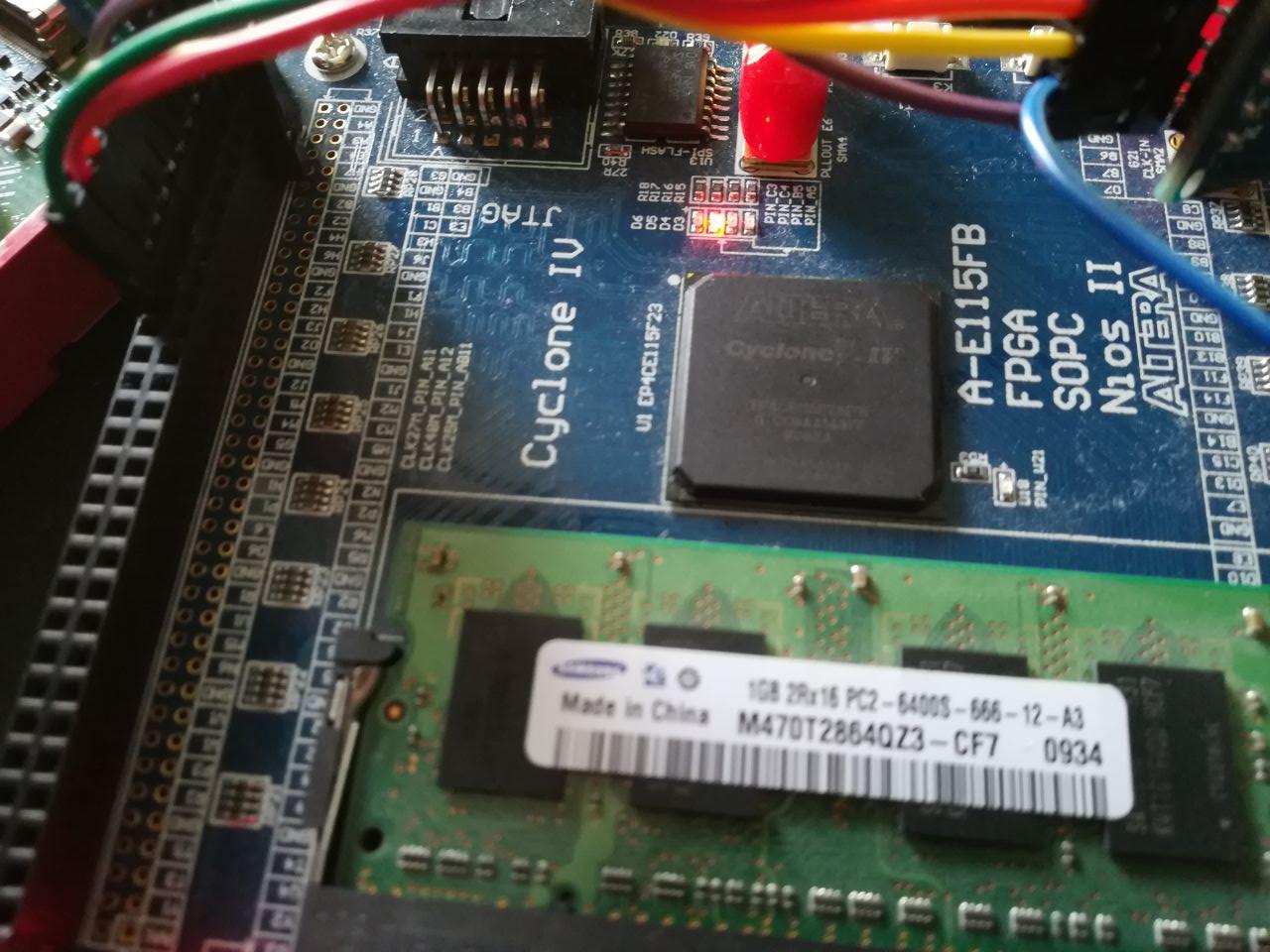

Часть 4: Всё-таки запускаем Linux на RocketChip RISC-V

2019-07-10 в 14:18, admin, рубрики: Altera, Chisel, ddr2 sdram, diy или сделай сам, fpga, linux, linux kernel, risc-v, rocketchip, Настройка Linux, отладка На картинке Linux kernel шлёт вам привет через GPIO.

На картинке Linux kernel шлёт вам привет через GPIO.

В этой части истории с портированием RISC-V RocketChip на китайскую плату с Cyclone IV мы всё-таки запустим Linux, а также научимся сами конфигурировать IP Core контроллера памяти и чуть подредактируем dts-описание аппаратуры. Эта статья является продолжением третьей части, но, в отличие от изрядно разросшейся предыдущей, она будет довольно короткой.

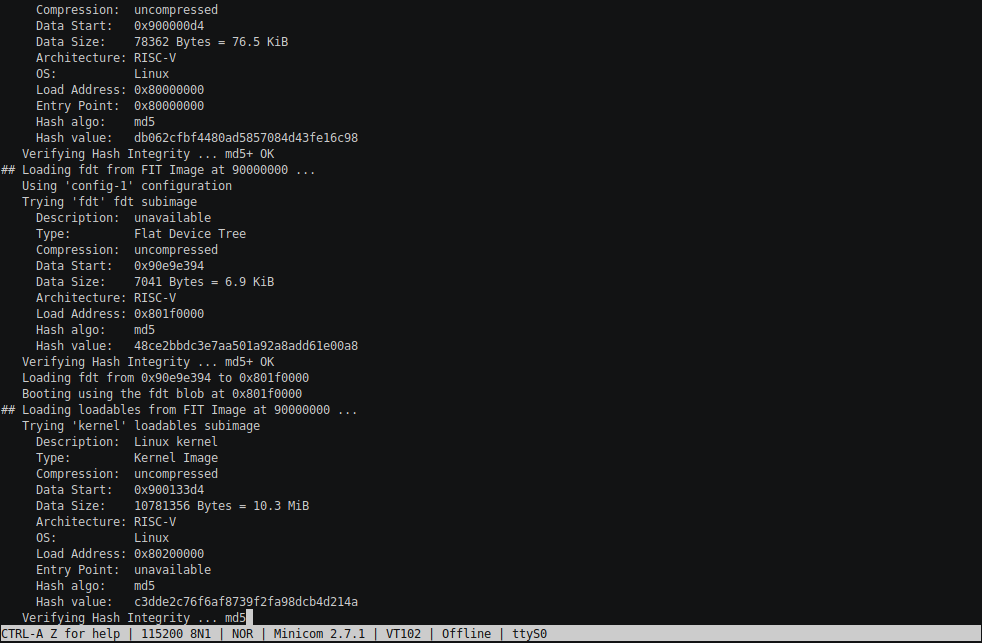

Часть 3: Почти что грузим Linux с SD-карты на RocketChip

2019-07-07 в 16:14, admin, рубрики: Altera, bbl, berkeley boot loader, Chisel, diy или сделай сам, fpga, linux kernel, open source, risc-v, rocketchip, u-boot, отладка, системное программирование

В предыдущей части был реализован более-менее работающий контроллер памяти, а точнее — обёртка над IP Core из Quartus, являющаяся переходником на TileLink. Сегодня же в рубрике «Портируем RocketChip на малоизвестную китайскую плату с Циклоном» вы увидите работающую консоль. Процесс несколько затянулся: я уже было думал, что сейчас по-быстрому запущу Linux, и пойдём дальше, но не тут то было. В этой части предлагаю посмотреть на процесс запуска U-Boot, BBL, и робкие попытки Linux kernel инициализироваться. Но консоль есть — U-Boot-овская, и довольно-таки продвинутая, имеющая многое из того, что вы ожидаете от полноценной консоли.

В аппаратной части добавится SD-карта, подключённая по интерфейсу SPI, а также UART. В программной части BootROM будет заменён с xip на sdboot и, собственно, добавлены следующие стадии загрузки (на SD-карте).