В предыдущей статье речь шла о подходе к техническому заданию в Decart IT-production. Когда мы внедрили эти изменения, проекты велись в облачной Jira, но ее потенциал использовался на минимальном уровне. Для небольшой компании достаточно грамотной постановки задач, таймтрекера, багтрекера и статистики по проекту и команде. Команде было намного удобнее работать с ТЗ, как единым документом, чем с отдельными задачами в Jira, хотя бы из-за простоты навигации в Google Docs(далее — Docs). Еще в самом начале работы по новому ТЗ появились мысли упростить процесс работы, как-то “доделав” Docs, но череда проектов не оставляла времени на погружение в этот вопрос. И вот, когда время все же нашлось, я составил список целей, которых мы хотели достичь:

- Учет времени в самом Docs

- Составление отчетов по трудозатратам сотрудников

- Составление отчетов по работам над проектами

- Уменьшение времени на работу с самой системой по ходу реализации проектов

- Избежать дублирования одной информации в разных местах

- Потратить минимум ресурсов компании

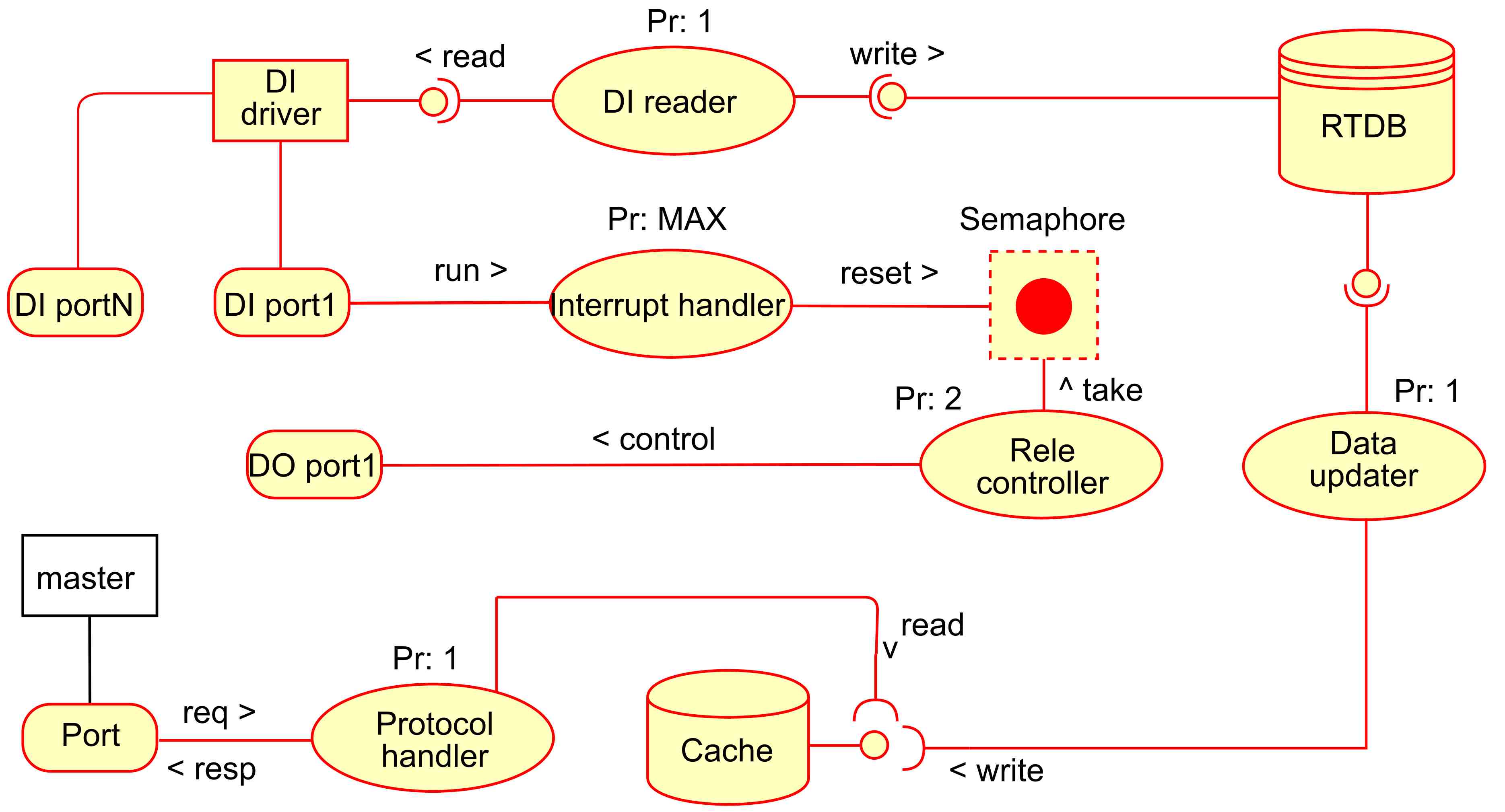

Но для начала давайте поговорим о технологии.

Читать полностью »