«Белый хакер» Бен Каудилл (Ben Caudill) уже наполовину доел свой сэндвич, когда как бы невзначай потянулся за своим iPhone, несколько раз провел пальцем по экрану, а затем передал его мне со словами «Это ты написал?»

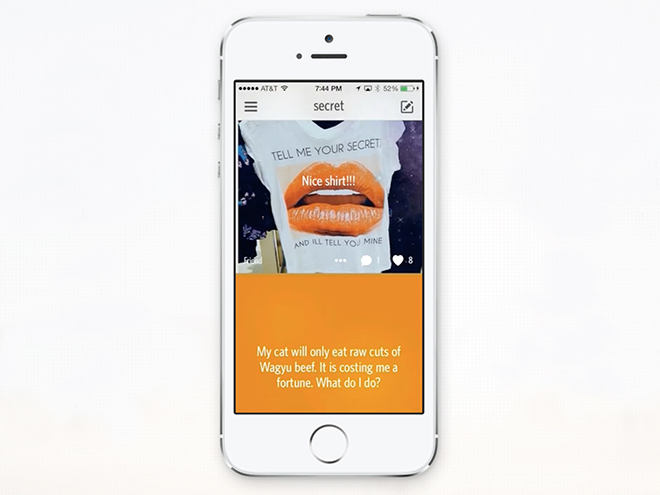

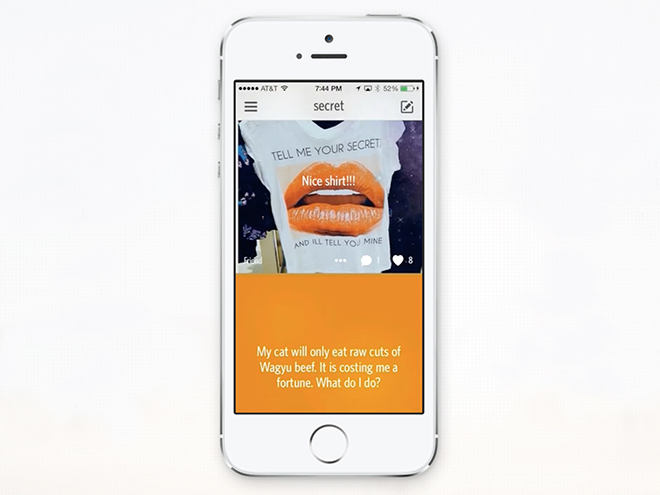

Да, это я написал, но никто не должен был об этом узнать. Он показывал мне один из моих постов в Secret, популярном приложении, которое позволяет анонимно делиться самыми сокровенными секретами со своими друзьями, повторяю – никто не будет знать, что секрет принадлежит вам. Несколько минут назад я дал Каудиллу свой электронный адрес и это было все, что ему потребовалось, чтобы обнаружить мой секрет, уплетая сэндвич в разгаре неспешного обеда в Пало-Альто.

Прямо скажем, мой секрет был довольно скучным, но общий поток в Secret состоит из довольно острых и фривольных сообщений – слухов из Кремниевой долины или глубоко личных признаний как: «Он сделал мне предложение, но я была вынуждена отказать. Я думала, что это «дело житейское», но мое сердце теперь разбито». В тот момент Каудилл мог ввести электронный адрес или номер телефона любого пользователя Secret и прочитать его секреты.Читать полностью »