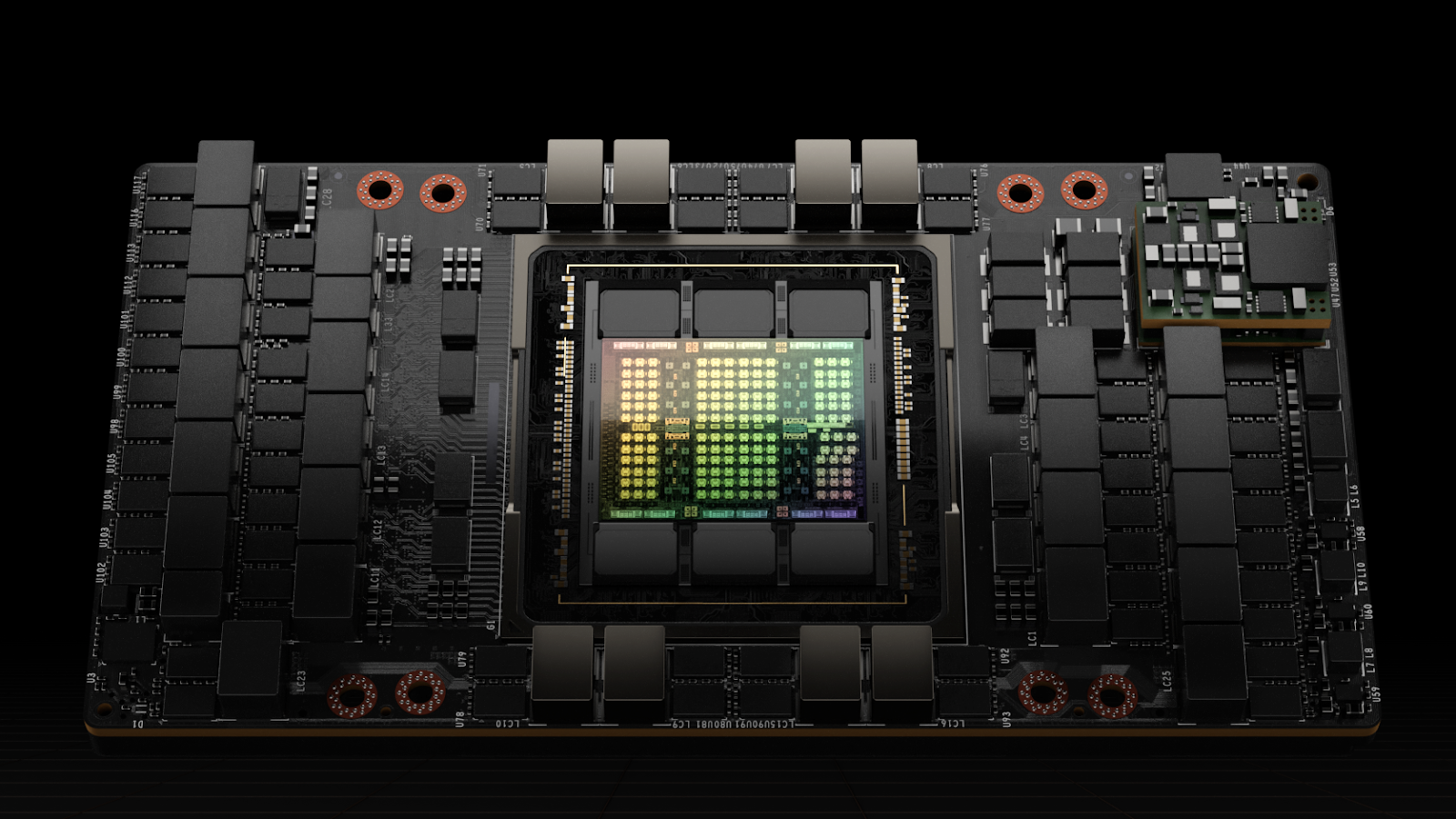

Nvidia представляет Orin – чип нового поколения для беспилотных автомобилей.

Ни для кого не секрет, что для работы беспилотных автомобилей необходим невероятно высокий уровень вычислительной производительности. Кажется, что чем ближе инженеры подходят к созданию транспортных средств, которые могут надежно работать без водителя-человека, тем большими оказываются требования к производительности. Nvidia считается лидером в том, что касается чистой вычислительной мощности, и их чип нового поколения под названием Orin поднимает производительность на новый уровень.

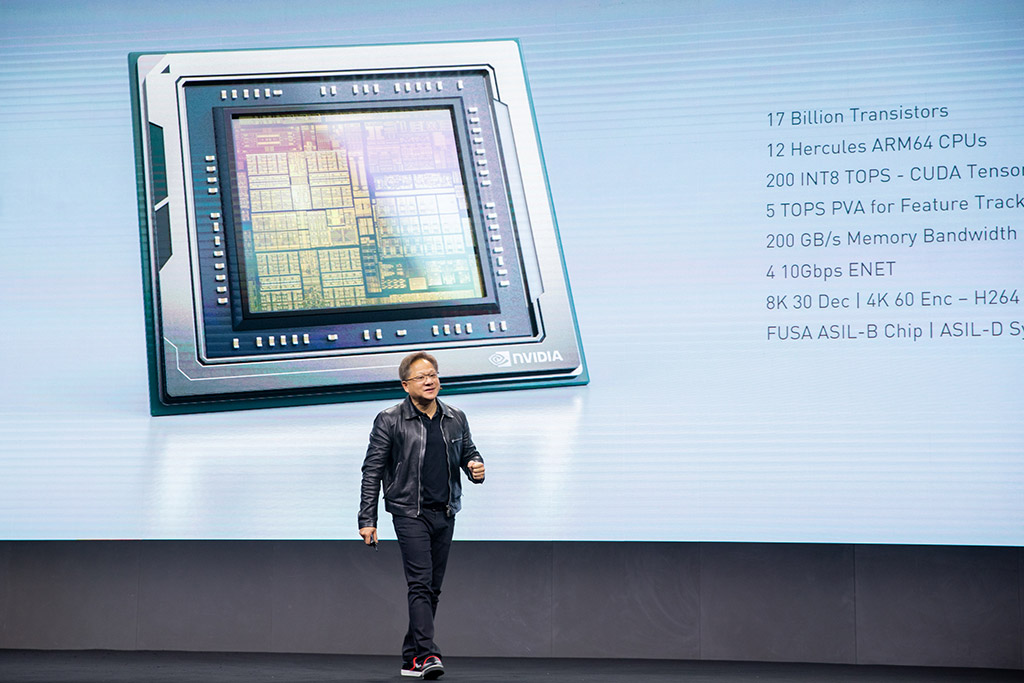

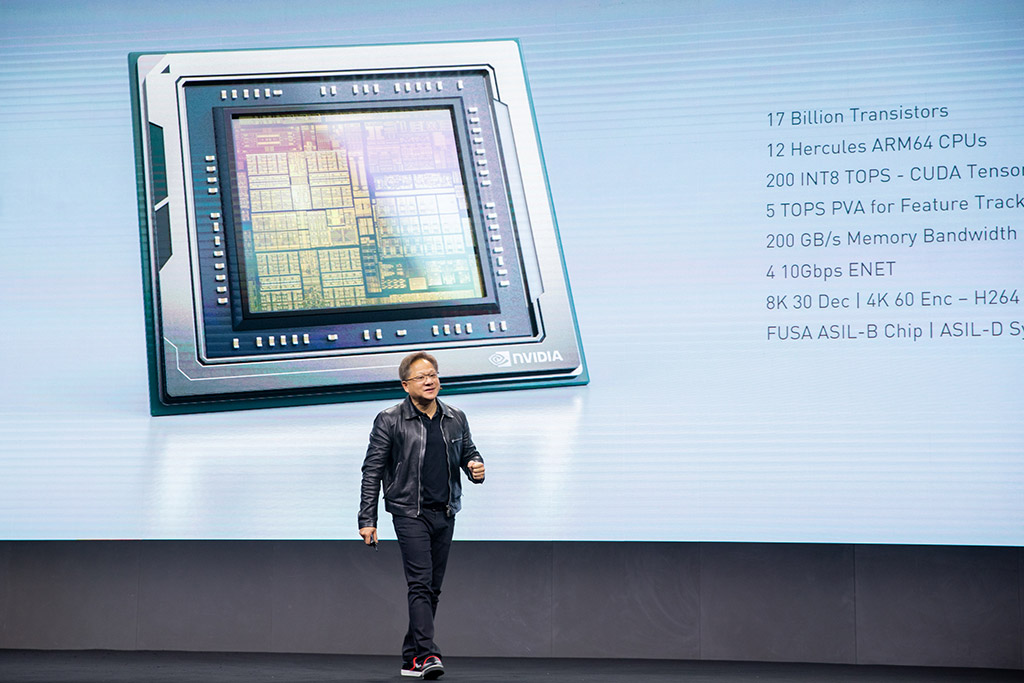

Генеральный директор Nvidia Дженсен Хуанг представил Orin во время одной из презентаций компании на технологической конференции по графическим процессорам в Китае. Orin является преемником чипа Xavier, который широко использовался в разработке беспилотного транспорта в течение последних двух лет. Новый чип появится в производстве в 2020 году.

Читать полностью »